Revenir vers la liste d'actualités

Le 09 septembre 2013

Virus

D’après les données collectées par l’utilitaire Dr.Web CureIt!, le Trojan.loadmoney.1 arrive en tête des menaces identifiées. Trojan.Hosts.6815, qui modifie le fichier hosts contenant les adresses IP des serveurs DNS, arrive en seconde position. Le bot-IRC BackDoor.IRC.Cirilico.119 arrive en troisième position, suivi de près par le Trojan.BtcMine.142, le programme malveillant qui utilise les ressources des ordinateurs infectés pour récolter des bitcoins. Le tableau ci-après présente les 20 menaces les plus répandues sur les PC en août 2013.

| Nom | Total | % |

|---|---|---|

| Trojan.LoadMoney.1 | 32564 | 3.94 |

| Trojan.Hosts.6815 | 19553 | 2.37 |

| BackDoor.IRC.Cirilico.119 | 17453 | 2.11 |

| Trojan.BtcMine.142 | 17272 | 2.09 |

| Trojan.Mods.2 | 14618 | 1.77 |

| Trojan.MayachokMEM.7 | 13486 | 1.63 |

| Trojan.DownLoad3.26006 | 9345 | 1.13 |

| BackDoor.IRC.NgrBot.42 | 8018 | 0.97 |

| Trojan.MayachokMEM.8 | 7193 | 0.87 |

| Trojan.DownLoader9.19157 | 6977 | 0.84 |

| Trojan.Mods.1 | 6821 | 0.83 |

| Trojan.Fraudster.524 | 6230 | 0.75 |

| Trojan.Hosts.6838 | 6098 | 0.74 |

| BackDoor.Bulknet.963 | 5815 | 0.70 |

| Win32.HLLP.Neshta | 5673 | 0.69 |

| Trojan.BtcMine.146 | 5416 | 0.66 |

| Trojan.Winlock.8811 | 5409 | 0.65 |

| BackDoor.Maxplus.24 | 5354 | 0.65 |

| Win32.HLLW.Autoruner1.51068 | 5184 | 0.63 |

| Trojan.Inject2.23 | 5160 | 0.62 |

Botnets

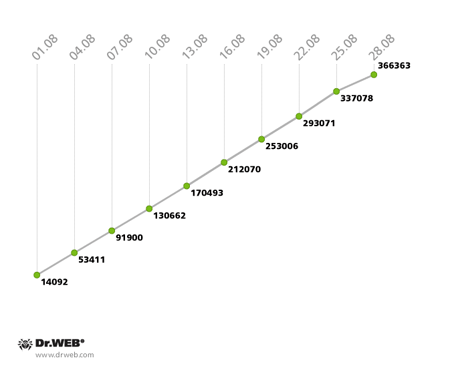

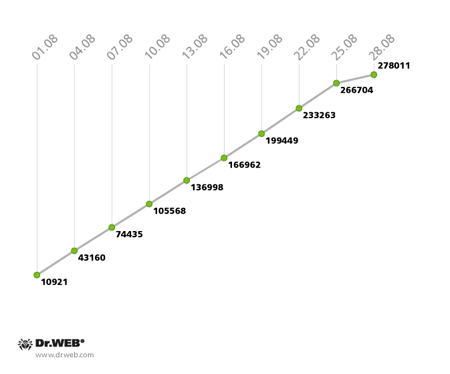

Le botnet Win32.Rmnet.12 continue à grossir. Le premier sous-réseau enrôle environ 12 000 nouveaux PCs chaque jour, tandis que le second s’accroît de 10 500 nouveaux hosts par jour. La progression du botnet est illustrée dans le graphique ci-dessous.

Croissance du botnet Win32.Rmnet.12 au mois d’août 2013 (1er sous-réseau)

Croissance du botnet Win32.Rmnet.12 au mois d’août 2013 (2e sous-réseau)

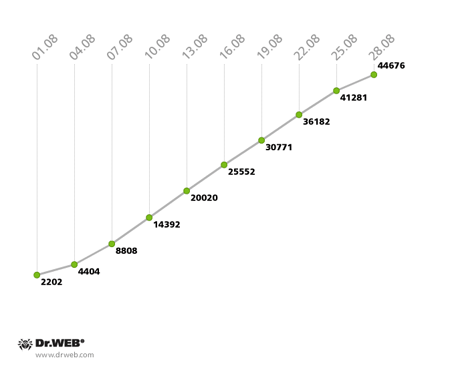

Le botnet enrôlant des machines contaminées par l’infecteur de fichiers Win32.Rmnet.16 continue également à croître avec environ 1500 nouveaux PC enrôlés par jour. Le diagramme ci-après montre l’évolution du botnet.

Croissance du botnet Win32.Rmnet.16 en août 2013

Les statistiques concernant le module malveillant détecté par Dr.Web comme Trojan.Rmnet.19 montrent également une légère croissance : 685 infections ont été relevées au mois d’août mais le nombre total de bots n’a pas beaucoup évolué : ils étaient 5014 au 28 août 2013.

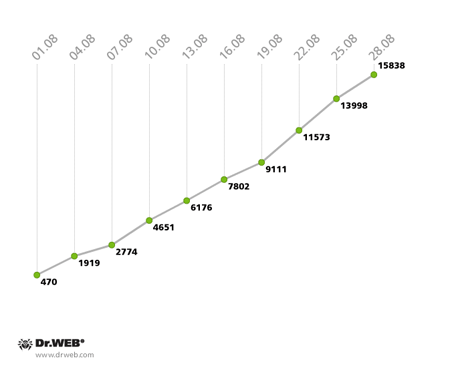

La croissance du botnet BackDoor.Bulknet.739 a quant à elle été à peu près constante. Comparé au mois de juillet 2013, le nombre moyen quotidien de bots actifs est resté quasiment inchangé et atteignait 2500 au mois d’août, tandis que le nombre moyen de nouveaux bots par 24h se situait entre 500 et 600 ordinateurs. La croissance du botnet est illustrée par le graphique ci-dessous.

Croissance du botnet BackDoor.Bulknet.739 au mois d’août 2013

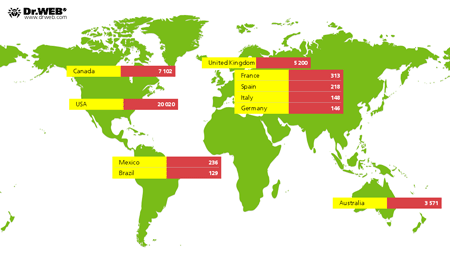

Le nombre de Mac infectés par le BackDoor.Flashback.39 est également resté inchangé : à la fin du mois d’août, on en comptait 38 822. La plupart des machines infectées se trouvent aux Etats-Unis, (20 020) ; le Canada arrive en seconde place (7 102) et le Royaume-Uni en troisième position avec 5 200 machines infectées. Ils sont suivis par l’Australie, avec 3 571 ordinateurs compromis, la France (313), le Mexique (236), l’Espagne (218), l’Italie (148), l’Allemagne (146) et le Brésil (129). Un seul incident lié au BackDoor.Flashback.39 a été relevé en Russie. La carte ci-dessous illustre la répartition géographique du botnet dans le monde.

Menace du mois : Linux.Hanthie

Il y a un an, avant la vague provoquée par le Backdoor.Flashback.39, les utilisateurs de Mac pensaient que l’OS était totalement sûr. De même aujourd’hui, la tendance est à penser qu’il n’existe pas de menaces ciblant Linux. Pourtant, au mois d’août, Doctor Web a analysé le trojan Linux.Hanthie.

Linux.Hanthie, également appelé Hand of Thief, est un bot de type FormGrabber et une BackDoor Linux. Il dispose de technologies anti détection, peut se lancer de manière masquée, ne requiert pas de privilèges administrateur et utilise un chiffrement fort (256-bit) pour la communication avec l’interface de commande. De nombreux paramètres permettent une configuration flexible du bot.

Après son lancement, le Trojan bloque l'accès aux adresses depuis lesquelles les mises à jour logicielles ou les logiciels antivirus sont téléchargés. Ce Trojan est capable de se soustraire à l'analyse antivirus et de s'exécuter dans des environnements isolés et virtuels.

Cette version de Linux.Hanthie ne possède pas de mécanismes d’auto réplication, c'est pourquoi ses développeurs conseillent de le distribuer en utilisant les moyens de l'ingénierie sociale. Ce Trojan est compatible avec les distributions Linux (dont Ubuntu, Fedora et Debian) et avec huit types d'environnements de bureau, par exemple, GNOME et KDE.

L’objectif principal de Linux.Hanthie est d’intercepter les données renseignées par les internautes dans des formulaires web et de les transmettre aux criminels. Il peut injecter le grabber dans les navigateurs Mozilla Firefox, Google Chrome, Opera, Chromium et Ice Weasel. Il peut également remplir le rôle de backdoor ; le trafic est crypté durant la communication avec le serveur C&C. Pour en savoir plus sur cette menace, lisez l’article paru sur le site de Doctor Web.

Autres événements viraux du mois

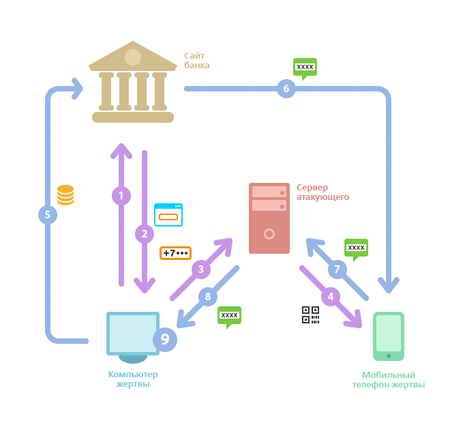

La sécurité bancaire a également été à l’ordre du jour au mois d’août. Le 19 août, Brian Krebs, un expert reconnu en sécurité informatique, a publié un article sur son blog concernant des attaques ciblant les clients des banques via leurs téléphones Android ou leurs PC. Les Trojans développés grâce au kit Perkele peuvent passer outre l’authentification multi-facteurs utilisée par de nombreuses banques. En Allemagne, de nombreux clients ont été victimes d’une fraude entraînant l’installation d’un malware reçu sous couvert d’un certificat de sécurité bancaire. Le schéma ci-dessous détaille le fonctionnement de la fraude.

Lorsqu’une victime visite le site de sa banque (flèche 1 sur le schéma), un Trojan (Zeus, Citadel ou un autre) injecte du code dans le navigateur (flèche 2) qui incite l’utilisateur à renseigner son numéro de téléphone et son OS mobile (image 9). Ces informations sont envoyées au serveur pirate (flèche 3) qui envoie une requête au navigateur de la victime (flèche 4), l’invitant à lire le code QR (type de code-barres) pour installer officiellement un module de sécurité supplémentaire, qui est en réalité un malware. Lorsque l’utilisateur lit le code QR, le malware est téléchargé et installé sur le mobile et permet aux malfaiteurs d’intercepter les SMS entrants. Le malware peut alors initier automatiquement des transactions financières qui impliquent le compte de l’utilisateur (flèche 5). Lorsque la banque envoie un SMS avec un code à utilisation unique (flèche 6), le trojan l’intercepte et l’envoie au serveur pirate (flèche 7), le script malveillant lit le code (flèche 8) et finalise la transaction.

En parallèle de la fraude bancaire, les pirates apprécient particulièrement les fraudes impliquant des « produits » virtuels comme les « Like » sur les réseaux sociaux. Certains utilisateurs sont prêts à payer en monnaie sonnante et trébuchante pour ces faux témoignages, notamment certaines entreprises qui souhaitent mettre en avant leurs produits. Plus il y a de « Like », plus le produit gagne en notoriété. Les pirates vendent également des faux comptes Twitter ou Instagram qui sont créés en utilisant une version peu connue du malware Trojan.PWS.Panda. Dr.Web détecte cette menace sous le nom Trojan.PWS.Panda.106.

Au mois d’août, les analystes ont découvert une nouvelle version de BackDoor.Maxplus, qui opère comme un keylogger et connecte l’ordinateur infecté à un réseau peer-to-peer mis en place par des criminels. Afin de se soustraire à la détection par les antivirus, le trojan utilise des moyens originaux pour se dissimuler. Lorsqu’il est lancé sur un appareil infecté, il s’auto duplique dans deux répertoires sans respecter l’ordre alphabétique. Les noms des fichiers exécutables de BackDoor.Maxplus sont écrits de droite à gauche dans le registre, de la même façon que les textes écrits dans les langues sémitiques (arabe, hébreux etc). La signature du malware a été ajoutée aux bases virales Dr.Web.

Enfin, le mois d’août a vu la découverte du malware Trojan.WPCracker.1, conçu pour compromettre les sites gérés par des outils de CMS connus.

Menaces ciblant les mobiles

Le dernier mois de l’été a été relativement calme quant aux menaces ciblant les mobiles. Néanmoins, les bases virales ont été enrichies de signatures de Chevaux de Troie de la famille Android.SMsSend, qui envoient des messages sur des numéros courts pour abonner l’utilisateur à des services payants. Plusieurs spyware ont été détectés, notamment certains programmes pour jailbreaker les appareils mobiles. Ces programmes sont dangereux car lorsqu’ils sont conçus par des hackers, ils peuvent secrètement surveiller l’activité de l’utilisateur : intercepter des SMS, obtenir des données sur les appels, suivre les données GPS, et transférer des données à un serveur distant. Vous pouvez consulter à ce propos un article paru sur le site de Doctor Web.

Fichiers malveillants détectés dans le trafic email en août

| 01.08.2013 00:00 - 31.08.2013 23:00 | ||

| 1 | Trojan.Winlock.8811 | 1.11% |

| 2 | Trojan.PWS.Panda.4379 | 1.00% |

| 3 | Trojan.Packed.24465 | 0.86% |

| 4 | Trojan.Inject2.23 | 0.64% |

| 5 | Trojan.PWS.Stealer.3243 | 0.53% |

| 6 | Trojan.PWS.Panda.655 | 0.51% |

| 7 | Trojan.PWS.Panda.547 | 0.46% |

| 8 | Win32.HLLM.MyDoom.33808 | 0.44% |

| 9 | Trojan.Proxy.25849 | 0.35% |

| 10 | Trojan.DownLoader4.56255 | 0.35% |

| 11 | Win32.HLLW.Autoruner.25074 | 0.33% |

| 12 | Trojan.Spambot.12288 | 0.33% |

| 13 | Trojan.PWS.Panda.786 | 0.29% |

| 14 | Win32.HLLM.Beagle | 0.29% |

| 15 | Trojan.PWS.Stealer.946 | 0.26% |

| 16 | Trojan.MulDrop4.35808 | 0.26% |

| 17 | BackDoor.Comet.700 | 0.26% |

| 18 | Win32.HLLM.MyDoom.54464 | 0.26% |

| 19 | Trojan.DownLoad3.28161 | 0.26% |

| 20 | Trojan.DownLoader9.40193 | 0.26% |

Fichiers malveillants détectés sur les ordinateurs des utilisateurs en août

| 01.08.2013 00:00 - 31.08.2013 23:00 | ||

| 1 | Exploit.SWF.254 | 1.28% |

| 2 | SCRIPT.Virus | 1.11% |

| 3 | Adware.Downware.915 | 0.85% |

| 4 | Trojan.Fraudster.524 | 0.71% |

| 5 | Trojan.LoadMoney.1 | 0.71% |

| 6 | Adware.InstallCore.122 | 0.68% |

| 7 | Adware.Downware.179 | 0.60% |

| 8 | JS.IFrame.482 | 0.57% |

| 9 | Tool.Unwanted.JS.SMSFraud.26 | 0.51% |

| 10 | Adware.Downware.1328 | 0.40% |

| 11 | Adware.Downware.1317 | 0.38% |

| 12 | Trojan.InstallMonster.28 | 0.38% |

| 13 | Adware.InstallCore.124 | 0.37% |

| 14 | Tool.Skymonk.11 | 0.36% |

| 15 | Adware.Toolbar.202 | 0.35% |

| 16 | Adware.InstallCore.114 | 0.35% |

| 17 | Tool.Unwanted.JS.SMSFraud.29 | 0.33% |

| 18 | Trojan.Fraudster.394 | 0.32% |

| 19 | Trojan.LoadMoney.17 | 0.31% |

| 20 | Tool.Unwanted.JS.SMSFraud.10 | 0.30% |

![[VK]](http://st.drweb.com/static/new-www/social/no_radius/vkontakte.png)

![[Twitter]](http://st.drweb.com/static/new-www/social/no_radius/twitter.png)

![[facebook]](http://st.drweb.com/static/new-www/social/no_radius/facebook.png)

Votre avis nous intéresse

Pour poser une question sur une news aux administrateurs du site, mettez @admin au début de votre commentaire. Si vous postez une question à l'attention de l'auteur d'un commentaire, mettez le symbole @.avant son nom.

Other comments