Revenir vers la liste d'actualités

le 2 décembre 2013

Situation virale

Selon les statistiques de l'utilitaire de traitement Dr.Web CureIt! le Trojan.Packed.24524. Est le leader du mois. Cette application a été détectée sur les ordinateurs 12 450 fois. C'est un installateur de publiciels, distribués sous couvert d'une application légitime. Après avoir lancé cet installateur sur son ordinateur, la victime reçoit plusieurs barres d'outils ou une application qui affiche de la publicité sur l'écran.

Les Trojan.LoadMoney.1, Trojan.InstallMonster.38, Trojan.LoadMoney.225 et Trojan.InstallMonster.28 suivent le Trojan.Packed.24524. Le tableau ci-dessous affiche la vingtaine de malwares les plus répandus selon les statistiques de l'utilitaire de traitement Dr.Web CureIt! :

| Nom | Nombre | % |

|---|---|---|

| Trojan.Packed.24524 | 12450 | 2.88 |

| Trojan.LoadMoney.1 | 8281 | 1.91 |

| Trojan.InstallMonster.38 | 7719 | 1.78 |

| Trojan.LoadMoney.225 | 7712 | 1.78 |

| Trojan.InstallMonster.28 | 7069 | 1.63 |

| BackDoor.IRC.NgrBot.42 | 5990 | 1.38 |

| Trojan.LoadMoney.76 | 5819 | 1.35 |

| Trojan.Hosts.6815 | 5580 | 1.29 |

| Trojan.StartPage.56734 | 4840 | 1.12 |

| Trojan.Fraudster.502 | 4159 | 0.96 |

| Trojan.Siggen5.63980 | 3837 | 0.89 |

| Trojan.Fraudster.524 | 3835 | 0.89 |

| Trojan.Lyrics.11 | 3511 | 0.81 |

| BackDoor.Maxplus.24 | 3461 | 0.80 |

| Trojan.Hosts.6838 | 3074 | 0.71 |

| Win32.HLLP.Neshta | 2831 | 0.65 |

| Trojan.StartPage.52545 | 2743 | 0.63 |

| BackDoor.Andromeda.178 | 2351 | 0.54 |

| Trojan.Zekos | 2080 | 0.48 |

| Win32.HLLW.Gavir.ini | 2042 | 0.47 |

Botnets

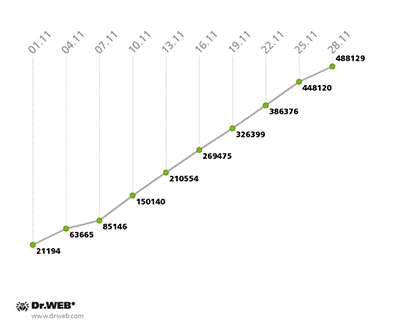

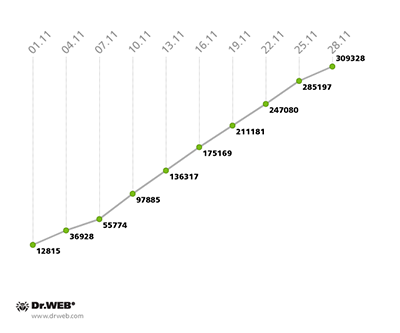

La dynamique de croissance du botnet formé par le virus de fichiers Win32.Rmnet.12 a connu des changements. Si, en octobre, le premier botnet a enrôlé chaque jour 15 000 machines infectées, au mois de novembre, ce chiffre a atteint 20 000. Le deuxième botnet a crû un peu : de 11 000 à 12 500.

L'évolution du volume des deux sous-botnets Win32.Rmnet.12 est représentée sur les graphiques ci-dessous :

Evolution du volume du botnet Win32.Rmnet.12 au mois de novembre 2013 (1er sous-botnet)

Evolution du volume du botnet Win32.Rmnet.12 au mois de novembre 2013 (2e sous-botnet)

Le nombre d'ordinateurs infectés par le Trojan.Rmnet.19 a diminué, passant de 3 851 fin octobre à 3 345 en novembre. Le volume du botnet BackDoor.Bulknet.739n'a pas changé : En octobre, le nombre total d'ordinateurs infectés a atteint 1 539 et à la fin du mois de novembre, ce nombre a diminué pour atteindre 1 270. Le nombre total d'ordinateurs appartenant à des pharmacies ou à des entreprises pharmaceutiques infectés par le Trojan BackDoor.Dande n'a pas changé durant le mois : de 1 105 à 1 147. Le volume du botnet BackDoor.Flashback.39, enrôlant des ordinateurs tournant sous Mac OS X a augmenté, passant de 31 553 à 32 939. Le plus grand nombre de Macs infectés (16 928) se trouve aux États-Unis, puis vient le Canada avec 6 469 ordinateurs infectés, et enfin le Royaume-Uni (4 791 cas d'infection). La quatrième position est occupée par l’Australie avec 2 217 détections du Trojan BackDoor.Flashback.39.

La menace du mois

Au début du mois de novembre, les spécialistes de Doctor Web ont détecté une nouvelle modification du Trojan bancaire Trojan.PWS.Ibank. Cette modification est capable de s'intégrer dans les processus en cours et de vérifier les noms des applications lancées, y compris le client SAP. Ce logiciel comprend un certain nombre de modules, notamment capables de traiter les données fiscales et financières. Les ordinateurs infectés sont ainsi capables de récolter et traiter les données sensibles de l'entreprise. La première version du Trojan, qui détecte SAP a été découverte en juin : elle a été ajoutée à la base virale Dr.Web sous le nom Trojan.PWS.Ibank.690, la version actuelle porte le nom Trojan.PWS.Ibank.752. Les Trojan.PWS.Ibank peuvent fonctionner dans les versions 32-bits et 64-bits de Windows et exécuter les fonctionnalités malveillantes suivantes :

- le vol et le transfert de mots de passe aux attaquants;

- le blocage de l'accès aux sites des éditeurs antivirus ;

- l'exécution de commandes provenant d'un serveur distant ;

- la mise en place sur l'ordinateur infecté d’un serveur proxy et d’un serveur VNC ;

- la destruction du système d'exploitation ou des secteurs d'amorçage du disque via des commandes.

Cependant, les Trojans de la famille Trojan.PWS.Ibank ne tentent pas de détruire le logiciel SAP. Ils détectent sa présence dans le système et essaient d’injecter leur code au processus correspondant. Il est possible que les malfaiteurs travaillent pour le futur. Pour en savoir plus sur cette menace, consultez les actualités sur le site de Doctor Web.

Menaces ciblant Android

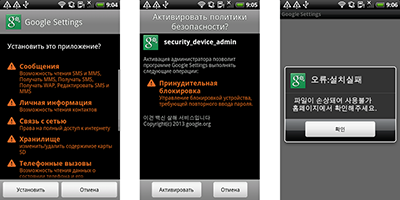

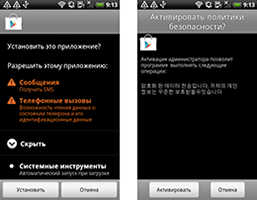

En novembre, les spécialistes de Doctor Web ont enregistré une augmentation du nombre de Trojans espions qui volent les données sensibles des utilisateurs d’appareils mobiles. En outre, de nouvelles modifications des Trojans des familles Android.Spy, Android.SmsSpy et Android.Tempur, conçues pour intercepter les SMS et d’autres données confidentielles ont été ajoutées à la base virale de Dr.Web. Ces malwares peuvent représenter une menace assez dangereuse, car ils peuvent intercepter les messages contenant les codes mTAN, largement utilisés par les banques pour confirmer les paiements en ligne, ainsi que d’autres données sensibles.

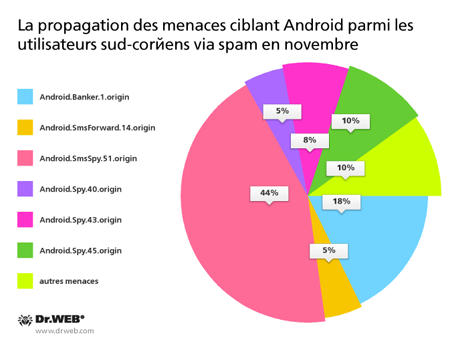

Le plus grand nombre d'infections par ces logiciels a été détecté en Corée du Sud. Pour distribuer les Trojans dans cette région, les cybercriminels utilisent les SMS non sollicités, contenant un lien pour télécharger le logiciel malveillant. Les spécialistes de Doctor Web ont détecté plus de 100 cas d'envoi de ce type. Le tableau suivant représente le pourcentage de propagation des menaces ciblant Android parmi les utilisateurs sud-coréens en novembre.

Les cybercriminels n'oublient pas les utilisateurs chinois : en novembre, les spécialistes de Doctor Web ont détecté un nouveau Trojan de la famille Android.SmsSend, ajouté à la base virale Dr.Web sous le nom Android.SmsSend.946.origin. Ce Trojan a été distribué sur les sites chinois qui proposent des applications pour Android. Afin d'augmenter sa diffusion, les malfaiteurs ont intégré ce Trojan à des jeux populaires parmi les utilisateurs. Le Trojan Android.SmsSend.946.origin peut envoyer des SMS payants afin d'abonner l'utilisateur de l'appareil mobile à divers services, également payants.

Autres menaces de novembre

Au milieu du mois, les spécialistes de Doctor Web ont enregistré la propagation du malware Trojan.Hiloti via des sites Web piratés. Cette menace est conçue pour substituer les résultats de recherche sur l'ordinateur de la victime. Les pirates ont mis en place un « programme partenaire » pour diffuser le malware. L’organisation autour de ce malware est relativement simple :

1 — Le « client » signe un accord avec les pirates pour adhérer au « programme partenaire » pour la promotion de liens. 2 — Le malware est transmis aux distributeurs afin de les placer sur leurs sites. 3 — Lors de la visite de ces sites, l'ordinateur de la victime sera infecté par le malware. 4 - Lorsque la victime accède aux ressources des moteurs de recherche, elle clique sur les liens affichés par le malware dans le navigateur web. Cette information sera transmise aux pirates. 5 — Le « client » paie au clic. 6 — Une partie de ces sommes sont reversées aux distributeurs de malware.

Le Trojan est téléchargé sur les ordinateurs via les vulnérabilités CVE-2012-4969, CVE-2013-2472, CVE-2013-2465 et CVE-2013-2551, ainsi qu’en utilisant les moyens de l'ingénierie sociale. Le schéma de l’escroquerie se déroule en plusieurs étapes entre différents acteurs. Pour plus d'infos sur cette menace, veuillez lire l'article correspondant sur le site de Doctor Web.

En novembre les spécialistes ont détecté la propagation du Trojan bancaire BackDoor.Caphaw. via Skype. Les messages incluent un lien vers une archive portant le nom invoice_XXXXX.pdf.exe.zip (où XXXXX est un ensemble aléatoire de chiffres). L'archive contient le fichier exécutable du Trojan BackDoor.Caphaw.

Les malwares de la famille BackDoor.Caphaw оreprésentent une menace assez dangereuse, car ils possèdent de nombreuses fonctionnalités malveillantes. Plus d'infos sur la lutte contre ces menaces dans l'article, publié sur notre site.

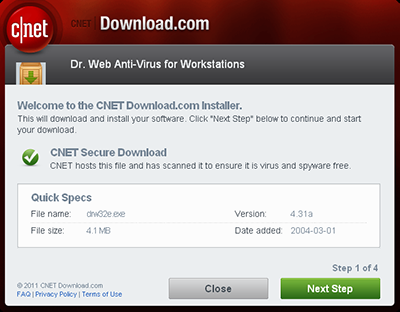

Les cybercriminels utilisent tous les moyens possibles afin d’inciter les victimes à installer des logiciels malveillants sur leurs ordinateurs. Le Trojan.Lyrics est conçu pour afficher des publicités dans le navigateur

A l'aide de ce logiciel, les amateurs de musique peuvent écouter une chanson sur YouTube avec l’affichage des paroles, comme une sorte de karaoké. Les publicités pour ce logiciel sont publiées sur différents torrent trackers, site de musiques ou profils de réseau sociaux. Trojan.Lyrics est disponible sur des sites de développeurs de malwares, mais le plus souvent, ce logiciel s’installe via d’autres logiciels téléchargés sur Internet. Le nombre de cas d'infections par ce logiciel a augmenté récemment. Pour plus d'informations sur les moyens de propagation et de lutte contre cette menace, consultez l'article publié sur notre site Web.

Fichiers malveillants détectés dans le courrier électronique en novembre 2013

| 01.11.2013 00:00 - 30.11.2013 23:00 | ||

| 1 | Trojan.DownLoad3.28161 | 1.59% |

| 2 | Trojan.DownLoad3.30075 | 0.92% |

| 3 | Trojan.DownLoader9.22851 | 0.84% |

| 4 | Trojan.DownLoader10.50838 | 0.63% |

| 5 | Trojan.PWS.Panda.4795 | 0.57% |

| 6 | BackDoor.Maxplus.13093 | 0.54% |

| 7 | BackDoor.Maxplus.13104 | 0.52% |

| 8 | BackDoor.Maxplus.13201 | 0.50% |

| 9 | Trojan.Packed.25001 | 0.49% |

| 10 | Trojan.PWS.Panda.547 | 0.47% |

| 11 | Trojan.PWS.Panda.2401 | 0.47% |

| 12 | BackDoor.Maxplus.13177 | 0.45% |

| 13 | Trojan.Oficla.zip | 0.42% |

| 14 | Win32.HLLM.MyDoom.33808 | 0.42% |

| 15 | Trojan.DownLoad.64687 | 0.39% |

| 16 | Trojan.DownLoad.64697 | 0.39% |

| 17 | Trojan.Winlock.8811 | 0.37% |

| 18 | Trojan.PWS.Multi.911 | 0.37% |

| 19 | Trojan.Inject.64578 | 0.36% |

| 20 | Trojan.Fraudster.517 | 0.36% |

Fichiers malveillants détectés sur les ordinateurs des utilisateurs en novembre 2013

| 01.11.2013 00:00 - 30.11.2013 23:00 | ||

| 1 | Trojan.Fraudster.524 | 0.60% |

| 2 | Trojan.LoadMoney.225 | 0.52% |

| 3 | BackDoor.PHP.Shell.6 | 0.48% |

| 4 | Trojan.InstallMonster.38 | 0.45% |

| 5 | Trojan.Fraudster.589 | 0.45% |

| 6 | Trojan.Fraudster.502 | 0.45% |

| 7 | BackDoor.IRC.NgrBot.42 | 0.38% |

| 8 | Trojan.InstallMonster.28 | 0.36% |

| 9 | Trojan.LoadMoney.188 | 0.36% |

| 10 | Trojan.Packed.24524 | 0.34% |

| 11 | Trojan.LoadMoney.227 | 0.31% |

| 12 | Win32.HLLW.Shadow | 0.29% |

| 13 | Trojan.LoadMoney.1 | 0.26% |

| 14 | Trojan.Fraudster.430 | 0.25% |

| 15 | Trojan.MulDrop4.25343 | 0.25% |

| 16 | Win32.HLLW.Autoruner.59834 | 0.25% |

| 17 | Trojan.LoadMoney.224 | 0.24% |

| 18 | Trojan.Hosts.6838 | 0.23% |

| 19 | Trojan.Packed.24814 | 0.23% |

| 20 | Trojan.SMSSend.4196 | 0.21% |

![[VK]](http://st.drweb.com/static/new-www/social/no_radius/vkontakte.png)

![[Twitter]](http://st.drweb.com/static/new-www/social/no_radius/twitter.png)

![[facebook]](http://st.drweb.com/static/new-www/social/no_radius/facebook.png)

Votre avis nous intéresse

Pour poser une question sur une news aux administrateurs du site, mettez @admin au début de votre commentaire. Si vous postez une question à l'attention de l'auteur d'un commentaire, mettez le symbole @.avant son nom.

Other comments