Revenir vers la liste d'actualités

le 2 avril 2014

Situation virale.

Selon les statistiques obtenues à l'aide de l'utilitaire de désinfection Dr.Web CureIt!, l'une des menaces les plus fréquentes au mois de mars comme lors des deux mois précédents reste l'installateur de publiciels Trojan.Packed.24524. Il est suivi par les Trojans publicitaires Trojan.InstallMonster.51 et Trojan.LoadMoney.15, puis arrive encore un logiciel publicitaire Trojan.LoadMoney.1. Les spécialistes ont également découvert des modifications du Trojan.BPlug qui représente des plug-ins pour les navigateurs web, affichant des publicités sur les pages web ouvertes. Le tableau ci-dessous affiche la vingtaine de malwares les plus répandus selon les statistiques de Dr.Web CureIt! :

| Nom | Nombre | % |

|---|---|---|

| Trojan.Packed.24524 | 68640 | 6.50 |

| Trojan.InstallMonster.51 | 21415 | 2.03 |

| Trojan.LoadMoney.15 | 18405 | 1.74 |

| Trojan.LoadMoney.1 | 16450 | 1.56 |

| Trojan.Siggen5.64541 | 16395 | 1.55 |

| Trojan.InstallMonster.61 | 15076 | 1.43 |

| Trojan.Triosir.1 | 14257 | 1.35 |

| Trojan.DownLoader11.3101 | 12510 | 1.18 |

| Trojan.BPlug.28 | 11664 | 1.10 |

| Trojan.Packed.24814 | 8646 | 0.82 |

| Trojan.Fraudster.524 | 8318 | 0.79 |

| Trojan.BPlug.10 | 8289 | 0.79 |

| BackDoor.IRC.NgrBot.42 | 8036 | 0.76 |

| BackDoor.Maxplus.24 | 7912 | 0.75 |

| Trojan.BPlug.17 | 7814 | 0.74 |

| Trojan.InstallMonster.38 | 7802 | 0.74 |

| Trojan.Hosts.6815 | 7248 | 0.69 |

| Trojan.MulDrop5.10078 | 6924 | 0.66 |

| Trojan.StartPage.59964 | 6889 | 0.65 |

| Trojan.Triosir.2 | 6237 | 0.59 |

Botnets.

Le botnet formé par le virus de fichiers Win32.Rmnet.12 a augmenté. Au mois de mars, le premier sous-botnet enrôlait 244 430 postes de travail infectés. La croissance du deuxième sous-botnet s’est ralentie : il enrôlait 157 343 ordinateurs infectés. Le nombre d'ordinateurs infectés par le Trojan.Rmnet.19 a diminué : à la fin du mois de mars il comportait 2 066 machines, soit une réduction de 457 PC par rapport au mois précédent.

Le botnet BackDoor.Dande, conçu pour infecter les ordinateurs appartenant à des pharmacies ou à des entreprises pharmaceutiques utilisant des logiciels spécifiques pour commander les médicaments a diminué de 5,5%. A la fin du mois de mars, il comprenait 968 PC infectés.

Le volume du botnet BackDoor.Flashback.39, enrôlant des ordinateurs tournant sous Mac OS X continue à fluctuer : Ce botnet enrôlait 25 912 Macs infectés en mars, mais tous les ordinateurs, qui se connectaient au serveur de gestion étaient déjà enrôlés auparavant.

Autres menaces du mois de mars.

Au début du mois, Doctor Web a informé les utilisateurs de l’activité du Trojan.Skimer.19, qui infectait les DAB d'un fabricant étranger utilisés en Russie.

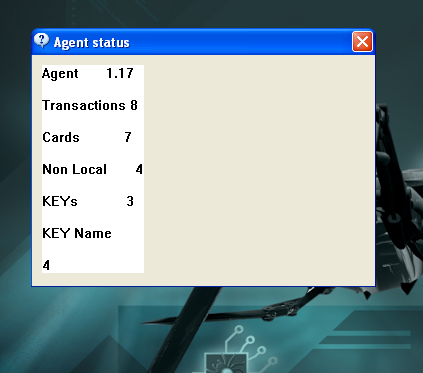

Après avoir infecté le système d'exploitation, le Trojan.Skimer.19 intercepte les saisies sur le PIN Pad en attendant les combinaisons qui permettront de l’activer puis d’exécuter les commandes des malfaiteurs. Parmi les commandes exécutées, notons :

- sauvegarder les logs sur les cartes à puce, décrypter les codes PIN ;

- supprimer la bibliothèque du Trojan, les logs, « désinfecter » le fichier-porteur, redémarrer le système (toutes les 10 secondes) ;

- afficher des statistiques sur l'écran: le nombre de transactions, cartes et clés interceptées ;

- supprimer tous les logs ;

- redémarrer le système ;

- mettre à jour le Trojan depuis la puce de la carte.

Vous pouvez consulter plus d’information sur le Trojan.Skimer.19 dans cet article.

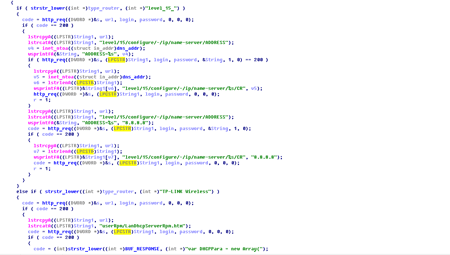

Au mois de mars, les spécialistes de Doctor Web ont découvert un malware Trojan.Rbrute, conçu pour pirater les mots de passe des routeurs Wi-Fi en utilisant la méthode de la recherche exhaustive (par force brute), ainsi que pour remplacer les adresses DNS de serveurs spécifiées dans la configuration de l'appareil. Il peut exécuter deux commandes : le scan du réseau par la plage des adresses IP et l'attaque par dictionnaire. Il faut noter que ces commandes ne sont pas interdépendantes.

Les attaquants utilisent ce malware pour distribuer le virus de fichier connu sous le nom de Win32.Sector. Pour en savoir plus sur cette menace, consultez cet article.

Les menaces ciblant les appareils mobiles.

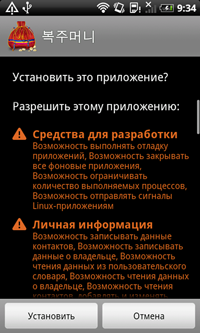

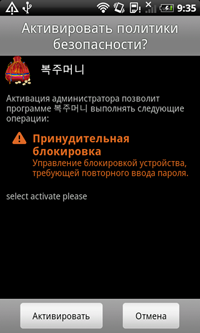

Le mois de mars a mis en lumière plusieurs menaces touchant Android : Au début du mois, les malfaiteurs ont distribué un nouveau Trojan bot, ajouté à la base virale Dr.Web sous le nom Android.Dendroid.1.origin. Il représente un outil d'administration distante (Remote Administration Tool ou RAT), qui peut être intégré au sein d'une application, qui permet d'intercepter les appels et les SMS, localiser l'utilisateur, recueillir des informations sur les pages web visitées et les onglets dans le navigateur, sur les comptes de l'utilisateur et ses contacts, ainsi qu'envoyer des SMS et activer la camera et le micro. Android.Dendroid.1.origin est vendu sur un forum pirate.

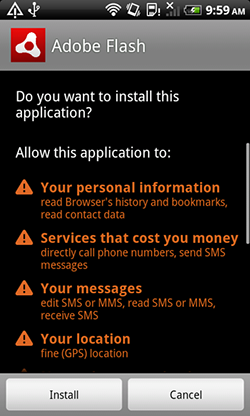

Un autre Trojan, ciblant les données de l'utilisateur, connu sous le nom Android.Backdoor.53.origina été découvert par les spécialistes de Doctor Web. La particularité de ce malware est que les malfaiteurs ont utilisé l'application Webkey pour le diffuser, permettant aux utilisateurs d'administrer l'appareil mobile à distance. Contrairement à la version originale de l'application, le Trojan n'a pas d'interface graphique et après son installation, il dissimule sa présence dans le système en supprimant son icône de l'écran principal. Une fois lancé, le Trojan Android.Backdoor.53.origin envoie au serveur distant les identificateurs de l'appareil mobile afin de l'enregistrer comme " compromis " ce qui permet aux malfaiteurs de le contrôler.

|  |

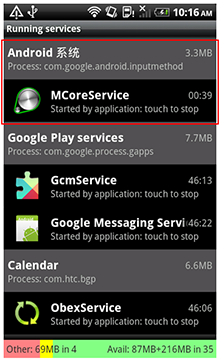

A la fin du mois, les spécialistes de Doctor Web ont découvert les Trojans downloaders de la famille Android.DownLoader, ciblant principalement les utilisateurs chinois. Ces Trojans peuvent télécharger et installer d’autres malwares ainsi que les applications standards pour les promouvoir et générer des gains sur le nombre d'installations. Le danger de ces Trojans est que si le malware possède l'accès root, il peut installer les applications à l'insu de l'utilisateur. Il ne faut pas oublier que l'activité réseau de ce malware peut entraîner des pertes financières pour les utilisateurs s’ils possèdent un abonnement avec trafic Internet limité. Pour plus d'infos consultez cette publication.

Au cours du mois écoulé, les bases virales de Doctor Web ont enregistré plusieurs entrées liées aux Trojans conçus pour récolter de la crypto monnaie. Comme d'habitude, les malfaiteurs distribuaient ces malwares au sein de versions modifiées d’applications. Ils s'activaient lorsque l'appareil mobile était en mode veille. Ainsi, les Trojans affectaient non seulement la durée de vie de la batterie, mais entrainaient également l’augmentation de la température de l'appareil, ce qui peut réduire la vie des composants de l'appareil. Suite à l'activité des Trojans, les utilisateurs pouvaient avoir des factures Internet importantes. Dr.Web pour Android détecte ces menaces comme les représentants de la famille Android.CoinMine.

|  |  |

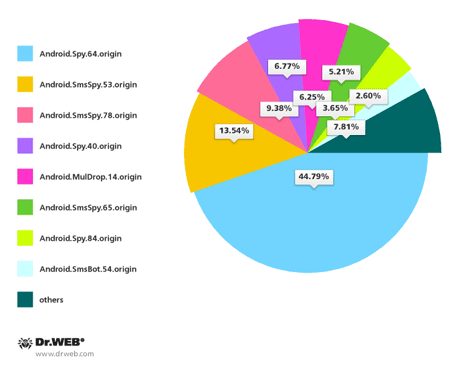

Par rapport au mois précédent, le nombre de SMS indésirables utilisés pour la propagation de malwares ciblant Android en Corée du Sud a augmenté de 113,3%. Les spécialistes de Doctor Web ont détecté en total 192 cas de spam, dont la plupart comprenait les TroJans suivants :Android.Spy.64.origin (86 cas), Android.SmsSpy.53.origin (26 cas), Android.SmsSpy.78.origin (18 cas), Android.Spy.40.origin (13 cas), ainsi que Android.MulDrop.14.origin (12 cas) et Android.SmsSpy.65.origin (10 cas).

Fichiers malveillants détectés dans le courrier électronique en mars 2014

| 01.03.2014 00:00 - 31.03.2014 23:00 | ||

| 1 | Trojan.DownLoad3.28161 | 0.75% |

| 2 | Trojan.PWS.Panda.2401 | 0.65% |

| 3 | Trojan.PWS.Panda.4795 | 0.61% |

| 4 | BackDoor.Andromeda.267 | 0.60% |

| 5 | Trojan.DownLoader9.40182 | 0.57% |

| 6 | Trojan.Fraudster.778 | 0.56% |

| 7 | Trojan.PWS.Panda.5676 | 0.52% |

| 8 | Trojan.Oficla.zip | 0.46% |

| 9 | Trojan.DownLoader9.39262 | 0.44% |

| 10 | Trojan.Siggen6.11194 | 0.41% |

| 11 | Trojan.PWS.Panda.547 | 0.41% |

| 12 | Trojan.Inject1.38258 | 0.38% |

| 13 | Trojan.PWS.Stealer.4118 | 0.35% |

| 14 | Trojan.Fraudster.517 | 0.35% |

| 15 | BackDoor.Kuluoz.4 | 0.34% |

| 16 | Trojan.DownLoader9.39539 | 0.34% |

| 17 | Exploit.Rtf.36 | 0.33% |

| 18 | Win32.HLLM.MyDoom.33808 | 0.33% |

| 19 | Win32.HLLM.Graz | 0.31% |

| 20 | Trojan.DownLoader9.44784 | 0.29% |

Fichiers malveillants détectés sur les ordinateurs des utilisateurs en mars 2014

| 01.03.2014 00:00 - 31.03.2014 23:00 | ||

| 1 | SCRIPT.Virus | 1.29% |

| 2 | Trojan.Packed.24524 | 0.62% |

| 3 | Trojan.InstallMonster.51 | 0.61% |

| 4 | Trojan.Fraudster.524 | 0.54% |

| 5 | Tool.Skymonk.14 | 0.43% |

| 6 | Trojan.LoadMoney.15 | 0.43% |

| 7 | Adware.NextLive.2 | 0.39% |

| 8 | JS.IFrame.566 | 0.38% |

| 9 | Adware.OpenCandy.3 | 0.35% |

| 10 | BackDoor.IRC.NgrBot.42 | 0.35% |

| 11 | Adware.Downware.179 | 0.35% |

| 12 | Adware.OpenCandy.4 | 0.34% |

| 13 | Tool.Unwanted.JS.SMSFraud.26 | 0.34% |

| 14 | Adware.Toolbar.240 | 0.33% |

| 15 | Adware.Webalta.13 | 0.33% |

| 16 | Adware.Downware.2232 | 0.33% |

| 17 | Tool.Skymonk.17 | 0.33% |

| 18 | Adware.Conduit.33 | 0.31% |

| 19 | JS.Redirector.209 | 0.30% |

| 20 | Trojan.MulDrop5.10078 | 0.30% |

![[VK]](http://st.drweb.com/static/new-www/social/no_radius/vkontakte.png)

![[Twitter]](http://st.drweb.com/static/new-www/social/no_radius/twitter.png)

![[facebook]](http://st.drweb.com/static/new-www/social/no_radius/facebook.png)

Votre avis nous intéresse

Pour poser une question sur une news aux administrateurs du site, mettez @admin au début de votre commentaire. Si vous postez une question à l'attention de l'auteur d'un commentaire, mettez le symbole @.avant son nom.

Other comments