Revenir vers la liste d'actualités

Le 4 août 2014

Situation virale.

En juillet 2014, selon les statistiques de l'utilitaire de traitement Dr.Web CureIt!, les malwares les plus répandus restent les plug-ins publicitaires pour les navigateurs web qui affichent des bannières lors du surf. La gamme de ces applications s'élargit : Parmi les leaders, il y a environ de dix plug-ins identiques, à savoir Trojan.BPlug.100, Trojan.BPlug.48, Trojan.BPlug.46, Trojan.BPlug.102, Trojan.BPlug.28, Trojan.BPlug.78, Trojan.BPlug.79 et les autres. Ils diffèrent principalement par la mise en œuvre de leurs fonctionnalités. Selon les statistiques obtenues à l'aide du serveur de statistiques Dr.Web, la menace la plus répandue qui apparaît sur les ordinateurs des utilisateurs en juillet est l'installateur d’applications non sollicitées Trojan.Packed.24524. Parmi les autres menaces importantes, on trouve également les représentants de la famille publicitaire Trojan.InstallMonster.

Parmi les fichiers malveillants détectés dans le courrier électronique en juillet, les leaders sont les malwares qui redirigent la victime vers des sites malveillants : Trojan.Redirect.195 et Trojan.Redirect.197, ainsi que le Trojan dangereux BackDoor.Tishop.122, qui a été analysé dans l'article publié sur le site de Doctor Web. Rappelons que le but de ce Trojan est le téléchargement sur l'ordinateur infecté d’autres logiciels malveillants, ce qui peut transformer le système non protégé en source de malwares.

Les volumes des botnets au cours du mois écoulé n'ont pas changé : le botnet Win32.Rmnet.12 comprend environ 250 000 ordinateurs infectés, le botnet Win32.Sector - 65 000 nœuds infectés et le botnet Trojan.Rmnet.19 - environ 1 100 machines infectées. Le botnet BackDoor.Flashback.39, enrôlant des ordinateurs sous Mac OS X, comprend 14 000 nœuds.

Les Trojan encodeurs.

Les logiciels malveillants de la famille Trojan.Encoder représentent la menace la plus dangereuse pour les utilisateurs de PC. Les premières modifications de ces Trojans ont été détectées en 2006-2007, quand les utilisateurs retrouvaient leurs fichiers cryptés par les malfaiteurs qui leur extorquaient de l'argent pour les décrypter. Ces incidents étaient rares, de plus, le Trojan n'était pas technologiquement sophistiqué ce qui a permis aux spécialistes de Doctor Web de développer un utilitaire de déchiffrement. Au fil du temps, les malfaiteurs ont modifié leurs malwares pour complexifier les algorithmes de chiffrement et leur structure. En janvier 2009, il y avait 39 modifications du Trojan Encoder et aujourd'hui il en existe plusieurs centaines.

Les malfaiteurs utilisent différents moyens pour distribuer les Trojans Encoders : envois via la messagerie, envois de liens dans les réseaux sociaux, dans les logiciels d'échange de messages (dans ce cas, le malware est téléchargé sous couvert d'un codec, nécessaire pour regarder les vidéos), et à l’aide de l'ingénierie sociale.

Les Encoders diffèrent par les algorithmes de chiffrement et les langages de programmation, mais leur fonctionnement est presque similaire. Lancé sur un ordinateur infecté, le Trojan recherche les fichiers utilisateur - documents, images, musique, films, et parfois bases de données et applications, puis les crypte. Le malware demande une rançon pour le décryptage des fichiers. Cette demande peut être stockée sur le disque comme dans un fichier texte, un visuel ou le fond d’écran du bureau Windows, ou encore sur une page web ajoutée à l'autorun. Pour contacter la victime, les malfaiteurs utilisent une adresse e-mail gratuite.

Image utilisée par le Trojan.Encoder.398

Malheureusement, même l'utilisation d’un logiciel antivirus moderne ne peut assurer une protection à 100 % contre les Trojans Encoders, car les malfaiteurs cryptent et emballent leurs logiciels, c'est pourquoi les signatures de ces virus ne sont pas ajoutées aux bases immédiatement. De plus, les Encoders modernes utilisent différents moyens de génération de clés de chiffrement : dans certains cas, elles sont créées sur l'ordinateur infecté et transmises au serveur des malfaiteurs, puis les fichiers originaux des clés sont supprimés, ou vice versa, elles proviennent du serveur de gestion pirate. Mais dans la plupart des cas, l'algorithme qui sert à les générer demeure inconnu, c'est pourquoi le décryptage des fichiers (surtout s'il n'y a pas de fichier exécutable du malware sur le disque) n'est pas toujours possible et pas pour toutes les versions du Trojan.Encoder.

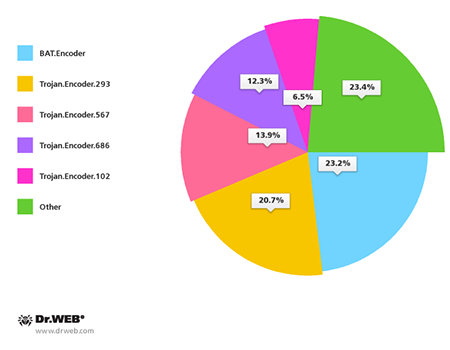

Au mois de juillet, le support technique de Doctor Web a reçu des requêtes de plus de 320 victimes de modifications du Trojan.Encoder. La plupart des fichiers ont été cryptés par le logiciel malveillant de la famille BAT.Encoder, regroupant les Trojans qui cryptent les fichiers à l'aide de l'utilitaire GPG utilisant des scripts BAT. La deuxième place est occupée par le Trojan.Encoder.293écrit en Delphi. Ce malware effectue le cryptage des fichiers en deux étapes : en utilisant l'algorithme XOR, puis l'algorithme RSA. Enfin, le Trojan.Encoder.102, le " père " du Trojan.Encoder.293 demeure actif. Ce Trojan crypte les fichiers en utilisant l'algorithme RSA, ce qui rend difficile le déchiffrement sans la clé privée. A cause de la variable 32-bits utilisée par le Trojan, les fichiers de 4Go qui sont infectés sont endommagés et ne pourront pas être restaurés. La répartition des versions de Trojans Encoders selon le nombre de requêtes au support technique de Doctor Web est représentée sur le graphique ci-dessous :

Au mois de juillet, les spécialistes ont découvert le Trojan.Encoder.686, considéré comme le plus sophistiqué parmi les malwares de ce type. Pendant longtemps, ce Trojan ciblait les utilisateurs russes, mais les spécialistes ont découvert récemment sa version anglaise. Le Trojan.Encoder.686 utilise un mécanisme de chiffrement qui rend impossible le décryptage des fichiers sans les clés. Le Trojan masque bien son activité sur l'ordinateur de la victime : d'abord il crypte tous les fichiers et ensuite il s'adresse au serveur de gestion pour transmettre les données. Ici réside la différence principale entre le Trojan.Encoder.686 et les autres Encoders, qui eux sont en contact avec le serveur de gestion pendant le chiffrement. Malheureusement, il est impossible de désactiver le serveur de gestion car il est placé dans le réseau anonyme Tor.

Le moyen le plus efficace de prévenir l'infection par les Encoders est d’effectuer des sauvegardes des données importantes régulières sur des médias indépendants. Si vous êtes victime d’un malware de ce type, suivez les instructions suivantes :

- déposez une plainte (http://legal.drweb.com/templates) ;

- n'essayez pas de réinstaller le système d'exploitation ;

- ne supprimez pas des fichiers sur votre ordinateur ;

- n'essayez pas de restaurer les fichiers cryptés vous-même ;

- Adressez-vous au support technique de Doctor Web en créant une requête sur le site dans la catégorie " Requête pour nettoyage " (ce service est gratuit pour les utilisateurs des produits commerciaux) ;

- joignez le fichier crypté par le Trojan ;

- attendez la réponse d'un analyste. Comme il y a beaucoup de requêtes, cela peut prendre du temps.

Les Événements et les menaces en juillet.

Les malfaiteurs continuent d'utiliser les Trojans pour éviter la protection des transactions bancaires sur Internet. En juillet, les experts ont révélé les résultats d'études sur le Trojan bancaire Retefe, ciblant les clients de plusieurs dizaines de banques en Suisse, en Autriche, en Allemagne et au Japon. Le mécanisme d'attaque comprend deux étapes. Tout d'abord, la victime reçoit un message qui l'invite à installer un logiciel pour mettre à jour Windows. Mais au lieu de ce logiciel, l'ordinateur sera infecté par le Trojan Retefe. Sa fonctionnalité permet aux malfaiteurs de contrôler le trafic Internet de la victime et d’éviter les outils de protection contre le phishing dans le navigateur web. Après avoir effectué les changements de réglages nécessaires sur l'ordinateur compromis, Retefe s’auto supprime, pour que les logiciels antivirus ne puissent pas le détecter. Lorsque la victime utilise sa banque en ligne, elle consulte en réalité une page frauduleuse de la banque. Après cela, l'étape suivante de la fraude commence : la victime est invitée à installer sur son mobile une application qui doit générer des mots de passe pour accéder à la banque en ligne, mais qui est en réalité un Trojan. Cette application récupère à l'insu de la victime les SMS entrants de la banque et les envoie soit au serveur soit à à l'appareil mobile contrôlé par les malfaiteurs. Ainsi, les escrocs ont les données d'authentification de la victime et les SMS de la banque avec les codes de confirmation et peuvent prendre le contrôle de son compte bancaire. Les modifications du Retefe sont détectées par Dr.Web sous les noms Trojan.MulDrop5.9243, Trojan.PWS.Panda.5676, Trojan.Siggen6.16706, et son module pour Android comme Android.Banker.11.origin.

Les malfaiteurs n'oublient pas les terminaux de paiement (POS-terminals). En juillet, les experts ont découvert un botnet enrôlant environ 5600 ordinateurs dans 119 pays. Le but des malfaiteurs est le vol des données sur les cartes bancaires. Depuis février 2014, les pirates tentent d'accéder aux terminaux POS, en utilisant l'attaque par force brute. Les spécialistes ont identifié cinq serveurs de gestion dont 3 non actifs se trouvant en Iran, en Allemagne et en Russie, les deux serveurs actifs (ayant commencé à fonctionner en mai et juin 2014) se trouvant en Russie. Le logiciel antivirus Dr.Web détecte le module pour lancer des attaques par force brute sous le nom Trojan.RDPBrute.13.

En juillet, le système d'exploitation Linux a été encore une fois menacé. Les experts de sociétés antivirus ont publié les résultats de l'analyse du logiciel malveillant Linux.Roopre.1, conçu pour lancer des attaques sur les serveurs web sous Linux et Unix. Ce logiciel modulaire multi-usages exécute les fonctionnalités malveillantes suivantes : la transmission de données, le téléchargement d'autres logiciels, le lancement de tâches. Les experts ont découvert qu'environ 1 400 serveurs aux États-Unis, Russie, Allemagne et Canada ont été infectés par le Trojan Linux.Roopre.1.

Les menaces ciblant les appareils mobiles.

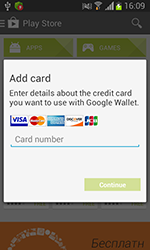

Le mois de juillet a mis en lumière plusieurs menaces ciblant les utilisateurs des appareils mobiles sous Android. Au cours du mois, les spécialistes de Doctor Web ont découvert le malvare Android.BankBot.21.origin, qui vole les données sur les cartes bancaires des utilisateurs russes de Smartphones et tablettes sous Android. Pour ce faire, le Trojan imite la demande de données d'authentification de la carte, affichée au dessus de l'application lancée sur Google Play, et envoie ensuite cette information aux malfaiteurs. De plus, Android.BankBot.21.origin peut voler également les SMS entrants, ainsi qu'envoyer des SMS divers sur commande des malfaiteurs. Pour plus d'infos consultez cette publication.

|

|

|

Les spécialistes de Doctor Web ont découvert une nouvelle modification du Trojan de la famille Android.Locker. Le TrojanAndroid.Locker.19.origin a été distribué parmi les utilisateurs américains des appareils sous Android et demandait une rançon pour le déblocage. Le Trojan limitait considérablement le fonctionnement de l'appareil mobile et empêchait d’exécuter certaines les actions, ce qui rendait difficile sa suppression.

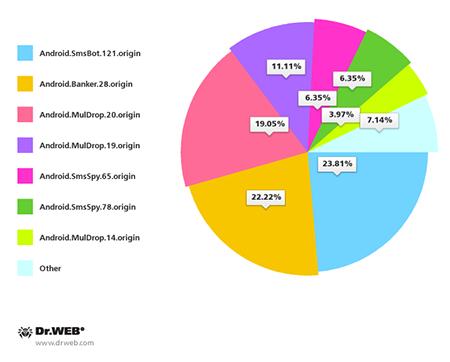

Les utilisateurs en Corée du Sud sont encore une fois ciblés par les malfaiteurs : Les spécialistes de Doctor Web ont enregistré plus de 120 cas d'envoi de spam SMS contenant des liens vers un Trojan ciblant Android. Les menaces les plus répandues sont les suivantes : Android.SmsBot.121.origin, Android.Banker.28.origin, Android.MulDrop.20.origin, Android.MulDrop.19.origin, Android.SmsSpy.65.origin, Android.SmsSpy.78.origin, Android.MulDrop.14.origin.

Liens utiles

Statistiques sur les menaces : stat.drweb.com

Les versions démo des logiciels antivirus de Doctor Web

- pour les particuliers : https://download.drweb.fr/demoreq/home

- pour les entreprises : https://download.drweb.fr/demoreq/biz/?lng=fr

Nos news : https://news.drweb.fr

L'encyclopédie des virus : vms.drweb.com

Soyons amis ! Rejoignez nos groupes sur les réseaux sociaux :

|

|

|

![[VK]](http://st.drweb.com/static/new-www/social/no_radius/vkontakte.png)

![[Twitter]](http://st.drweb.com/static/new-www/social/no_radius/twitter.png)

![[facebook]](http://st.drweb.com/static/new-www/social/no_radius/facebook.png)

Votre avis nous intéresse

Pour poser une question sur une news aux administrateurs du site, mettez @admin au début de votre commentaire. Si vous postez une question à l'attention de l'auteur d'un commentaire, mettez le symbole @.avant son nom.

Other comments