Spam SMS et Trojans ciblant Android en Corée du Sud : L'aperçu de Doctor Web pour le 3ème trimestre 2014

Aperçus viraux | Top des actualités Doctor Web | Hot news | Toutes les actualités | Alertes virales

le 30 octobre 2014

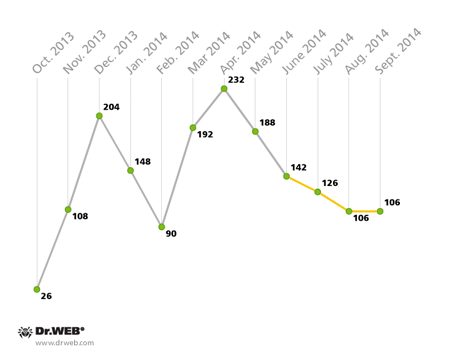

Selon les données des spécialistes de Doctor Web, au cours du troisième trimestre 2014, 338 cas de propagation de SMS indésirables contenant des liens vers des fichiers malveillants ont été relevés parmi les utilisateurs sud coréens.

Les attaques ciblant les utilisateurs sud-coréens en utilisant des SMS indésirables au troisième trimestre 2014.

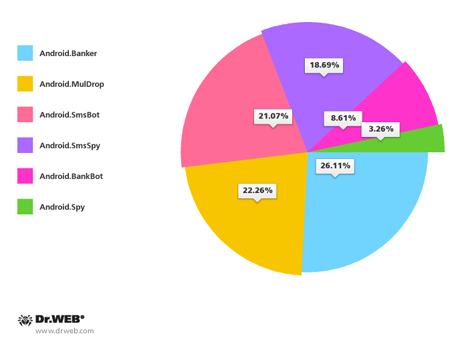

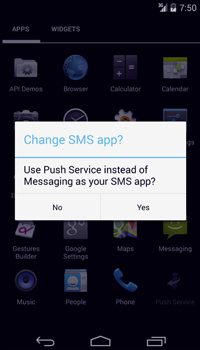

Par rapport au deuxième trimestre de cette année, le nombre d'envois de spam contenant des liens vers des Trojans a diminué de 40 %. La plupart des logiciels malveillants détectés sont des Trojans bancaires et des Trojans espions. Par exemple, la famille Android.Banker représente 26,11%, Android.SmsBot – 21,07%, Android.BankBot – 18,69%, Android.SmsSpy – 8,61% et Android.Spy – 3,26% de toutes les menaces détectées. Les Trojans droppers de la famille Android.MulDropreprésentent 22,26% et sont utilisés par les malfaiteurs pour distribuer d’autres logiciels malveillants dont la plupart sont des Trojans bancaires. Ceci indique que les malfaiteurs s'intéressent surtout au vol de données confidentielles et à l'accès aux comptes bancaires des utilisateurs afin d'effectuer des transactions illégales.

Les familles de Trojans ciblant Android, distribués via le spam en Corée du Sud au cours du troisième trimestre 2014.

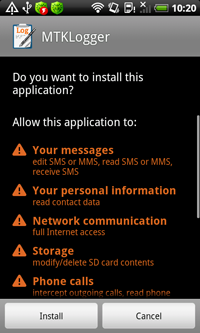

Dans la majorité des cas, les malfaiteurs utilisent les logiciels malveillants comme des conteneurs pour distribuer d’autres trojans sur les appareils mobiles des utilisateurs. De plus, les malfaiteurs peuvent protéger les Trojans par des emballeurs spéciaux, qui cryptent les composants du Trojan, ainsi que par l'obscurcissement du code du logiciel malveillant. Par exemple, les malfaiteurs ont utilisé ces moyens de protection dans les nouvelles modifications du Trojan Android.SmsSpy.71.origin, découvert par les spécialistes de Doctor Web en janvier 2014. Ce logiciel malveillant intercepte les SMS, vole les contacts, peut bloquer les appels, ainsi qu’envoyer des SMS sur commande des pirates. Comme les autres menaces ciblant les appareils mobiles des utilisateurs sud-coréens sous Android, ce logiciel malveillant a été distribué sans les emballeurs. Mais les menaces détectées au mois de septembre Android.SmsSpy.71.origin ont été protégées par un emballeur et ont été distribuées à l'aide de droppers, ajoutés à la base virale sous les noms Android.MulDrop.6 et Android.MulDrop.7.

|

|

Les malfaiteurs utilisent également d’autres moyens. Les développeurs de l’OS Android ajoutent de nouveaux moyens de protection, mais les malfaiteurs utilisent à leur tour de nouvelles fonctionnalités afin d'éviter ces moyens. Par exemple, le logiciel malveillant détecté en septembre Android.SmsBot.174.origin, qui représente un bot exécutant les commandes des malfaiteurs, masque les appels et les SMS entrants en utilisant un mécanisme assez intéressant. A partir de la version 4.4, Android autorise une seule application à gérer les SMS simultanément. Si le logiciel n'est pas un gestionnaire de SMS par défaut, il peut tout de même masquer la notification sur un SMS entrant, mais le message sera stocké dans la liste des messages entrants et accessible à l'utilisateur. Pour éviter cela, Android.SmsBot.174.origin essaie de se définir comme le gestionnaire de message par défaut, en demandant la permission. En cas de succès, le Trojan peut complètement bloquer les appels et les SMS entrants, y compris les messages des banques. De plus, ce bot peut envoyer des SMS sur commande des malfaiteurs.

|

|

Au cours des trois mois écoulés, plus de 20 logiciels malveillants ont été utilisés pour attaquer les utilisateurs sud-coréens, dont les plus répandus sont les suivants Android.Banker.28.origin, Android.SmsBot.121.origin, Android.SmsSpy.78.origin, Android.MulDrop.20.origin et Android.BankBot.27.origin.

Les Trojans Android, distribués dans le spam en Corée du Sud au cours du troisième trimestre 2014.

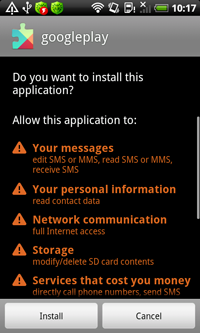

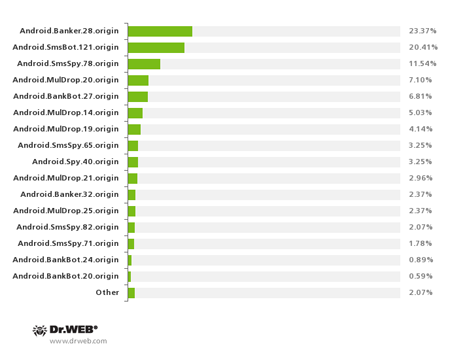

Les malfaiteurs ont distribué ces Trojans dans le Spam SMS contenant un lien pour le téléchargement du logiciel malveillant. Pour inciter les utilisateurs à installer la menace, les malfaiteurs utilisent l'ingénierie sociale. Par exemple, 36.09% des sujets sont relatifs au statut d'un envoi postal, 23,37% à des messages du tribunal ou de la police, 23,97% à des actions de Défense civile et 12.13% à des fausses invitations à des mariages. Les cybercriminels ont exploité d’autres sujets, par exemple de faux messages des banques ou des services web, mais ils ne sont pas très fréquents et correspondent à 5% des cas détectés en Corée du Sud.

Les sujets des SMS utilisés pour distribuer des logiciels malveillants

en Corée du Sud.

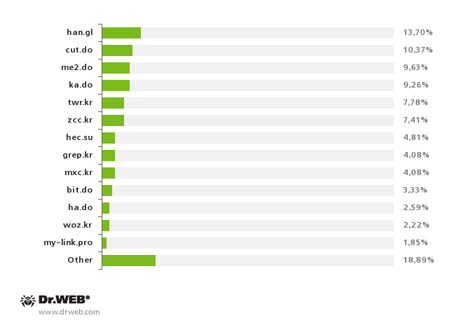

Dans 80% des cas, l'adresse web utilisée pour télécharger l'application malveillante a été cachée à l'aide de services de shortcuts (réduction de liens). Au total, les malfaiteurs ont utilisé 41 services de ce type, dont les plus populaires étaient han.gl, cut.do, me2.do, ka.do, twr.kr et zcc.kr.

Les services de réduction de liens les plus utilisés par les malfaiteurs au 3ème trimestre de 2014.

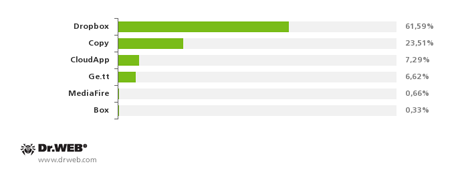

Les cybercriminels préfèrent stocker les malwares dans le Cloud, utilisé dans 89 % des cas. Les malfaiteurs utilisent les services Dropbox, Copy, CloudApp, Ge.tt, Dropbox restant le plus utilisé. Pour le reste des logiciels malveillants, les malfaiteurs utilisent leurs propres sites web pour le stockage.

Services Cloud utilisés par les cybercriminels pour y placer des Trojans Android.

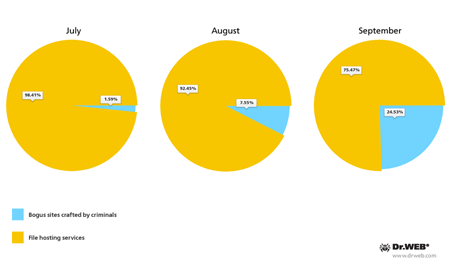

Les ressources web utilisées par les cybercriminels pour y placer des applications malveillantes ciblant Android.

L'intérêt des malfaiteurs pour les données confidentielles et les comptes bancaires laisse présager qu’ils continueront leurs attaques à l’avenir. Pour l'instant, les logiciels malveillants cités ciblent les utilisateurs en Corée du Sud, mais les spécialistes n'excluent pas que ces malwares puissent être utilisés pour attaquer les utilisateurs dans d’autres pays, c'est pourquoi ceux-ci doivent être prudents, et utiliser un logiciel antivirus.