Revenir vers la liste d'actualités

Le 31 octobre 2014

Virus

Le classement des programmes malveillants détectés par Dr.Web CureIt! est relativement similaire à celui du mois de septembre : les malwares les plus actifs restent les plugins publicitaires de la famille des Trojan.BPlug et l’adware Trojan.Packed.24524. Comme au mois précédent, ce sont donc les Trojans publicitaires qui occupent le top 10 des malwares en octobre.

Les serveurs de statistiques de Dr.Web confirment ces données : l’adware Trojan.Packed.24524 fait partie du top avec une légère augmentation du nombre d’incidents impliquant ce Trojan. Le BackDoor.Andromeda.404, quant à lui, a été plus actif en octobre. En infectant le système, ce backdoor peut exécuter des instructions reçues d’un serveur distant et télécharger d’autres malwares. Le malware Trojan.LoadMoney.336 a été également été particulièrement actif en octobre, et peut installer d’autres programmes dans le système infecté, comme des adwares. Le nombre de détections du BackDoor.IRC.NgrBot.42 reste, lui, inchangé par rapport à septembre. Enfin, les trojans Trojan.Zadved.4 et Trojan.Triosir.13 sont apparus relativement souvent dans les statistiques de Doctor Web.

Les malwares les plus rencontrés dans le trafic email au mois d’octobre sont : le BackDoor.Andromeda.404, le trojan bancaire Trojan.PWS.Panda.5676, et le BackDoor.Andromeda.519 une nouvelle modification de l’indiscutable leader des statistiques. Par ailleurs, les attaquants ont souvent utilisé des mass mailings en octobre pour distribuer des trojans bancaires et des malwares destinés à voler les mots de passe et autres données confidentielles. En plus du susnommé Trojan.PWS.Panda.5676, les pièces jointes d’email contenaient souvent les trojans Trojan.PWS.Panda.655, Trojan.PWS.Stealer.13025 et Trojan.PWS.Stealer.13259.

Concernant les botnets surveillés par Doctor Web, aucun changement significatif n’est à déclarer. Un des sous-botnet de Win32.Rmnet.12 a vu 251,500 bots contacter les serveurs de contrôle, tandis que dans le second sous-botnet, ce nombre a atteint 379,000. La moyenne quotidienne de bots actifs tournait autour 57,000. Le botnet construit grâce au BackDoor.Flashback.39 est toujours opérationnel. En octobre, une moyenne de 16,530 requêtes ont été envoyées chaque jour aux serveurs de commande et de contrôle depuis des Mac infectés.

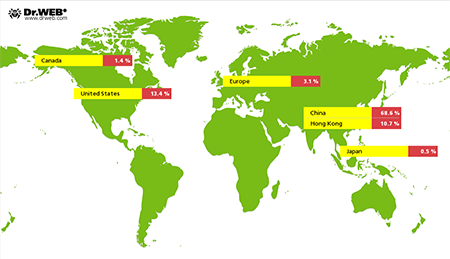

Le botnet Linux.BackDoor.Gates demeure également opérationnel. L’image ci-après montre la distribution géographique des attaques DDoS menées par ce botnet.

Les voleurs de Steam

A la mi-septembre 2014, les chasseurs de virus de Doctor Web ont mis en lumière le Trojan.SteamBurglar.1 qui dérobait des éléments aux joueurs et utilisateurs de la plateforme Steam. Propriété de Valve, Steam permet aux joueurs de télécharger et mettre à jour leurs jeux via Internet ainsi que de consulter des news sur le monde des jeux vidéo.

Depuis, les pirates ont développé de nouveaux programmes malveillants ciblant ces utilisateurs : en octobre, Doctor Web a découvert un nouveau Trojan d’une capacité de nuisance identique, voire supérieure car, en plus de voler des éléments de jeu, Trojan.SteamLogger.1 peut enregistrer les frappes clavier de l’ordinateur qu’il a infecté et transférer les données aux criminels. Les joueurs de Dota 2, Counter-Strike: Global Offensive, et Team Fortress 2 ont été les cibles des cyber criminels.

A son lancement sur une machine, Trojan.SteamLogger.1 affiche une image d’objets en jeu et démarre simultanément son activité malveillante.

Tandis que les données sur l’ordinateur infecté sont transmises aux criminels, le programme malveillant attend que l’utilisateur soit authentifié puis récupère les données de son compte Steam (la disponibilité de Steam-Guard, l’ID steam et un token de sécurité) et transmet également ces données aux cyber criminels. En retour, Trojan.SteamLogger.1 obtient une liste de comptes sur lesquels transférer les éléments de jeu dérobés. Si l’authentification automatique est désactivée dans les paramètres de Steam, le malware créée un thread séparé pour lancer le keylogger (enregistreur des frappes clavier). Les données recueillies par ce biais seront transmises aux attaquants à intervalles de 15 secondes.

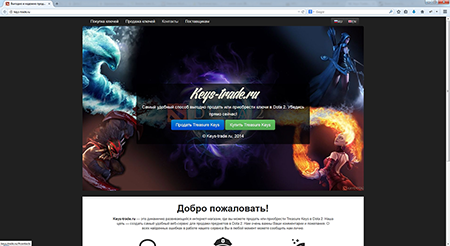

Pour trouver les éléments de jeu de valeur, Trojan.SteamLogger.1 utilise des mots clés tels que Mythical, Legendary, Arcana, Immortal, "DOTA_WearableType_Treasure_Key, Container, et Supply Crate. Le Trojan observe également l’activité des joueurs autour de la vente d’éléments de jeu et si c’est le cas, il supprime automatiquement tous les éléments mis en vente de la boîte de dialogue dédiée. Pour vendre les clés de coffres de Dota 2, les auteurs du malware ont même créé une boutique en ligne.

Pour en savoir plus sur cette menace, vous pouvez lire l’article qui lui est consacré sur notre site.

Il est à noter que la diffusion de malwares n’est pas la seule technique employée par les cyber criminels pour gagner de l’argent sur le dos des joueurs. Ils utilisent bien d’autres pièges, comme, par exemple, la vente de comptes. Officiellement, la vente de comptes est formellement interdite par la plupart des jeux en ligne. Cependant, cette règle n’est pas toujours respectée par les joueurs eux-mêmes. Lors de l’acquisition d’un compte sur un serveur de jeu, l’acquéreur souhaite en général obtenir plus qu’un personnage avec beaucoup de compétences et de points, il souhaite obtenir des éléments de jeu tels que des armures ou des PNJ (personnages non joueurs) amicaux (parfois très rares), ainsi qu’un ensemble de compétences et de professions différentes disponibles pour ce personnage. Plus les éléments de jeu seront nombreux, plus le compte sera cher. Dans certains cas, le prix peut dépasser 500$ US.

Les fraudeurs utilisent différentes techniques. Par exemple, un compte vendu peut être récupéré par les criminels dès lors que l’utilisateur adresse une requête au support technique de l’éditeur du jeu. Si l’éditeur découvre que le compte a été vendu malgré l’interdiction de le faire, il sera bloqué.

De même, les pirates utilisent le tchat pour distribuer des liens de phishing, comme, par ex., une fausse opération promotionnelle lancée par l’éditeur du jeu, qui requiert, de la part du participant, son login et mot de passe de compte ; ou bien un lien vers un programme qui permet soi-disant d’accroître les compétences des avatars.

Menaces ciblant Android

Au mois d’octobre, un grand nombre d’applications malveillantes ont menacé Android. Par exemple, le programme Android.Selfmite.1.origin, embarqué dans une version falsifiée de l’app Google+. Destiné à générer des profits illicites, ce malware peut placer des icônes de raccourcis sur l’écran d’accueil d’un appareil Android. En fonction de la localisation de l’appareil, les URL mènent vers différents sites. Le programme peut également faire de la publicité pour d’autres applications disponibles sur Google Play en ouvrant les sections correspondantes du catalogue. De plus, Android.Selfmite.1.origin peut envoyer des SMS à tous les contacts trouvés dans le téléphone. Le volume de SMS envoyés est illimité et, en fonction de la commande envoyée depuis le serveur des pirates, les messages peuvent contenir un lien vers une publicité ou vers des applications que les attaquants promeuvent, y compris une copie du malware.

|

|

De nouveaux ransomwares continuent à émerger. Android.Locker.54.origin (d’après la classification de Doctor Web) en fait partie : sur le mobile infecté, le malware accuse l’utilisateur d’avoir regardé du contenu pour adultes illégal, bloque l’écran de l’appareil puis demande une rançon pour le déblocage.

Le dialer Android.Dialer.7.origin a également été découvert en octobre. Une fois installé sur l’appareil, il passe des appels non sollicités vers un numéro indiqué par les criminels et qui leur permet de gagner de l’argent. Pour en savoir plus, vous pouvez consulter cet article.

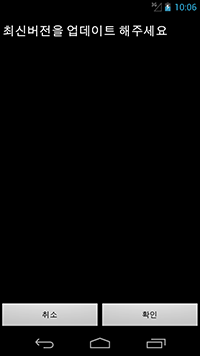

Les ordinateurs de poche en Corée du Sud ont encore été la cible des cyber criminels en octobre. Durant ce mois, les chercheurs de Doctor Web ont enregistré environ 160 attaques de spam destinées à diffuser toutes sortes de malware ciblant Android via des SMS non sollicités. L’un de ces programmes malveillants a été enregistré sous le nom Android.BankBot.29.origin. Il s’agit d’un malware bancaire dit « classique » destiné à voler les données sensibles des utilisateurs d’institutions financières sud-coréennes. Comme d’autres malwares de ce type, afin d’empêcher sa suppression, Android.BankBot.29.origin requiert l’accès aux fonctionnalités administrateur. Mais il le fait de manière à ce que l’utilisateur ne s’en rende pas forcément compte, en masquant la boîte de dialogue octroyant les privilèges administrateurs derrière l’interface de l’application malveillante.

|

|

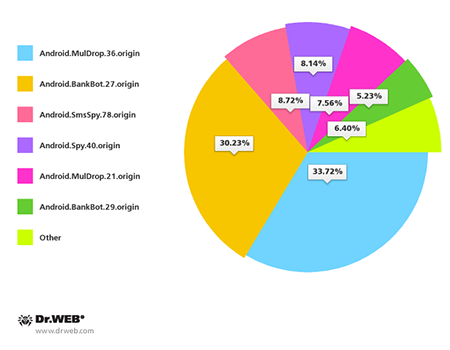

Depuis ces derniers mois, les programmes malveillants les plus répandus en Corée du Sud sont les suivants : Android.BankBot.27.origin, Android.MulDrop.36.origin, Android.SmsSpy.78.origin, Android.Spy.40.origin, Android.MulDrop.21.origin et Android.BankBot.29.origin.

Liens utiles

- Statistiques sur les menaces

- Les versions démo des logiciels antivirus de Doctor Web

- Nos news

- L'encyclopédie des virus

Soyons amis ! Rejoignez nos groupes sur les réseaux sociaux

![[Twitter]](https://st.drweb.com/static/new-www/social/twitter.png)

![[Facebook]](https://st.drweb.com/static/new-www/social/facebook.png)

![[Google+]](https://st.drweb.com/static/new-www/social/google_plus.png)

![[VK]](http://st.drweb.com/static/new-www/social/no_radius/vkontakte.png)

![[Twitter]](http://st.drweb.com/static/new-www/social/no_radius/twitter.png)

![[facebook]](http://st.drweb.com/static/new-www/social/no_radius/facebook.png)

Votre avis nous intéresse

Pour poser une question sur une news aux administrateurs du site, mettez @admin au début de votre commentaire. Si vous postez une question à l'attention de l'auteur d'un commentaire, mettez le symbole @.avant son nom.

Other comments