Revenir vers la liste d'actualités

le 5 novembre 2014

L'une des menaces détectée au mois de novembre est le Trojan Android.Selfmite.1.origin, distribué dans une application client du réseau social Google+ modifié par les malfaiteurs. Ce malware utilise plusieurs moyens pour gagner de l'argent. Tout d'abord, une fois installé sur l'appareil mobile sous Android, il place sur l'écran principal du système d'exploitation plusieurs raccourcis qui mènent, en fonction de la position géographique, à des ressources web participant à des programmes partenaires ou publicitaires. Chaque clic sur ces raccourcis rapporte de l'argent aux auteurs d'Android.Selfmite.1.origin. De plus, le Trojan peut promouvoir des applications présentes sur Google Play en affichant sur l'écran de l'appareil mobile les sections correspondantes de la boutique en ligne. Enfin, le logiciel malveillant peut envoyer des SMS, contenant, en fonction de la commande reçue, soit les liens vers des sites web, soit des liens pour télécharger des logiciels y compris la copie du Trojan. Le danger principal du Trojan Android.Selfmite.1.origin et qu'il envoie ces messages à tous les contacts de l'appareil mobile infecté. Le nombre de ces messages est illimité, ce qui permet aux malfaiteurs d'augmenter le nombre d’appareils infectés et de vider le compte de la victime.

|

|

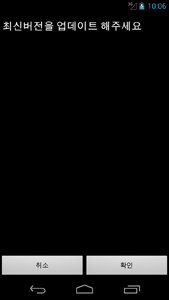

Les spécialistes de Doctor Web ont découvert encore un logiciel malveillant, conçu pour gagner de l'argent, qui a reçu le nom Android.Dialer.7.origin. Ce Trojan appartient aux Trojans dialers, qui passent des appels à des numéros payants. Après son lancement sur l'appareil mobile, Android.Dialer.7.origin passe un appel au numéro spécifié dans ses paramètres ou à d’autres numéros, s'il reçoit les commandes appropriées du serveur de gestion. Le Trojan a la particularité de pouvoir prolonger sa présence sur l'appareil infecté. En effet, le raccourci de ce Trojan n'a pas d'image ni de nom et après son lancement d'Android.Dialer.7.origin il est supprimé, ce qui le rend invisible pour l'utilisateur. Le Trojan supprime de la liste des appels et des logs système les données sur tous les appels qu'il a passés. De plus, ce malware peut éviter sa suppression en empêchant l'utilisateur d'accéder au gestionnaire d’applications, c'est pourquoi Android.Dialer.7.origin représente une menace très sérieuse. Pour en savoir plus sur cette menace, consultez les actualités sur le site de Doctor Web.

Les spécialistes de Doctor Web ont découvert un nouveau Trojan bloqueur de la famille Android.Locker. Il a été ajouté à la base de Dr.Web sous le nom Android.Locker.54.origin etbloque l'écran de l'appareil mobile infecté puis demande une rançon pour le déblocage. Sa particularité est qu’il peut envoyer des SMS contenant un lien pour télécharger sa copie à tous les contacts de l'appareil infecté. Le résultat est que les utilisateurs deviennent non seulement victimes de chantage, mais " contribuent " également à la propagation du Trojan.

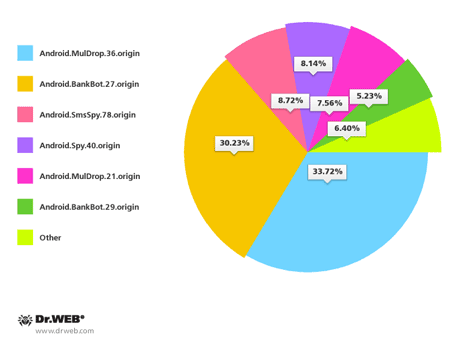

Les malfaiteurs restent actifs en Corée du Sud. Au cours du mois écoulé, les spécialistes de Doctor Web ont détecté plus de 170 envois de spam via SMS visant à diffuser les Trojans suivants : Android.BankBot.27.origin, Android.MulDrop.36.origin, Android.SmsSpy.78.origin, Android.Spy.40.origin, Android.MulDrop.21.origin et Android.BankBot.29.origin.

Le dernier logiciel malveillant représente un Trojan bancaire qui vise à voler les données confidentielles des clients des banques en imitant le travail de l'application bancaire originale. Comme d’autres menaces de ce type, Android.BankBot.29.origin essaie d'obtenir les droits administrateur pour rendre difficile sa suppression. Pour ce faire, il masque la requête pour ces droits par une autre fenêtre, c'est pourquoi la victime peut donner les droits administrateur au logiciel malveillant.

|

|

Les spécialistes de Doctor Web continuent leur analyse des menaces ciblant Android et les ajoutent à la base virale afin de protéger les utilisateurs de Dr.Web pour Android et Dr.Web pour Android Light.

![[VK]](http://st.drweb.com/static/new-www/social/no_radius/vkontakte.png)

![[Twitter]](http://st.drweb.com/static/new-www/social/no_radius/twitter.png)

![[facebook]](http://st.drweb.com/static/new-www/social/no_radius/facebook.png)

Votre avis nous intéresse

Pour poser une question sur une news aux administrateurs du site, mettez @admin au début de votre commentaire. Si vous postez une question à l'attention de l'auteur d'un commentaire, mettez le symbole @.avant son nom.

Other comments