Linux.Sshdkit attaque les serveurs Linux

Top des actualités Doctor Web | Toutes les actualités | Alertes virales

Le 22 février 2013

Le programme malveillant Linux.Sshdkit est une bibliothèque dynamique, il existe des versions pour 32- et 64- bits Linux. Le schéma de propagation n’a pas encore été entièrement étudié, mais nous pouvons supposer l’existence d’une vulnérabilité critique. La dernière version détectée est 1.2.1, mais une des versions les plus anciennes, la version 1.0.3 se propage déjà depuis longtemps.

Suite à son installation, le trojan s’intègre dans le processus sshd en interceptant les fonctionnalités d’authentification du processus. Lorsque l'utilisateur entre le nom d'utilisateur et le mot de passe, ils sont envoyés sur le serveur distant des malfaiteurs via le protocole UDP. L’adresse IP du serveur de gestion se trouve dans le corps du programme trojan, mais elle est générée automatiquement tous les deux jours. Afin de la générer, Linux.Sshdkit applique un algorithme très particulier de choix de nom du serveur de gestion.

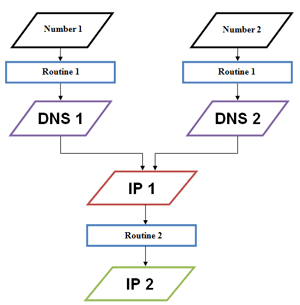

Linux.Sshdkit génère deux noms DNS selon un algorithme. Si les deux noms sont liés à la même adresse IP, cette adresse est modifiée dans une autre adresse IP, et c'est sur la dernière adresse que le trojan envoie les informations volées. L'algorithme utilisé est représenté dans le schéma ci-dessous.

Les spécialistes Doctor Web ont réussi à intercepter un des serveurs distants Linux.Sshdkit grâce à la méthode de sinkhole : ainsi nous avons la confirmation de la transmission des noms d'utilisateurs et des mots de passe des nœuds piratés.

La signature de cette menace a été ajoutée aux bases Dr.Web. Les spécialistes Doctor Web conseillent aux administrateurs de serveurs sous Linux de scanner leur OS. Une bibliothèque /lib/libkeyutils* de 20 à 35 Кo peut être un des signes d’infection.