Revenir vers la liste d'actualités

le 1er décembre 2014

Situation virale.

Selon les statistiques de l'utilitaire de traitement Dr.Web CureIt! en novembre 2014 les malwares les plus actifs restent les plugins publicitaires Trojan.BPlug.123, Trojan.BPlug.100, Trojan.Packed.24524 et Trojan.BPlug.48. Les autres logiciels malveillants sont largement en arrière.

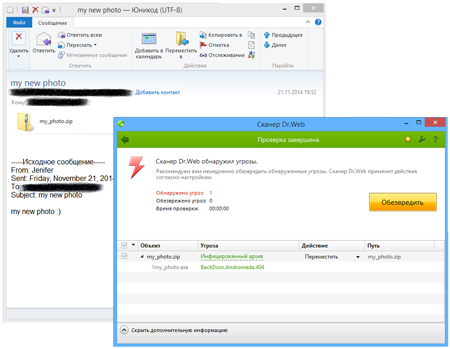

Les serveurs de statistiques de Doctor Web montrent une situation différente : la première place est occupée par le Trojan.InstallCore.12 qui représente un installateur d'applications publicitaires, toolbars et plug-ins pour les navigateurs web, utilisés par les développeurs pour gagner de l'argent sur les applications. Il est suivi par le backdoor BackDoor.Andromeda.404, conçu pour télécharger des logiciels malveillants sur commande des attaquants et les installer sur l'ordinateur infecté. En novembre, les cybercriminels envoyaient ce Trojan dans les e-mails avec le sujet «my new photo», en pièce jointe dans l'archive my_photo.zip.

La troisième place est occupée par le Trojan.InstallMonster.1017 le logiciel malveillant distribué via les programmes partenaires publicitaires. Enfin, les Trojans Trojan.Bayanker, Trojan.MulDrop, Trojan.LoadMoney, Trojan.Zadved sont apparus relativement souvent dans les statistiques de Doctor Web.

Parmi les malwares les plus rencontrés dans le trafic email au mois de novembre BackDoor.Andromeda.404 est le leader : comme on l’a déjà mentionné, les malfaiteurs ont diffusé ce backdoor par email. Il est suivi par son « proche parent» - BackDoor.Andromeda.559. Les pièces jointes d’email contenaient souvent les Trojans de la famille Trojan.Download, ainsi que les voleurs des familles Trojan.PWS.Panda et Trojan.PWS.Stealer.

Concernant les botnets surveillés par Doctor Web, aucun changement significatif n’est à déclarer. Les spécialistes de Doctor Web continuent à surveiller les deux sous-botnets de Win32.Rmnet.12, qui sont toujours actifs. Le premier sous botnet a vu 278 400 bots contacter les serveurs de contrôle, tandis que dans le second sous-botnet, ce nombre a atteint 394 000. Le botnet Win32.Sector a un peu diminué au cours du mois précédent. Sa moyenne quotidienne de bots actifs tourne autour de 56 300. Le botnet construit grâce au BackDoor.Flashback.39, enrôlant les ordinateurs sous Mac OS X continue à diminuer : en novembre, une moyenne de 13, 250 requêtes ont été envoyées chaque jour aux serveurs de commande et de contrôle depuis des Mac infectés.

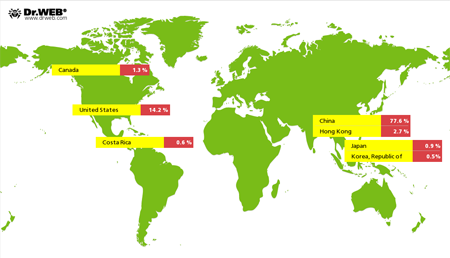

Au mois de juin 2014, Doctor Web a informé les utilisateurs de la propagation du Trojan Linux.BackDoor.Gates.5, conçu pour lancer des attaques DDoS et infecter les distributions 32-bits de Linux. En novembre ce Trojan demeurait opérationnel : au cours du mois les spécialistes ont détecté 3 713 adresses IP uniques ciblées par les attaques DDoS. Leur répartition géographique est présentée dans le graphique ci-après :

Autres événements du mois de novembre.

Au mois de novembre 2014, les spécialistes de Doctor Web ont découvert plusieurs menaces ciblant Mac OS X. Parmi elles, Mac.BackDoor.Ventir.2 un backdoor, capable d'exécuter les commandes provenant d'un serveur distant pirate, ainsi que d 'enregistrer les frappes clavier (keylogging). Un autre backdoor ciblant Mac OS X est Mac.BackDoor.Tsunami qui représente le Trojan ciblant Linux Linux.BackDoor.Tsunami adapté pour l'architecture Apple. Les malfaiteurs le contrôlent via le protocole IRC (Internet Relay Chat). Un autre backdoor ciblant Mac OS X au mois de novembre,Mac.BackDoor.WireLurker.1, a été ajouté à la base virale. Ce malware attend la synchronisation avec des appareils sous iOS et y sauvegarde ses fichiers. Il existe deux versions de ce malware pour contaminer les appareils jailbreakés ainsi que les appareils classiques. Une fois l'appareil sous iOS connecté, Mac.BackDoor.WireLurker.1 installe sur cet appareil une application infectée en utilisant le certificat Apple. Le Trojan utilise le mécanisme " enterprise provisioning " considéré comme un outil permettant à l'employeur d'installer des applications sur les appareils des employés en évitant l'AppStore.

Les malfaiteurs n'ont pas oublié les utilisateurs de Linux : en novembre, Doctor Web a informé les utilisateurs de la propagation du Trojan Linux.BackDoor.Fgt.1 ciblant les appareils sous ce système d'exploitation. Il existe des versions de Linux.BackDoor.Fgt.1 pour différents packages d'installation Linux. Ce Trojan est conçu pour lancer des attaques DDoS. Linux.BackDoor.Fgt.1 scanne les ressources Internet avec les adresses IP sélectionnées au hasard afin de se propager. Il essaie d'établir une connexion via Telnet par force brute. En cas de succès, il envoie à l'adresse cible la commande pour télécharger un script spécial. Ce dernier télécharge à son tour et lance sur la machine piratée le fichier exécutable du Trojan Linux.BackDoor.Fgt.1. Il est à noter que le serveur de gestion possède des fichiers exécutables de Linux.BackDoor.Fgt.1 conçus pour différentes versions et packages d'installation Linux, y compris pour les systèmes embarqués avec l'architecture MIPS et serveurs SPARC. Ainsi, le Trojan peut infecter non seulement les serveurs et les postes de travail sous Linux connectés à Internet, mais également les routeurs. Pour plus d'infos sur cette menace, vous pouvez lire l'article correspondant sur le site de Doctor Web.

Bien sûr, le système d'exploitation Windows n'est pas en reste avec, par exemple, le Trojan que le logiciel antivirus Dr.Web détecte sous le nom Trojan.Regin. Au cours du mois écoulé, les spécialistes de Doctor Web ont détecté plusieurs modifications de ce logiciel malveillant.

En novembre, ils ont également étudié un nouveau backdoor ciblant Windows, baptisé Backdoor.OnionDuku.1. Ce Trojan infecte les fichiers exécutables distribués via le nœud du réseau TOR, appartenant aux malfaiteurs. Ainsi, la victime peut infecter son ordinateur en utilisant le navigateur TOR pour télécharger les fichiers exécutables si le trafic passe par le nœud des malfaiteurs.

Toutefois, pour les utilisateurs de Windows, il y a des nouvelles positives : en novembre, les spécialistes de Doctor Web ont achevé leurs recherches sur le décryptage des fichiers endommagés par le Trojan.Encoder.398. Ce Trojan crypte les fichiers de l'utilisateur. pour communiquer, les malfaiteurs utilisent les adresses email suivantes : mrcrtools@aol.com, back_files@aol.com, backyourfile@aol.com, vernut2014@qq.com, yourfiles2014@yahoo.com, restorefiles2014@yahoo.fr, filescrypt2014@foxmail.com et d’autres. Plus d'infos, veuillez consulter l'article correspondant.

Menaces ciblant Android.

Au mois de novembre, un grand nombre d’applications malveillantes ont menacé Android, dont la plupart sont, comme d'habitude, des Trojans bancaires, conçus pour voler des données confidentielles.

Par exemple, le programme Android.BankBot.33.origin. Ce Trojan est capable de voler les données confidentielles des utilisateurs, ainsi que de l'argent sur les comptes mobiles et bancaires, voler les logins et mots de passe, recueillir le numéro de téléphone et les données sur la carte bancaire. Pour en savoir plus sur Android.BankBot.33.origin, consultez informations publiées par Doctor Web.

|  |

Un autre représentant des Trojans bancaires du mois de novembre est un Trojan multifonctions Android.Wormle.1.origin. Android.Wormle.1.origin permet aux cybercriminels d'accomplir plusieurs tâches : le vol de données confidentielles, le téléchargement d’applications, ainsi que la suppression de fichiers. Pour en savoir plus sur cette menace, consultez les informations publiées par Doctor Web.

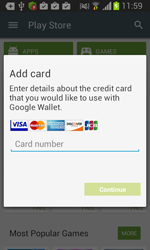

En novembre, les utilisateurs brésiliens ont été ciblés par des Trojans bancaires. Ainsi, les utilisateurs pouvaient télécharger sur Google Play les logiciels malveillants Android.Banker.127 et Android.Banker.128 conçus pour voler les données confidentielles des clients des banques brésiliennes. Après leur lancement, ces Trojans affichaient sur l'écran une page de phishing où l'utilisateur devait entrer son login et mot de passe pour accéder à son compte bancaire.

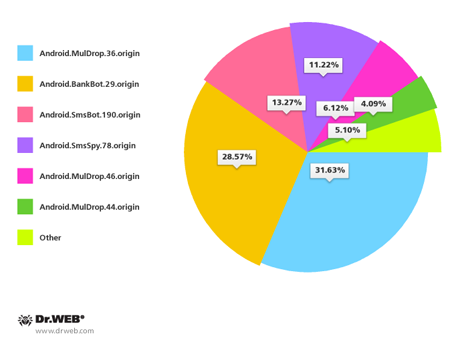

Les ordinateurs de poche sous Android ont encore été la cible des cybercriminels en novembre en Corée du Sud. Durant ce mois, les chercheurs de Doctor Web ont enregistré environ 100 attaques de spam destinées à diffuser toutes sortes de malware ciblant Android via des SMS non sollicités. Les programmes malveillants les plus répandus en Corée du Sud sont les suivants : Android.BankBot.29.origin, Android.MulDrop.36.origin, Android.SmsBot.190.origin et Android.SmsSpy.78.origin.

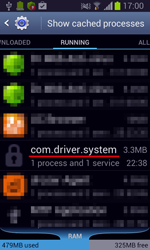

Le Trojan Android.Becu.1.origin a été découvert au cours du mois écoulé. Ce Trojan a été intégré à l'image de l’OS de plusieurs appareils mobiles sous Android à prix modéré. Android.Becu.1.origin est capable de télécharger, installer et supprimer à l'insu de l'utilisateur les logiciels, ainsi que bloquer les SMS entrants. Pour en savoir plus, vous pouvez consulter cet article.

En savoir plus avec Dr.Web

Statistiques virales Bibliothèque de descriptions virales Tous les rapports viraux Labo Live

![[VK]](http://st.drweb.com/static/new-www/social/no_radius/vkontakte.png)

![[Twitter]](http://st.drweb.com/static/new-www/social/no_radius/twitter.png)

![[facebook]](http://st.drweb.com/static/new-www/social/no_radius/facebook.png)

Votre avis nous intéresse

Pour poser une question sur une news aux administrateurs du site, mettez @admin au début de votre commentaire. Si vous postez une question à l'attention de l'auteur d'un commentaire, mettez le symbole @.avant son nom.

Other comments