Revenir vers la liste d'actualités

le 2 décembre 2014

Les malfaiteurs utilisaient les Trojans bancaires ciblant Android afin d'attaquer les utilisateurs de différents pays.

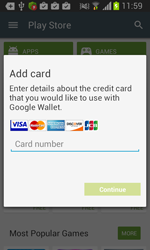

Par exemple, le programme Android.BankBot.34.origin. Ce Trojan est capable de voler les données confidentielles des utilisateurs, ainsi que de l'argent sur les comptes mobiles et bancaires, voler les logins et mots de passe, recueillir le numéro de téléphone et les données sur la carte bancaire. Comme Android.BankBot.34.origin peut afficher des messages et des boîtes de dialogue sur l'écran de l'appareil infecté, les malfaiteurs peuvent l'utiliser à des buts frauduleux divers. Pour en savoir plus sur Android.BankBot.34.origin, consultez les informations publiées par Doctor Web.

|

|

|

Le Trojan bancaire Android.BankBot.1, lui, utilise des SMS contenant un lien menant au téléchargement de sa propre copie. Exemple de SMS : Salut ! Regarde cette photo http://[xx].cc/[xxxx]ge. Android.BankBot.1 peut voler de l'argent sur les comptes bancaires des victimes.

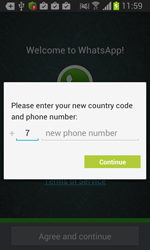

Au Brésil, les utilisateurs pouvaient télécharger les Trojans Android.Banker.127 et Android.Banker.128 sur Google Play. Après leur lancement, ces Trojans affichaient sur l'écran une page de phishing où l'utilisateur devait entrer son login et mot de passe pour accéder à son compte bancaire. Puis les Trojans envoyaient ces données sur les serveurs des malfaiteurs. Les ordinateurs de poche sous Android ont encore été la cible des cybercriminels en novembre en Corée du Sud. Durant ce mois, les chercheurs de Doctor Web ont enregistré environ 100 attaques de spam destinées à diffuser toutes sortes de malware ciblant Android via des SMS non sollicités. Les programmes malveillants les plus répandus en Corée du Sud sont les suivants : Android.MulDrop.36.origin, Android.BankBot.29.origin, Android.SmsBot.190.origin et Android.SmsSpy.78.origin.

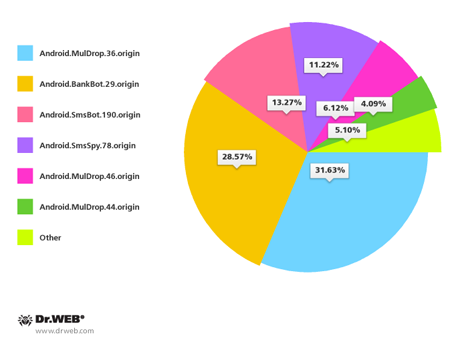

Au cours du mois écoulé, les spécialistes ont détecté un Trojan bancaire Android.Wormle.1.origin, dont Doctor Web a déjà parlé. Android.Wormle.1.origin permet aux cybercriminels d'accomplir plusieurs tâches : l'envoi de SMS payants, la suppression d’applications ou de fichiers, le lancement d’attaques DDoS, le vol de données confidentielles, ainsi que la possibilité d’effectuer des virements de la carte bancaire de la victime sur les comptes des malfaiteurs. Ce Trojan représente également un ver SMS, car il utilise pour sa propagation des SMS contenant un lien menant au téléchargement de sa copie. Selon les statistiques de Doctor Web pour la fin novembre, Android.Wormle.1.origin a infecté plus de 15 000 appareils mobiles sous Android dans 30 pays, mais 92% des victimes habitent en Russie. Les autres pays touchés, dans une moindre mesure, sont l’Ukraine, les États-Unis, la Biélorussie, l’Ouzbékistan, le Kazakhstan, le Tadjikistan et la Chine.

En plus des Trojans bancaires, les spécialistes ont détecté d’autres types de logiciels malveillants. Par exemple le logiciel malveillant baptisé Android.Becu.1.origin est capable de télécharger, installer et supprimer à l'insu de l'utilisateur des logiciels, ainsi que bloquer les SMS entrants. Android.Becu.1.origin a été intégré à l'image de l’OS de plusieurs appareils mobiles sous Android à prix modéré, ce qui rendait difficile sa suppression et pouvait causer la perte de toutes les données. Pour en savoir plus sur cette menace consultez les informations publiées par Doctor Web.

En savoir plus avec Dr.Web

Statistiques virales Bibliothèque de descriptions virales Tous les rapports viraux Labo Live

![[VK]](http://st.drweb.com/static/new-www/social/no_radius/vkontakte.png)

![[Twitter]](http://st.drweb.com/static/new-www/social/no_radius/twitter.png)

![[facebook]](http://st.drweb.com/static/new-www/social/no_radius/facebook.png)

Votre avis nous intéresse

Pour poser une question sur une news aux administrateurs du site, mettez @admin au début de votre commentaire. Si vous postez une question à l'attention de l'auteur d'un commentaire, mettez le symbole @.avant son nom.

Other comments