Revenir vers la liste d'actualités

le 26 décembre 2014

Situation virale.

Selon les statistiques de l'utilitaire de traitement Dr.Web CureIt! en décembre 2014, les malwares les plus actifs restent les plugins publicitaires Trojan.BPlug.218 et Trojan.BPlug.341. La troisième place est occupée par le Trojan publicitaire Trojan.Yontoo.115. Parmi les autres logiciels malveillants détectés par Dr.Web CureIt!, sont présents les représentants des familles Trojan.Zadved et Trojan.LoadMoney qui téléchargent ou affichent des publicités.

Selon les données des serveurs de statistiques de Doctor Web, le malware le plus répandu reste le backdoor BackDoor.Andromeda.404 Il est suivi par le Trojan publicitaire Trojan.LoadMoney.336 et l'installateur de logiciels malveillants Trojan.InstallCore.16.

Parmi les malwares les plus rencontrés dans le trafic email au mois de décembre, BackDoor.Andromeda.404 arrive en tête. Il est suivi par le Trojan Trojan.Hottrend.355 (0,87%) et le logiciel malveillant Trojan.Fraudster.778 qui ont devancé les représentants de la famille Trojan.Download.

Concernant les botnets surveillés par Doctor Web, ils sont toujours opérationnels. Le botnet Win32.Sector a un peu diminué au cours du mois précédent. Sa moyenne quotidienne de bots actifs tourne autour de 50 500, soit une réduction de 10%. Le volume du botnet construit grâce au BackDoor.Flashback.39, enrôlant les ordinateurs sous Mac OS X n'a presque pas changé : une moyenne de 13, 500 requêtes ont été envoyées chaque jour aux serveurs de commande et de contrôle depuis des Mac infectés.

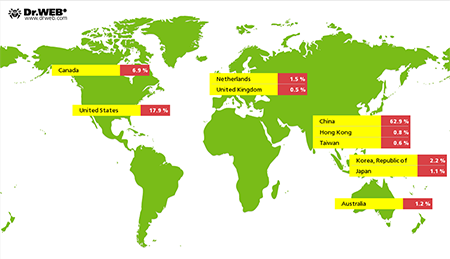

Le Trojan Linux.BackDoor.Gates.5 continue ses attaques DDoS sur les ressources Internet. Comme auparavant, ses cibles se trouvent en Chine. Au cours du mois, les spécialistes ont détecté 5624 adresses IP uniques ciblées par des attaques DDoS (soit une augmentation de 1911 par rapport au mois précédent). Il faut noter que la répartition géographique des attaques s’est élargie : Parmi les cibles des malfaiteurs, les spécialistes trouvent des serveurs enregistrés en Australie, Taiwan, aux Pays-Bas et au Royaume-Uni. La répartition géographique est présentée dans le graphique ci-après :

Backdoor ciblant Linux.

En Décembre, les chercheurs de Doctor Web ont découvert un malware multi-composants ciblant Linux, baptisé Linux.BackDoor.Fysbis.1 et probablement créé par le groupe de hackers Sednit. Ce logiciel malveillant comprend deux modules. Le premier module est conçu pour fonctionner avec le système de fichiers de l'ordinateur infecté, le second module permet d'exécuter les commandes des malfaiteurs.

Ce logiciel malveillant peut fonctionner avec les privilèges de superutilisateur (root), ainsi qu’en utilisant un compte utilisateur Linux - dans ce cas, seul le dossier d'installation du Trojan change.

Après son premier lancement sur la machine infectée, Linux.BackDoor.Fysbis.1 vérifie la présence de sa copie déjà opérationnelle dans le système ainsi que son enregistrement dans l'auto démarrage. Sinon, le Trojan crée sa copie dans le dossier de l'ordinateur infecté et assure son auto démarrage.

L'adresse du serveur de gestion est intégrée au code du Trojan. Lors de son fonctionnement, le Trojan utilise la base de données SQLite3, qui inclut les données de configuration cryptées nécessaires à son fonctionnement.

Le backdoor Linux.BackDoor.Fysbis.1 peut recevoir et exécuter des commandes provenant du serveur de gestion appartenant aux malfaiteurs. Pour en savoir plus sur cette menace, consultez le rapport technique correspondant sur le site de Doctor Web.

Menaces ciblant Android.

Au mois de décembre, un grand nombre d’applications malveillantes ont menacé Android. Les spécialistes ont découvert plusieurs menaces préinstallées sur les appareils mobiles sous Android à prix modéré. L'un de ces Trojans, ajouté à la base virale sous le nom Android.Backdoor.126.origin peut exécuter les commandes de malfaiteurs, par exemple placer des SMS pirates parmi les SMS entrants. Le contenu de ces messages étant arbitraire, les cibles du Trojan Android.Backdoor.126.origin peuvent devenir victimes de diverses fraudes. Le Trojan Android.Backdoor.130.origin, quant à lui, possède plus de fonctionnalités malveillantes. Il peut par exemple envoyer des SMS, passer des appels, afficher des publicités, télécharger, installer et lancer des applications à l'insu de l'utilisateur, ainsi que transmettre aux malfaiteurs des données confidentielles.

Les chercheurs de Doctor Web ont également détecté plusieurs Trojans bancaires ciblant Android. Par exemple, le logiciel malveillant Android.SmsBot.213.origin, distribué sous couvert d’un jeu populaire, représente un Trojan capable d'intercepter et d’envoyer des SMS ainsi que d’envoyer au serveur des malfaiteurs les données confidentielles des victimes. Comme Android.SmsBot.213.origin a accès aux SMS, les malfaiteurs peuvent l'utiliser pour recueillir les données nécessaires pour effectuer des opérations de banque en ligne. Ils peuvent ainsi contrôler le compte de la victime et effectuer des virements bancaires vers leurs comptes.

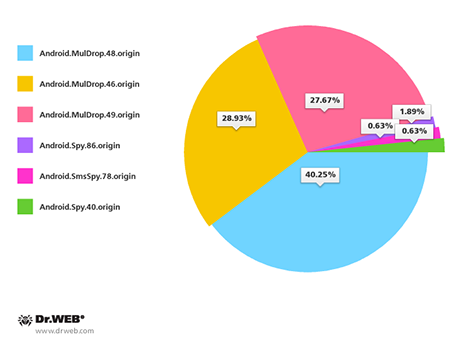

Les malfaiteurs continuent leur activité en Corée du Sud. Comme aux mois précédents, les cybercriminels utilisent l'envoi de SMS contenant un lien pour télécharger des logiciels malveillants. Au cours du mois écoulé, les spécialistes de Doctor Web ont détecté plus de 160 envois de spam via SMS visant à diffuser les Trojans suivants : Android.MulDrop.48.origin, Android.MulDrop.46.origin, Android.MulDrop.49.origin et Android.Spy.86.origin.

En savoir plus avec Dr.Web

Statistiques virales Bibliothèque de descriptions virales Tous les rapports viraux Labo Live

![[VK]](http://st.drweb.com/static/new-www/social/no_radius/vkontakte.png)

![[Twitter]](http://st.drweb.com/static/new-www/social/no_radius/twitter.png)

![[facebook]](http://st.drweb.com/static/new-www/social/no_radius/facebook.png)

Votre avis nous intéresse

Pour poser une question sur une news aux administrateurs du site, mettez @admin au début de votre commentaire. Si vous postez une question à l'attention de l'auteur d'un commentaire, mettez le symbole @.avant son nom.

Other comments