Revenir vers la liste d'actualités

le 03 février 2015

Situation virale sur le " front mobile "

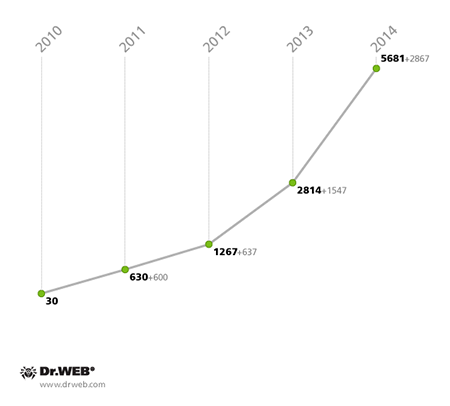

L'année écoulée a été marquée par l'émergence de nouveaux logiciels malveillants. L’évolution des entrées dans la base virale Doctor Web en témoigne : l'année passée a vu l’ajout de 2 867 nouvelles signatures de logiciels malveillants ou indésirables, portant le nombre total à 5 681 entrées concernant les mobiles. Cela représente une augmentation de 102 % par rapport à la fin de la même période en 2013. Si on compare les chiffres actuels avec 2010, début de l'apparition d’applications malveillantes ciblant Android, cela représente + 18 837 %, soit 189 fois plus !

Evolution du nombre de menaces ciblant Android entre 2010 et 2014

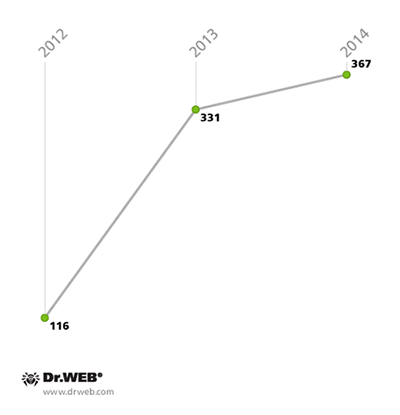

Le nombre de malwares ciblant Android a donc encore augmenté, et cette augmentation découle de deux faits : tout d’abord, la multiplication de modifications de malwares déjà connus, puis la création de nouvelles menaces. En 2013, les spécialistes comptaient 331 familles de logiciels malveillants ciblant Android, en 2014 ce chiffre a atteint 367, soit une hausse de 11 %.

Nombre total de familles de menaces ciblant Android

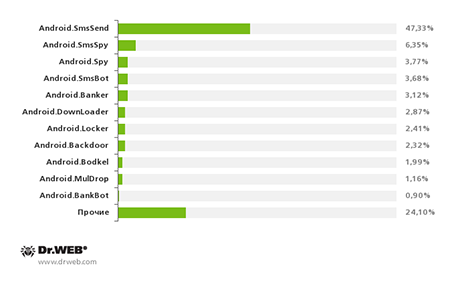

Il y a longtemps que les menaces les plus populaires ciblant Android sont les Trojans, conçus pour voler des données confidentielles ou gagner de l'argent. Au cours de l'année écoulée, leur nombre a augmenté, mais les spécialistes ont également détecté de nouveaux types de menaces que les malfaiteurs ont « emprunté » au segment du PC.

Menaces ciblant Android les plus importantes selon le nombre d'enregistrements dans la base virale de Doctor Web

Les malfaiteurs continuent de gagner de l’argent grâce aux SMS payants, ce type de Trojans restant le plus « populaire » parmi les pirates

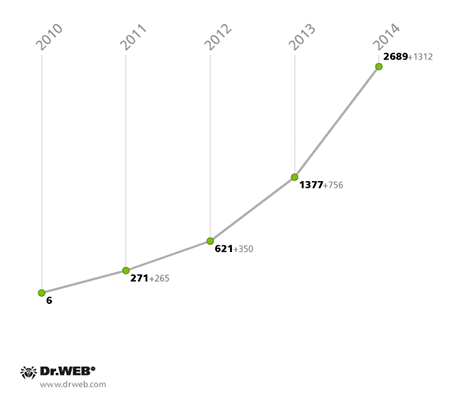

Ces logiciels malveillants peuvent soit envoyer des SMS payants, soit abonner l'utilisateur à des services payants. Et, comme toujours, la première place est occupée par les Trojans de la famille Android.SmsSend. En 2014, de nouvelles modifications des Trojans de cette famille ont été découvertes. Leurs nombre a pratiquement été multiplié par 2 par rapport aux chiffres de 2013 et atteint 2 689. C’est ce qui permet aux spécialistes d’affirmer que la famille Android.SmsSend représente presque la moitié de tous les logiciels malveillants ciblant Android.

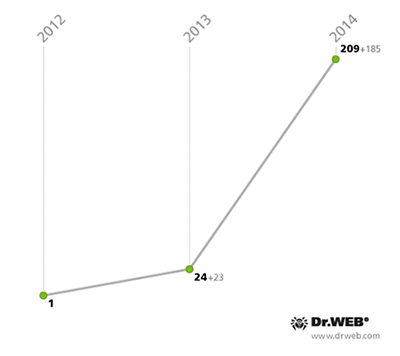

Evolution du nombre d'enregistrements pour les logiciels malveillants de la famille Android.SmsSend

D'autres malwares sont utilisés pour envoyer des SMS payants, comme, par exemple, les Trojans de la famille Android.SmsBot, qui représentent une évolution des Trojans SMS classiques. Comme leurs prédécesseurs, ces logiciels malveillants peuvent envoyer des SMS à l'insu de l'utilisateur afin de l'abonner à des services payants. Ces malwares peuvent recevoir des commandes et posséder des fonctionnalités élargies, comme voler des données confidentielles, passer des appels, télécharger d'autres logiciels malveillants, etc. Ces Trojans sont apparus en 2012. A la fin de l’année 2014, la base virale de Doctor Web a reçu 209 signatures de Trojans de la famille Android.SmsBot, tandis qu’en 2013, ce nombre était de 24 seulement. Ainsi, au cours des 12 mois écoulés, la taille de la famille Android.SmsBot a été multipliée par 9, soit de 771 %, ce qui souligne encore une fois l'intérêt des malfaiteurs pour ce type de malwares.

Nombre de signatures des Trojans de la famille Android.SmsBot в базе Dr.Web

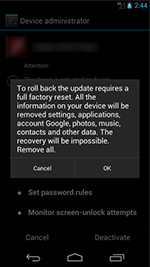

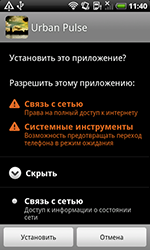

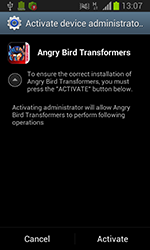

Les Trojans Android.Bodkel, apparus en 2014, peuvent également envoyer des SMS payants à l'insu de l'utilisateur. De plus, ils peuvent voler des données confidentielles et les envoyer aux serveurs des malfaiteurs. La particularité des Trojans Android.Bodkel est qu'ils essaient d'obtenir les droits administrateur de l'appareil mobile afin d'empêcher leur suppression. Si l'utilisateur essaie de désinstaller le Trojan, après l'avoir exclu de la liste des administrateurs, les malwares Android.Bodkel essaient d'éviter cela en affichant un message menaçant de supprimer toutes les données, bien qu'en réalité, aucune suppression de données ou réinitialisation du système ne s'effectue.

|

|

Une autre particularité de ces Trojans est l'obscurcissement du code. Cela est fait pour compliquer l'analyse des Trojans par les éditeurs antivirus, ainsi que leur détection. Au cours de l’année 2014, les spécialistes de Doctor Web ont détecté beaucoup de malwares de la famille Android.Bodkel, et la base virale s’est enrichie de 113 signatures permettant de détecter de nombreuses modifications de ces Trojans.

Les Trojans bancaires représentent une menace dangereuse

Les services de banque en ligne sur les appareils mobiles restent parmi les cibles privilégiées des pirates car ces services deviennent de plus en plus populaires. En 2014, les chercheurs de Doctor Web ont détecté un grand nombre de Trojans bancaires ciblant les appareils mobiles sous Android. Ces logiciels malveillants peuvent voler les logins et mots de passe des comptes bancaires, intercepter les SMS avec les codes mTAN et effectuer des virements automatiques sur les comptes appartenant aux malfaiteurs. Ils peuvent également voler d’autres données confidentielles, envoyer des SMS à l'insu de l'utilisateur, ainsi qu'effectuer d'autres actions.

La région la plus touchée en 2014 a été la Corée du Sud dont le marché des services de banque en ligne est assez développé. Les malfaiteurs utilisent les envois de spam pour distribuer les Trojans. Plus de 1760 envois de spam via SMS visant à diffuser environ 80 logiciels malveillants et leurs modifications ciblant Android ont été détectés.

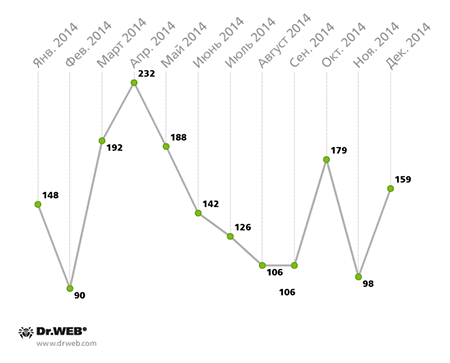

Le nombre d'envois de spam visant à distribuer des Trojans bancaires ciblant Android en Corée du Sud en 2014

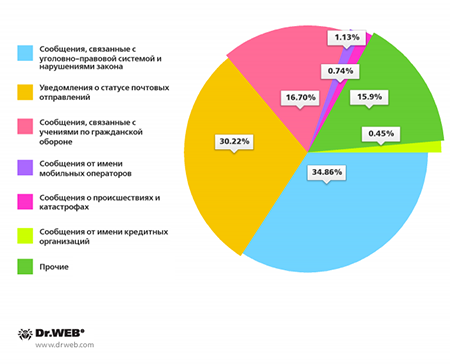

Pour attirer l'attention des victimes sur les messages diffusés, les malfaiteurs rédigent des textes sur différents sujets pouvant facilement piéger les utilisateurs, comme le statut d'un envoi postal, une soi-disant infraction de la loi, des invitations à des événements ou des soi-disant actions de la Défense civile. Ils envoient également des SMS de la part de banques, opérateurs mobiles et services en ligne populaires, ainsi que sur des sujets comme des catastrophes naturelles ou accidents.

Les sujets utilisés par les malfaiteurs afin de distribuer les Trojans ciblant les appareils mobiles sous Android

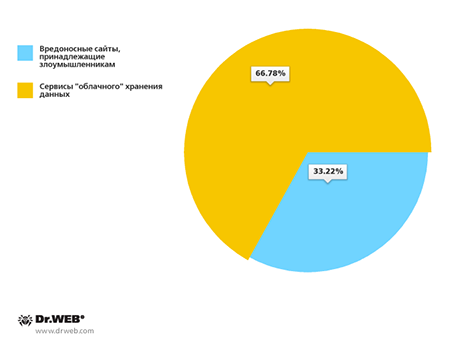

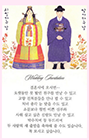

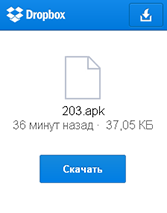

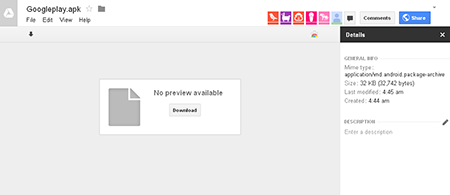

Lorsque les utilisateurs cliquent sur ces liens, ils sont redirigés soit vers un site malveillant, utilisé comme une plateforme pour le stockage et la distribution des Trojans Android, soit vers la page d'un service Cloud. Il est à noter que dans 66,78 % des cas, les malfaiteurs utilisent des services Cloud ou des services Internet gratuits pour y placer les Trojans, car cela ne nécessite pas d'argent, de temps ni de personnes pour la maintenance des ressources en ligne.

Les ressources web utilisées par les cybercriminels pour y placer des applications malveillantes ciblant Android

Ces envois de spam sont susceptibles de toucher des dizaines ou des milliers de personnes. Par exemple, en avril, les équipes de Doctor Web ont détecté la propagation du Trojan Android.SmsBot.75.origin, conçu pour voler des données confidentielles et envoyer des SMS sur commande. Ce logiciel malveillant a été distribué en utilisant un blog frauduleux, ressemblant beaucoup au site du service courrier de la poste. Il est à noter que l'un de ces blogs a été visité par plus de 30.000 personnes, tandis que le nombre total de victimes potentielles pourrait bien dépasser ce chiffre. Au mois de mai, les malfaiteurs ont lancé une autre attaque et cette fois plus de 70 000 utilisateurs ont visité les sites frauduleux.

Exemples des sites créés par les malfaiteurs afin de distribuer les Trojans ciblant Android parmi les utilisateurs sud-coréens en 2014

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

Les ressources web utilisées par les cybercriminels pour y placer des applications malveillantes ciblant Android

|

|

|

|

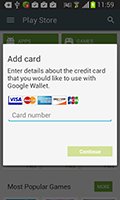

Ces Trojans ciblant Android ont différentes fonctionnalités ainsi que différentes particularités techniques. Par exemple, les Trojans bancaires (y compris, Android.Banker.28.origin), conçus pour voler des données confidentielles des utilisateurs sud-coréens, utilisent un mécanisme de vol assez intéressant. Lors de leur lancement, ils vérifient la présence d’applications de banque en ligne sur l'appareil infecté, puis imitent l'interface de l'application détectée en demandant les données confidentielles telles que le login et le mot de passe, le numéro de la carte bancaire, les certificats de sécurité pour les opérations financières. Parfois, ces Trojans (par exemple, Android.BankBot.35.origin) proposent " d'actualiser " le client bancaire déjà installé sur l'appareil mobile. En réalité, au lieu de l'application légitime, une copie du Trojan sera installée sur l'appareil, qui volera ensuite les données personnelles.

|

|

|

Pour éviter la détection, les malfaiteurs ont utilisé des emballeurs et des techniques d'obscurcissement du code. De plus, ils masquent souvent les Trojans dans les droppers de la famille Android.MulDrop qui jouent le rôle de « transporteurs » des menaces. L'exemple d'une telle " protection " est le Trojan Android.SmsSpy.71.origin, dont les modifications utilisent un emballeur et des Trojans droppers. Android.SmsSpy.71.origin intercepte les SMS, vole les contacts, peut bloquer les appels, ainsi qu’envoyer des SMS sur commande.

Ces logiciels peuvent également masquer leur présence dans le système.

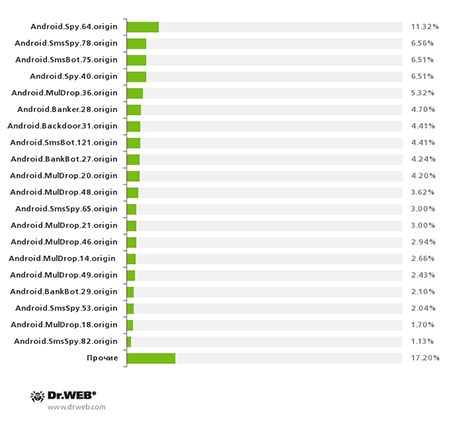

L'image ci-dessous montre la vingtaine de malwares les plus distribués parmi les utilisateurs sud coréens en 2014.

Les modifications de Trojans ciblant Android les plus répandues dans le spam en Corée du Sud en 2014

En 2014 en Russie, la propagation de Trojans ciblant Android s’est accrue, notamment celle de Trojans bancaires. Les logiciels malveillants Android.BankBot.33.origin, Android.BankBot.34.origin et Android.BankBot.1, ont, par exemple, été détectés par les spécialistes de Doctor Web à l’automne. Android.BankBot.33.origin peut voler de l'argent sur les comptes des utilisateurs ayant un service de banque en ligne activé. Le logiciel malveillant essaie d'obtenir les données sur le solde du compte ou la liste des cartes bancaires liées à l'appareil mobile, puis envoie une requête SMS appropriée aux services de banque en ligne. Si Android.BankBot.33.origin reçoit une réponse, le malware peut, en utilisant des commandes SMS, effectuer des virements du compte de l'utilisateur vers le compte des malfaiteurs. De plus, ce Trojan peut télécharger des sites de phishing dans les navigateurs web des appareils mobiles infectés afin de voler des identifiants pour des comptes de banque en ligne.

Ces fonctionnalités sont présentes dans le Trojan Android.BankBot.34.origin. Celui-ci est capable de voler les données confidentielles des utilisateurs, les logins et mots de passe, recueillir le numéro de téléphone et les données de la carte bancaire. Comme Android.BankBot.34.origin peut afficher des messages et des boîtes de dialogue sur l'écran de l'appareil infecté, les malfaiteurs peuvent l'utiliser à des buts frauduleux divers. Il est à noter que son serveur de gestion principal a été placé dans le réseau anonyme Tor. Cela permet aux pirates d'assurer un niveau élevé de discrétion ainsi que d’augmenter considérablement la stabilité du nœud distant face aux tentatives de désactiver le malware. Si le serveur de gestion principal n'est pas disponible, le Trojan peut se connecter à des serveurs de gestion auxiliaires sur Internet.

|

|

|

Le Trojan bancaire Android.BankBot.1, lui, utilise des SMS contenant un lien menant au téléchargement de sa propre copie. Il est conçu pour voler de l'argent. Sa charge utile a été réalisée dans les bibliothèques Linux, placées hors du fichier exécutable principal. Cela lui permet de devenir « invisible » pour certains logiciels antivirus et de prolonger sa présence sur les appareils mobiles infectés.

Etat des lieux dans le reste du monde. Quelques exemples

Le Brésil a été touché par les Trojans Android.Banker.127 et Android.Banker.128 placés sur Google Play. Après leur lancement, ces Trojans affichaient sur l'écran une page de phishing où l'utilisateur devait entrer son login et mot de passe pour accéder à son compte bancaire. Puis les Trojans envoyaient ces données sur les serveurs pirates.

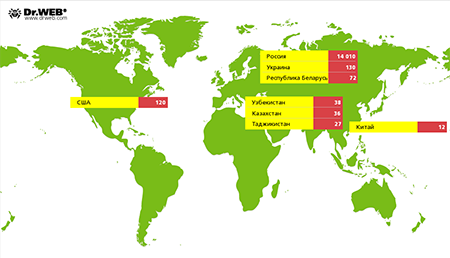

Il faut prêter une attention particulière au Trojan Android.Wormle.1.origin, qui a infecté plus de 15 000 appareils mobiles sous Android dans 30 pays dont la Russie, l’Ukraine, les États-Unis, la Biélorussie, l’Ouzbékistan, le Kazakhstan, le Tadjikistan et la Chine. Ce Trojan permet aux cybercriminels d'accomplir plusieurs tâches : l'envoi de SMS payants, la suppression d’applications ou de fichiers, le lancement d’attaques DDoS, le vol de données confidentielles, ainsi que la possibilité d’effectuer des virements du compte bancaire de la victime sur les comptes des malfaiteurs. De plus, Android.Wormle.1.origin représente également un ver SMS, car il utilise pour sa propagation des SMS contenant un lien menant au téléchargement de sa copie.

Le nombre de victimes du Trojan Android.Wormle.1.origin

Une nouvelle source pour gagner de l'argent : Les malwares « bloqueurs-extorqueurs » et les Trojans miners

L'année écoulée a vu l'émergence de nouveaux types de logiciels malveillants conçus pour gagner de l'argent. Au mois de mai, les spécialistes ont détecté le premier « extorqueur » ciblant Android, qui demande une rançon pour le déblocage de l'appareil mobile. Les modifications de ce type Trojans se sont multipliées rapidement. A la fin du mois de mai, la base virale Dr.Web contenait uniquement 2 entrées pour les Trojans extorqueurs, à la fin de l'année 2014, ce chiffre atteignait 137.

Le dangereux malware « bloqueur » Android.Locker.2.origin est apparu au mois de mai 2014 et représente le premier « encodeur » ciblant Android. Après son lancement sur l'appareil infecté, il crypte les fichiers .jpeg, .jpg, .png, .bmp, .gif, .pdf, .doc, .docx, .txt, .avi, .mkv, .3gp, puis demande une rançon pour le décryptage.

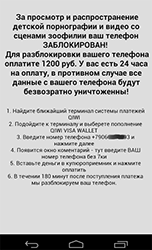

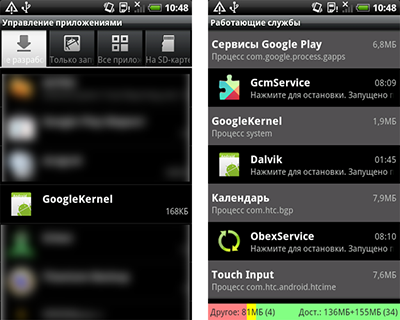

Dans de nombreux cas, la technique d’extorsion consiste à accuser l’utilisateur d’avoir commis une infraction à la loi, ces fausses accusations étant « adaptées » au pays ciblé. Par exemple, les Trojans Android.Locker.6.origin et Android.Locker.7.origin ont été diffusés aux Etats-Unis et bloquaient les appareils mobiles arguant d’une soi-disant détection d’un contenu illégal. Les malwares, se faisant passer pour le FBI, demandaient une " amende " de 200 $ pour le déblocage. De plus, ils pouvaient voler les contacts sur les appareils infectés (nom, numéro de téléphone et e-mail), surveiller les appels sortants et entrants avec la possibilité de les bloquer. Ils vérifiaient également la présence de certaines applications appartenant à des établissements financiers et transmettaient toutes les données recueillies au serveur des malfaiteurs.

|

|

|

|

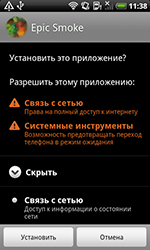

Certains malwares, en plus du blocage de l'écran, peuvent le verrouiller avec un mot de passe, comme le Trojan Android.Locker.38.origin, ce qui rend difficile la lutte contre ce malware. Autre nouveauté de l'année 2014, les Trojans miners, ciblant Android. En 2013, les Trojans miners infectaient les ordinateurs afin d'exploiter les ressources pour récolter les crypto monnaies Bitcoin, Litecoin et autres, en 2014, les malfaiteurs ont développé les versions " mobiles "de ces applications. Au mois de mars 2014, les chercheurs de Doctor Web ont détecté les Miners-Android (ajoutés à la base virale Dr.Web sous les noms Android.CoinMine.1.origin et Android.CoinMine.2.origin), conçus pour récolter les crypto monnaies Litecoin, Dogecoin et Casinocoin. Comme d'habitude, ces malwares sont diffusés au sein de versions modifiées d’applications. Ils s'activent lorsque l'appareil mobile est en mode veille. Ces logiciels malveillants utilisent les ressources des appareils infectés, ce qui provoque une surchauffe, décharge rapidement la batterie, et peut entraîner une surconsommation du trafic Internet.

|

|

|

En avril 2014, de nouvelles versions de ces Trojans sont apparues sur Google Play et visaient à récolter des Bitcoin. Ces logiciels malveillants se dissimulaient dans les wallpapers et se lançaient si l'appareil mobile n’était pas utilisé pendant un certain temps.

|

|

Contrairement à leurs confrères, ces nouveaux représentants de la famille Android.CoinMine ont été amélioré pour limiter le taux d'utilisation des ressources de l'appareil mobile infecté. Cependant, les victimes devaient payer les frais de trafic Internet utilisé par ces malwares.

Le vol de données confidentielles est toujours à la mode

En plus de gagner de l'argent via le piratage de mobiles sous Android, les malfaiteurs essaient également de voler les données confidentielles qu'ils peuvent utiliser par la suite. En 2014, les chercheurs de Doctor Web ont détecté beaucoup d'attaques de ce type, lancées à l'aide de malwares compliqués et multi fonctions.

En janvier 2014 par exemple, la base virale de Doctor Web a enregistré la signature du Trojan Android.Spy.67.origin, qui attaquait les utilisateurs chinois sous couvert d'une mise à jour pour un logiciel. Ce logiciel malveillant s'installait dans le système dissimulé dans une application populaire et créait les raccourcis appropriés sur l'écran principal de l'appareil. Après son lancement, Android.Spy.67.origin supprimait ces raccourcis et commençait à dérober les données confidentielles de l'utilisateur, y compris les SMS, les contacts, l'historique des appels, les coordonnées GPS. De plus, le logiciel malveillant pouvait utiliser la caméra et le micro de l'appareil mobile, répertorier les images et créer des miniatures. Puis il transférait les données recueillies au serveur des malfaiteurs. Android.Spy.67.origin pouvait également, en obtenant l'accès root, neutraliser les logiciels antivirus populaires en Chine en supprimant leurs bases virales et installer un logiciel malveillant, qui installait à son tour diverses applications.

Au printemps 2014, les spécialistes ont détecté plusieurs Trojans espions intéressants, ciblant les appareils sous Android. Au début du mois de mars, les cybercriminels ont commercialisé un espion " mobile ". Ce Trojan, baptisé Android.Dendroid.1.origin, pouvait être intégré au sein d'une application, qui permettait d'intercepter les appels et les SMS, localiser l'utilisateur, recueillir des informations sur les pages web visitées et les onglets dans le navigateur, sur les comptes de l'utilisateur et ses contacts, ainsi qu'envoyer des SMS et activer la caméra et le micro. Android.Dendroid.1.origin a été vendu sur un forum pirate.

Android.Backdoor.53.origin a également été détecté au mois de mars 2014. La particularité de ce malware est que les malfaiteurs ont utilisé l'application Webkey pour le diffuser, une appli permettant aux utilisateurs d'administrer un appareil mobile à distance. Contrairement à la version originale de l'application, le Trojan n'a pas d'interface graphique et après son installation, il dissimule sa présence dans le système en supprimant son icône de l'écran principal. Une fois lancé, Android.Backdoor.53.origin envoie au serveur distant les identificateurs de l'appareil mobile afin de l'enregistrer comme " compromis " ce qui permet aux malfaiteurs de le contrôler.

En Août 2014, les spécialistes de Doctor Web ont détecté un backdoor dangereux, baptisé Android.Backdoor.96.origin. Ce Trojan a été distribué sous couvert d’un logiciel antivirus et pouvait exécuter certaines fonctions malveillantes. Android.Backdoor.96.origin est en effet capable de voler les données suivantes : SMS, appels et historique de pages web visitées, contacts, coordonnées GPS. De plus, le logiciel malveillant peut afficher des messages sur l'écran, effectuer des requêtes USSD, utiliser le micro ou enregistrer les appels dans les fichiers audio que le Trojan télécharge sur le serveur des malfaiteurs.

Le Trojan Android.SpyHK.1.origin a été détecté fin septembre. Ce malware a été conçu pour infecter les appareils mobiles des manifestants à Hongkong et récupérer les données concernant l'appareil infecté afin de les envoyer sur un serveur distant. Puis le Trojan attend des commandes. Il peut exécuter les actions suivantes : écouter les appels, accéder aux SMS, obtenir les coordonnées GPS de l'appareil, télécharger un fichier spécifié sur le serveur de gestion, activer le dictaphone, obtenir l'historique du navigateur, voler les contacts, etc. En fait, Android.SpyHK.1.origin est un outil d'espionnage.

Les Trojans préinstallés sur les appareils mobiles et les premiers bootkit ciblant Android

En 2014, les pirates ont développé un nouveau moyen de distribuer les logiciels malveillants : ils essaient de les intégrer au sein des images des OS, qui seront ensuite placées sur Internet et téléchargées par les utilisateurs. Cette technique offre plusieurs avantages. Tout d'abord, les malwares sont capables de passer longtemps inaperçus et donc de fonctionner avec succès. Ensuite, même si l'utilisateur détecte le Trojan intégré au système d'exploitation, dans la plupart des cas, il ne pourra pas le supprimer, car cela nécessite les privilèges root ou l'installation d'une nouvelle image " saine " du système d'exploitation, ce qui induit la perte de toutes les données sur l'appareil mobile. En somme, la victime se trouve dans une situation détestable qui consiste à soit accepter la présence du malware sur l'appareil, soit en changer.

Le premier bootkit ciblant Android, Android.Oldboot.1, fait partie de ces malwares. Les malfaiteurs ont placé ce Trojan dans le secteur d'amorçage du système de fichiers afin d’assurer son lancement au démarrage, ce qui rend sa suppression difficile. Après son activation, Android.Oldboot.1 extrait et place ses composants dans les catalogues systèmes et les installe comme des applications standards. Puis ces composants se connectent au serveur des malfaiteurs et exécutent différentes commandes, notamment le téléchargement, l’installation et la suppression de logiciels.

Plus tard, les spécialistes de Doctor Web ont détecté une nouvelle version, améliorée, de ce Trojan. Dans cette version, le code de certains composants a été obscurci et ceux-ci suppriment leurs fichiers d'origine après leur lancement puis continuent à fonctionner dans la mémoire vive. De plus, le Trojan Android.Oldboot peut supprimer certains logiciels antivirus installés sur les appareils mobiles.

Au début du mois de février 2014, les équipes de Doctor Web ont détecté plusieurs logiciels intégrés au firmware du système Android, conçus pour envoyer des SMS. C’est le cas du malware Android.SmsSend.1081.origin intégré au firmware Android comme un lecteur média possédant une fonction non documentée lui permettant d’envoyer l'identificateur IMEI à un numéro spécifié dans sa configuration. Les créateurs du programme récupèrent les numéros pour abonner les utilisateurs à un service de musique en ligne localisé en Chine. Il est à noter que ce logiciel ne contrôle pas le nombre de messages envoyés à chaque fois que le lecteur est lancé. Ainsi, les utilisateurs russes ont payé pour les SMS entre 5 et 7 roubles. Un Trojan similaire, Android.SmsSend.1067.origin, est intégré à une application système. Ce malware envoie des SMS, mais il y indique le numéro de série de l'appareil mobile au lieu de l'identifiant de sa carte SIM.

|

|

Android.Becu.1.origin, détecté au mois de novembre, utilise le même procédé. Il est intégré à l'image de l’OS de plusieurs appareils mobiles sous Android à prix modéré. Il comporte une architecture modulaire. Une fois lancé, il télécharge sur son serveur de gestion des composants additionnels qui visent à télécharger, installer et supprimer d’autres applications sur commande des malfaiteurs. Si l'un des composants du Trojan est supprimé, Android.Becu.1.origin peut le télécharger de nouveau et l’installer pour restaurer son fonctionnement. De plus, ce malware peut bloquer les SMS entrants des numéros inclus à sa black liste.

Un autre exemple, le malware Android.Backdoor.126.origin, détecté au mois de décembre. Ce Trojan peut exécuter des commandes, par exemple placer parmi les SMS entrants des messages avec un texte créé par les malfaiteurs afin de réaliser différentes fraudes. Toujours en décembre, le logiciel malveillant baptisé Android.Backdoor.130.origin qui peut envoyer des SMS, passer des appels, afficher des publicités, télécharger, installer et lancer des applications à l'insu de l'utilisateur, ainsi que transmettre des données confidentielles à un serveur distant a été étudié. Il peut également supprimer les applications installées sur l'appareil, ainsi qu'exécuter d’autres actions.

Attaques sur les appareils mobiles Apple

Malgré le fait que la quasi-totalité des attaques ciblent le système Android, Apple n’a pas été épargné en 2014. Concernant iOS , les pirates ciblent principalement les Smartphone et tablettes jailbreakés.

Au mois de mars, nos chercheurs ont détecté le Trojan IPhoneOS.Spad.1, ciblant les utilisateurs chinois des appareils mobiles jailbreakés et modifiant les paramètres des systèmes publicitaires intégrés aux applications iOS. L’objectif de cette manipulation pour les pirates est de récupérer les bénéfices engendrés par l’affichage des publicités en lieu et place des développeurs de ces applis. En avril 2014, un nouveau malware de ce type a été découvert : IPhoneOS.PWS.Stealer.1, capable de voler l’Apple ID, le mot de passe et le login, c’est-à-dire les données confidentielles donnant accès à l’App Store, et à la sauvegarde de données iCloud. Un mois après, les utilisateurs chinois ont été exposés au Trojan IPhoneOS.PWS.Stealer.2. Comme sa première, version (voir ci-dessus), ce Trojan est capable de voler l’Apple ID, le mot de passe et le login, ainsi que télécharger et installer sur l'appareil mobile infecté un utilitaire qui permet aux attaquants d'accéder à l’App Store et d’acheter des applications à l'insu de l'utilisateur.

En septembre 2014, nouvelle découverte ciblant les appareils iOS jailbreakés. Ce malware, ajouté à la base virale sous le nom IPhoneOS.Xsser.1, représente un danger important car il peut voler des données confidentielles, telles que les contacts, les photos, les mots de passe, l'historique des SMS et des appels, ainsi que localiser l'appareil infecté. En décembre 2014, les utilisateurs des appareils jailbreakés ont été ciblés par le Trojan espion IPhoneOS.Xsser.1 Ce malware est conçu pour voler des données confidentielles (version de l'OS, fuseau horaire etc.) ainsi que le login et mot de passe pour AppleID et iTunes.

Tous ces exemples montrent que les iOS jailbreakés sont plus exposés aux attaques virales. Cependant, il arrive parfois que même en respectant les règles de sécurité, celle-ci ne soit pas garantie sur les appareils, notamment dans le cas d’une contamination via la synchronisation avec un Mac. C'est le rôle du backdoor ciblant Mac OS X Mac.BackDoor.WireLurker.1, conçu pour installer sur les appareils Apple synchronisés avec un Mac, les logiciels malveillants IPhoneOS.BackDoor.WireLurker.

Mac.BackDoor.WireLurker.1 a été intégré à des copies piratées de logiciels légaux (parfois très chers). Après l'infection du Mac, le malware attend la synchronisation avec des appareils sous iOS et y sauvegarde le logiciel malveillant IPhoneOS.BackDoor.WireLurker. Ce Trojan est capable de voler des données confidentielles, y compris les contacts, les SMS, envoyés ensuite au serveur des malfaiteurs.

Les menaces les plus « intéressantes » en 2014

Le premier malware de cette liste est le Trojan Android.Subscriber.2.origin, conçu pour abonner l'utilisateur à des services payants. Sa particularité est qu’il n'envoie pas de SMS pour effectuer l’abonnement mais enregistre le numéro de téléphone de l’utilisateur sur un site web frauduleux. Ceci fait, il attend un SMS avec le code de confirmation de l'abonnement et envoie ce code au site web pour parachever l’abonnement frauduleux. Android.Subscriber.2.origin possède également d’autres fonctionnalités. Une fois que l'utilisateur commence à recevoir des SMS payants, le Trojan les masque, modifie leur statut afin qu’ils apparaissent comme " lus " et modifie la date de réception pour qu’ils apparaissent comme reçus 15 jours plus tôt, puis sauvegarde ces messages parmi les autres SMS de l'utilisateur.

Parfois, les malfaiteurs créent des malwares dans un autre but que le gain lucratif. C'est le cas du Trojan-vandale Android.Elite.1.origin, détecté par les spécialistes de Doctor Web au mois de septembre. Ce Trojan formate la carte SD et empêche le fonctionnement normal des applications système pour le traitement des SMS en bloquant leurs fenêtres actives et en affichant sur l'écran une image avec le texte OBEY or Be HACKED.

|

|

De plus, ce malware peut envoyer des SMS à tous les contacts de l'appareil mobile, ce qui peut entraîner des dépassements de forfait importants dans certains cas.

Conclusion, perspectives et tendances

Les événements viraux survenus en 2014, à l’échelle internationale, montrent qu’un des principaux défis reste la protection des comptes bancaires contre les attaques. Le marché des services de banque en ligne reste très attrayant pour les cybercriminels, ce qui laisse craindre une augmentation des malwares ciblant ce segment sur Internet.

L’autre tendance majeure de 2014 est liée aux ransomwares, ou « extorqueurs » qui ont été diffusés massivement. A l’avenir, leur sophistication et leur complexité pourrait continuer à se développer, ces malwares se révélant assez, voire très lucratifs.

Dans le champ du contenu, les données confidentielles et personnelles sont devenues la cible majeure des cybercriminels depuis plusieurs années, et la tendance se confirme. Que ce soit par des manipulations techniques ou via l’ingénierie sociale, le milieu de la cybercriminalité cherche toujours de nouvelles méthodes pour gagner encore plus d’argent.

En 2015, les utilisateurs d’appareils Apple, Smartphone, tablettes, devront sans doute se montrer plus vigilants que ces dernières années, iOS commençant à intéresser les pirates, même si les attaques sont beaucoup moins importantes à ce jour que celles ciblant Android. L’OS de Google a tristement remporté la palme des OS mobiles préférés des pirates informatiques. Désormais, de très nombreux types de malwares peuvent infecter l’OS et la tendance ne s’annonce pas à la baisse. Tout comme les éditeurs d’antivirus investissent dans la recherche contre les malwares, les cybercriminels ont désormais largement les moyens de développer de nouvelles techniques de piratage toujours plus sophistiquées, notamment dans le domaine de la cryptographie.

Aujourd’hui et de plus en plus, l’utilisateur doit rester vigilant et faire attention aux sites qu’il visite, aux messages qu’il reçoit et aux liens sur lesquels il clique. La vigilance demeure la première barrière contre le piratage.

![[VK]](http://st.drweb.com/static/new-www/social/no_radius/vkontakte.png)

![[Twitter]](http://st.drweb.com/static/new-www/social/no_radius/twitter.png)

![[facebook]](http://st.drweb.com/static/new-www/social/no_radius/facebook.png)

Votre avis nous intéresse

Pour poser une question sur une news aux administrateurs du site, mettez @admin au début de votre commentaire. Si vous postez une question à l'attention de l'auteur d'un commentaire, mettez le symbole @.avant son nom.

Other comments