Revenir vers la liste d'actualités

le 26 février 2014

Situation virale

Selon les statistiques obtenues à l'aide de l'utilitaire de désinfection Dr.Web CureIt!, l'une des menaces les plus fréquentes de l'année 2014 a été le Trojan.Packed.24524. Il est suivi par les plug-ins publicitaires pour les navigateurs web Trojan.BPlug.123 et Trojan.BPlug.100. Ces plug-ins, détectés par l'antivirus Dr.Web comme des logiciels malveillants de la famille Trojan.BPlug, peuvent être installés à l'insu de l'utilisateur lors de l'installation d'autres logiciels. Ils sont capables d'afficher des publicités sur les pages web ouvertes.

Le tableau ci-dessous affiche la dizaine de malwares les plus répandus en 2014 selon les statistiques de l'utilitaire de traitement Dr.Web CureIt! :

| Nom | % |

|---|---|

| Trojan.Packed.24524 | 1.60 |

| Trojan.BPlug.123 | 0.80 |

| Trojan.BPlug.100 | 0.71 |

| Trojan.MulDrop5.10078 | 0.55 |

| Trojan.BPlug.218 | 0.54 |

| Trojan.BPlug.48 | 0.53 |

| Trojan.BPlug.28 | 0.46 |

| Trojan.Admess.4 | 0.44 |

| Trojan.DownLoader11.3101 | 0.38 |

| Trojan.Click3.8536 | 0.36 |

Ces statistiques démontrent que les installateurs de logiciels indésirables, ainsi que des Trojans publicitaires, sont les leaders. Les spécialistes constatent une croissance de l'activité des « programmes partenaires », qui distribuent ces Trojans.

Dr.Web Security Space 10.0 inclut le composant SpIDer Gate, qui peut assurer une protection fiable contre ces logiciels. Il peut limiter l'accès à certains sites web suspects ainsi qu'aux ressources qui distribuent des logiciels malveillants, ce qui contribue à minimiser le risque d'infection.

Selon les données des serveurs de statistiques de Doctor Web, le malware le plus répandu en 2014 est l'installateur de logiciels indésirables Trojan.Packed.24524, la deuxième place est occupée par le Trojan publicitaire Trojan.InstallMonster.51 — un représentant de la famille de logiciels malveillants distribués via le programme partenaire Installmonster (aussi connu sous le nom Zipmonster). Ces logiciels malveillants installent sur l'ordinateur infecté d'autres applications indésirables. En 2014, le programme partenaire distribuaient le Trojan.Click3.9243, conçu pour augmenter le nombre de clics sur les liens publicitaires, et le Trojan.Admess.1, capable de remplacer des bannières publicitaires lorsque l'utilisateur visite des pages web. Le tableau ci-dessous affiche la vingtaine de malwares les plus répandus selon les données obtenues à l'aide du serveur de statistiques Dr.Web :

| 1 | Trojan.Packed.24524 | 0.30% |

| 2 | Trojan.InstallMonster.51 | 0.21% |

| 3 | Trojan.MulDrop5.10078 | 0.20% |

| 4 | BackDoor.IRC.NgrBot.42 | 0.18% |

| 5 | Trojan.LoadMoney.15 | 0.17% |

| 6 | BackDoor.PHP.Shell.6 | 0.16% |

| 7 | Trojan.LoadMoney.1 | 0.14% |

| 8 | Trojan.Fraudster.524 | 0.14% |

| 9 | Trojan.LoadMoney.262 | 0.13% |

| 10 | Trojan.InstallMonster.242 | 0.12% |

| 11 | Win32.HLLW.Shadow | 0.12% |

| 12 | Trojan.MulDrop4.25343 | 0.12% |

| 13 | Trojan.InstallMonster.209 | 0.11% |

| 14 | Win32.HLLW.Autoruner.59834 | 0.11% |

| 15 | Trojan.LoadMoney.263 | 0.11% |

| 16 | Trojan.Triosir.1 | 0.10% |

| 17 | BackDoor.Infector.133 | 0.10% |

| 18 | BackDoor.Andromeda.404 | 0.09% |

| 19 | Win32.HLLW.Gavir.ini | 0.09% |

| 20 | Trojan.LoadMoney.336 | 0.09% |

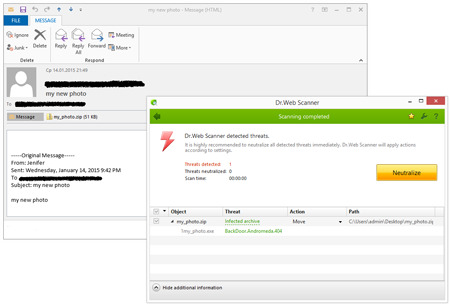

Parmi les malwares les plus rencontrés dans le trafic email en 2014,BackDoor.Andromeda.404 arrive en tête. Ce Trojan est conçu pour télécharger et installer sur l'ordinateur de la victime d'autres logiciels malveillants. Les malfaiteurs le distribuent dans une pièce jointe.

La deuxième place est occupée par le Trojan.Redirect.197, ajouté à la base virale au mois de juillet 2014. C'est un petit fichier, distribué via la messagerie, qui peut rediriger la victime (si elle ouvre le message) vers un site malveillant depuis lequel différents Trojans peuvent être téléchargés sur l'ordinateur de la victime, y compris Trojan.PWS.Papras.334.

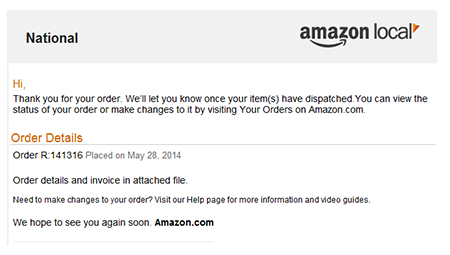

La troisième place est occupée par le logiciel malveillant BackDoor.Tishop.122 - un Trojan downloader, baptisé par les malfaiteurs Smoke Loader, distribué dans l'envoi de spam. Ce malware télécharge sur l'ordinateur infecté d'autres logiciels malveillants. En 2014, les cybercriminels envoyaient souvent BackDoor.Tishop.122 sous le couvert de messages de la part de ressources Internet populaires. Par exemple, au mois de juin, il a été distribué via les messages électroniques de la part du portail Internet Amazon, informant d’une commande reçue.

Après son lancement, le BackDoor.Tishop.122 effectue une analyse de l'environnement pour détecter la présence d’une sandbox ou d’une machine virtuelle, crée sa copie dans un des dossiers sur l'ordinateur, s'enregistre dans la branche du registre Windows responsable de l'auto démarrage et s'intègre dans plusieurs processus système. Si une connexion Internet est disponible, le Trojan essaie de télécharger d’autres malwares et les lance.

Parmi les menaces les plus répandues dans le spam, se trouvent également les représentants de la famille des Trojans bancaires Trojan.PWS.Panda. Ces malwares peuvent enregistrer les frappes clavier (keylogging), exécuter des commandes, faire des captures d'écran, ainsi que voler des données confidentielles et voler de l'argent sur les systèmes de banque en ligne. Le tableau ci-dessous affiche la vingtaine de fichiers malveillants détectés par Dr.Web dans le courrier électronique en 2014 :

| 1 | BackDoor.Andromeda.404 | 0.55% |

| 2 | Trojan.Redirect.197 | 0.40% |

| 3 | BackDoor.Tishop.122 | 0.35% |

| 4 | Trojan.PWS.Panda.655 | 0.34% |

| 5 | Trojan.Fraudster.778 | 0.33% |

| 6 | Trojan.Redirect.195 | 0.32% |

| 7 | Trojan.DownLoad3.32784 | 0.29% |

| 8 | Trojan.PWS.Panda.5676 | 0.29% |

| 9 | Trojan.DownLoad3.28161 | 0.26% |

| 10 | BackDoor.Andromeda.559 | 0.25% |

| 11 | Trojan.PWS.Panda.4795 | 0.24% |

| 12 | Trojan.DownLoad3.33795 | 0.23% |

| 13 | Win32.HLLM.MyDoom.54464 | 0.23% |

| 14 | Trojan.Hottrend | 0.21% |

| 15 | Trojan.Oficla.zip | 0.21% |

| 16 | Trojan.PWS.Stealer.4118 | 0.21% |

| 17 | Trojan.PWS.Panda.2401 | 0.20% |

| 18 | Trojan.Fraudster.517 | 0.19% |

| 19 | BackDoor.Comet.884 | 0.18% |

| 20 | Trojan.PWS.Multi.911 | 0.18% |

Les Trojans downloader peuvent transformer le système non protégé en source de malwares et les backdoor et les Trojans, conçus pour voler des données confidentielles (par exemple les Trojans bancaires de la famille Trojan.PWS.Panda),peuvent non seulement voler les mots de passe et les données des formulaires web, mais également voler de l'argent sur les systèmes de banque en ligne.

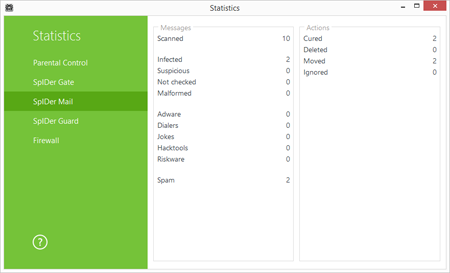

Le composant SpIDer Mail, inclus à Dr.Web Security Space et Dr.Web Antivirus 10.0 peut assurer la protection contre les malwares distribués via la messagerie.. Ce composant peut non seulement détecter et supprimer les logiciels malveillants dans les pièces jointes, mais également bloquer les emails contenant des liens suspects ou des scripts dangereux.

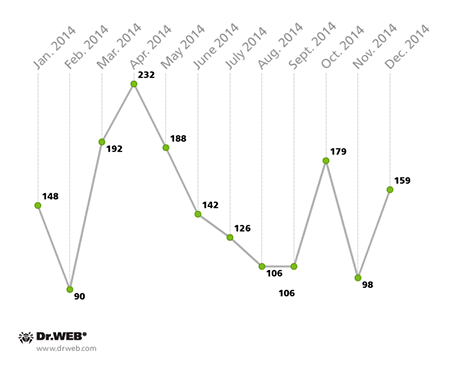

Les Trojans Encoders

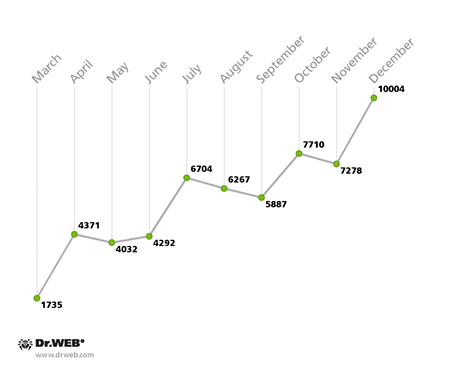

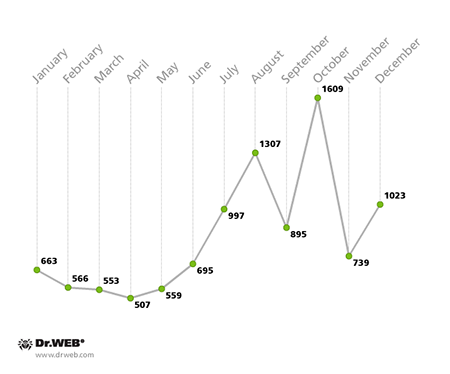

En 2014, la propagation de Trojans de la famille Trojan.Encoder, qui cryptent les fichiers de l'ordinateur infecté puis extorquent de l'argent pour les décrypter, représentait la menace la plus importante. Au cours des 12 mois écoulés, le support technique de Doctor Web a reçu des requêtes de plus de 10 000 victimes de modifications du Trojan.Encoder. A partir de juillet, le nombre moyen mensuel de requêtes a augmenté pour doubler les chiffres de janvier au mois d'août 2014. Cela est confirmé par le graphique ci-dessous, qui affiche le nombre mensuel de requêtes pour le décryptage en 2014 : le chiffre minimal - 507 en avril, maximal - 1609 en octobre :

Les modifications les plus répandues des Trojans Encoders en 2014 sont les représentants de la famille BAT.Encoder , ainsi que les Trojans Trojan.Encoder.94, Trojan.Encoder.102, Trojan.Encoder.293, Trojan.Encoder.398, Trojan.Encoder.741 et Trojan.Encoder.567.

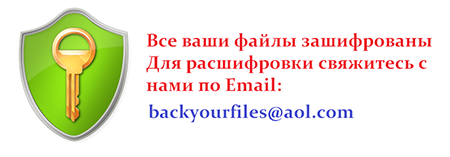

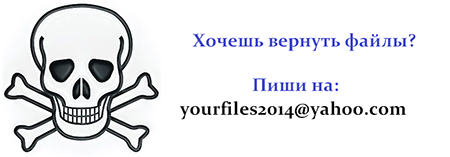

Il faut noter qu'en 2014, les chercheurs ont connu des succès dans la lutte contre les Encoders : les spécialistes de Doctor Web ont développé des moyens de décryptage des fichiers touchés par les représentants de cette famille. Ainsi en juillet, il est devenu possible de décrypter les fichiers cryptés par le Trojan.Encoder.293, connu depuis septembre 2013 et représentant une modification de la famille Trojan.Encoder.102. Les Trojans effectuent le cryptage des fichiers en deux étapes : ils utilisent l'algorithme XOR, puis - l'algorithme RSA. Ayant crypté les fichiers de l'utilisateur, le logiciel malveillant affiche un message avec une demande de rançon pour le décryptage. Dans la plupart des cas, une adresse e-mail pour contacter les malfaiteurs est disponible.

Plus tard, en novembre 2014, les spécialistes ont réussi à restaurer des fichiers touchés par le Trojan.Encoder.398 dont le décryptage était considéré comme impossible. Le Trojan.Encoder.398 est écrit en Delphi et représente une modification du Trojan.Encoder.225. Le Trojan.Encoder.398 reçoit les clés pour le cryptage des fichiers sur le serveur des malfaiteurs. Pour communiquer, les malfaiteurs utilisent les adresses email suivantes : mrcrtools@aol.com, back_files@aol.com, backyourfile@aol.com, vernut2014@qq.com, yourfiles2014@yahoo.com, restorefiles2014@yahoo.fr, filescrypt2014@foxmail.com et d’autres.

Les algorithmes de décryptage développés par les chercheurs de Doctor Web permettent de restaurer les fichiers cryptés. Aujourd'hui, Doctor Web est le seul éditeur antivirus qui peut restaurer dans 90 % des cas des fichiers cryptés par le Trojan.Encoder.398. Au fil du temps, les malfaiteurs ont modifié l'algorithme de cryptage, ce qui réduit un peu les chances de décrypter les fichiers touchés. Cependant, Doctor Web, Ltd. continue ses recherches dans la lutte contre les Trojans Encoders.

Le nombre de cas d'infections par les Trojans Encoders augmente, ce qui rend la menace importante. On peut supposer que cette tendance perdurera dans les années à venir.

Si vous êtes victime de ce malware, suivez les instructions suivantes :

- Déposez une plante à la police ;

- n'essayez pas de réinstaller le système d'exploitation ;

- ne supprimez pas de fichiers sur votre ordinateur ;

- n'essayez pas de restaurer les fichiers cryptés vous-même ;

- Adressez-vous au support technique de Doctor Web en utilisant le formulaire sur la page (ce service est gratuit pour les utilisateurs des produits commerciaux);

- joignez le fichier DOC crypté par le Trojan ;

- attendez la réponse d'un analyste. Comme il y a beaucoup de requêtes, cela peut prendre du temps.

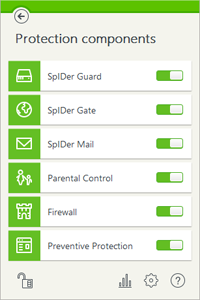

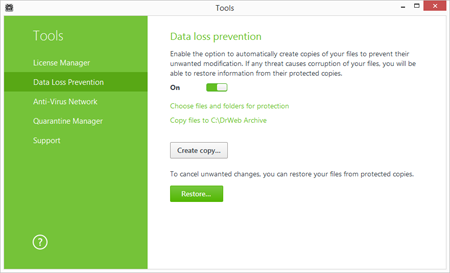

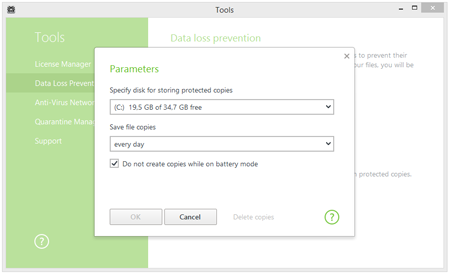

Pour se protéger contre ce type de menaces, il est recommandé de créer des sauvegardes des données importantes, de distribuer correctement les droits des utilisateurs du système d'exploitation et bien sûr, d'utiliser une protection antivirus moderne qui peut lutter contre ce type de menaces. Dr.Web Security Space 10.0 comprend des composants spéciaux de protection préventive pour éviter la perte de données. Pour éviter la perte de données, suivez les instructions suivantes:

1. Assurez-vous que la « Protection préventive » qui protège votre PC contre les menaces inconnues de la base virale Dr.Web est activée.

2. Puis activez la " Prévention de la perte de données " dans la section " Outils " et configurez le stockage des fichiers importants.

3. Créez une sauvegarde automatique de vos données en indiquant l'horaire de leur création.

Botnets

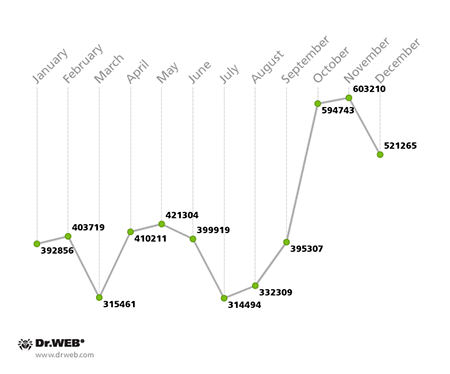

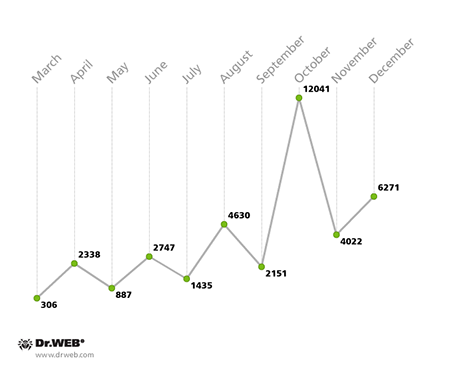

En 2014, les spécialistes de Doctor Web ont surveillé plusieurs botnets, organisés à l'aide de logiciels malveillants divers. Ainsi, l'accroissement moyen mensuel du botnet Win32.Rmnet.12, composé de deux sous-botnets, a varié au cours de l'année pour augmenter à la fin. Le virus comprend plusieurs modules et peut injecter un code parasite dans les pages web, rediriger les utilisateurs vers des sites piratés ou transmettre des formulaires remplis par les victimes sur des serveurs distants. De plus, le virus peut également voler les mots de passe des clients FTP tels que Ghisler, WS FTP, CuteFTP, FlashFXP, FileZilla et Bullet Proof FTP. Ce malware peut également lancer un serveur FTP local sur la machine infectée. Un autre composant de Win32.Rmnet.12 peut exécuter les commandes des malfaiteurs et transmettre les données volées aux serveurs pirates. Le virus peut se répliquer en infectant des fichiers exécutables, des supports amovibles, ainsi que se propager à l'aide de scripts injectés dans les pages web, écrits en langage VBScript.

Evolution du volume du botnet Win32.Rmnet.12:

Evolution du volume du botnet Win32.Rmnet.12 en 2014

(le 1er sous-botnet)

Evolution du volume du botnet Win32.Rmnet.12 en 2014

(le 2e sous-botnet)

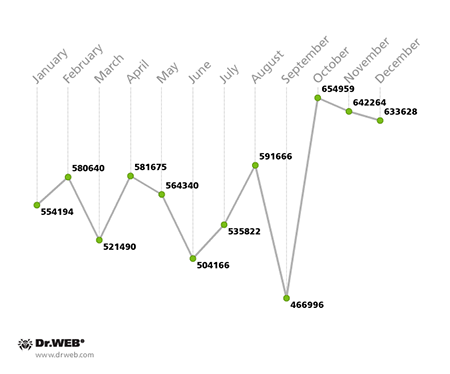

Un autre botnet, surveillé depuis le mois de mai 2014 par les spécialistes de Doctor Web, organisé à l'aide d’ordinateurs infectés par un virus de fichiers polymorphe Win32.Sector, est connu depuis 2008. Le virus peut se répliquer et infecter les fichiers. Sa fonctionnalité principale est de télécharger depuis un réseau P2P des fichiers exécutables et de les lancer sur les ordinateurs infectés. Ce malware a la capacité de s'intégrer dans tous les processus actifs sur le PC infecté ainsi que de désactiver certains antivirus et de bloquer l'accès aux sites de leurs développeurs. Les spécialistes de Doctor Web ont pu estimer le total de nœuds du botnet organisé à l'aide de ce virus. Jusqu'à la fin du mois de juin 2014, le nombre de bots a augmenté, puis a commencé à décliner. Cette tendance est illustrée par le diagramme suivant :

Evolution du volume du botnet Win32.Sector en 2014

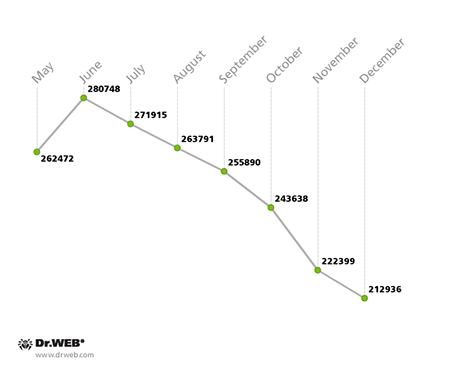

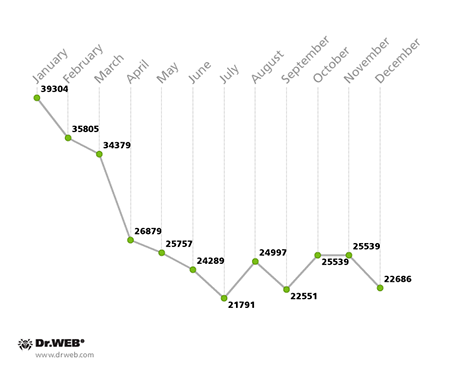

Le botnet BackDoor.Flashback.39, enrôlant les ordinateurs sous Mac OS X continue à diminuer : au début de l'année 2014, le nombre de nœuds actifs était d'environ 39 304, mais à la fin du mois de décembre 2014, ce chiffre a diminué jusqu'à 22 686 nœuds. La chute totale du volume du botnet BackDoor.Flashback.39 a atteint 42%.

Evolution du volume du botnet BackDoor.Flashback.39 en 2014

Menaces ciblant Linux

Les chercheurs de Doctor Web ont mis en lumière en 2014 certaines menaces ciblant Linux. Les malfaiteurs chinois ont été très actifs. Ils ont développé plusieurs Trojans ciblant Linux, conçus pour lancer des attaques DDoS.

Ainsi, en avril-mai 2014, les spécialistes de Doctor Web ont détecté un nombre record de Trojans ciblant Linux : Parmi eux, Linux.DDoS.3 , qui permet de lancer des attaques DDos sur un serveur spécifié via les protocoles TCP/IP (TCP flood), UDP (UDP flood), ainsi que d’envoyer des requêtes aux serveurs DNS afin d'augmenter l'efficacité des attaques (DNS Amplification). Une de ses modifications, Linux.DDoS.22, fonctionne avec les package d'installation Linux pour ARM, et Linux.DDoS.24infecte les postes de travail tournant sous les versions 32-bits de Ubuntu et CentOS. La famille Linux.DnsAmp comprend plusieurs représentants : certains logiciels malveillants de cette famille utilisent deux serveurs de gestion et peuvent infecter les versions Linux 32-bits (Linux.DnsAmp.1, Linux.DnsAmp.3, Linux.DnsAmp.5) et 64-bits (Linux.DnsAmp.2, Linux.DnsAmp.4). Ces malwares peuvent, sur commande des malfaiteurs, lancer des attaques DDoS de différents types.

Les Trojans Linux.DnsAmp.3 (pour Linux 32-bits) et Linux.DnsAmp.4 (pour Linux 64-bits) représentent des modifications de la première version du Linux.DnsAmp avec un système de commandes simplifié. Il faut noter un autre logiciel malveillant cible les packages d'installation Linux pour ARM, portant le nom de Linux.Mrblack. Ce Trojan lance des attaques DDoS via TCP/IP et HTTP.

Les logiciels malveillants de la famille Linux.BackDoor.Gates combinent les fonctionnalités d'un backdoor classique et celles d’un Trojan pour le lancement d’attaques DDoS. La menace se concentre sur les distributions 32-bits de Linux, et certains critères permettent de conclure que ce sont les mêmes auteurs qui ont développé les Trojan des familles Linux.DnsAmp et Linux.DDoS.

Au mois de novembre 2014, les spécialistes de Doctor Web ont analysé un autre Trojan DDoS Linux.BackDoor.Fgt.1. Ce malware possède un algorithme d'auto distribution assez intéressant : le Trojan peut scanner, pendant un cycle, 256 adresses IP sélectionnées au hasard. Le cycle est lancé sur commande des malfaiteurs. Lors de la génération des adresses IP, Linux.BackDoor.Fgt.1 vérifie si elles sont incluses aux plages utilisées pour l'adressage dans les réseaux locaux - ces adresses sont ignorées. Si la connexion est établie, le logiciel malveillant essaie d'accéder au port de l'hôte distant utilisé par le service Telnet, et d'obtenir de la machine attaquée la requête du login. Après avoir envoyé à l'hôte distant le login de la liste préformée de logins probables, Linux.BackDoor.Fgt.1 examine les réponses reçues. Si, parmi les réponses, il y a une requête pour entrer un mot de passe, le Trojan essaie de s’authentifier par force brute. En cas de succès, il envoie à l'adresse cible la commande pour télécharger un script spécial. Ce dernier télécharge à son tour et lance sur la machine piratée le fichier exécutable du Trojan Linux.BackDoor.Fgt.1 Il est à noter que le serveur de gestion possède des fichiers exécutables de Linux.BackDoor.Fgt.1 conçus pour différentes versions et packages d'installation Linux, y compris pour les systèmes embarqués avec l'architecture MIPS et serveurs SPARC. Ainsi, le Trojan peut infecter non seulement les serveurs et les postes de travail sous Linux connectés à Internet, mais également les routeurs.

Ainsi, la base virale de Doctor Web a reçu beaucoup de nouvelles familles de Trojans ciblant Linux : Les familles de Trojans destinées à lancer des attaques DDoS : Linux.DnsAmp, Linux.BackDoor.Gates, Linux.Mrblack (pour ARM), Linux.Myk et Linux.DDoS. Les Trojans backdoors : Linux.BackDoor.CNGame, Linux.BackDoor.BossaBot, Linux.BackDoor.Fgt, Linux.BackDoor.WopBot, ainsi que le backdoor conçu pour pirater les serveurs web Linux.Roopre. Le ver appartenant à la famille Linux.Themoon. Le rootkit Linux.Azazel. Les Trojans pour récolter de la crypto monnaie Linux.BtcMine et Linux.CpuMiner. Et les Trojans complexes, comme Linux.BackDoor.Fysbis (Sednit), Linux.BackDoor.Turla et Linux.BackDoor.Finfisher.

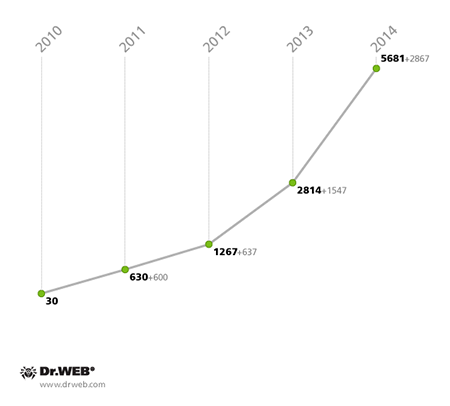

Nombre d'entrées, dans la base virale de Dr.Web, de logiciels malveillants ciblant Linux en 2014

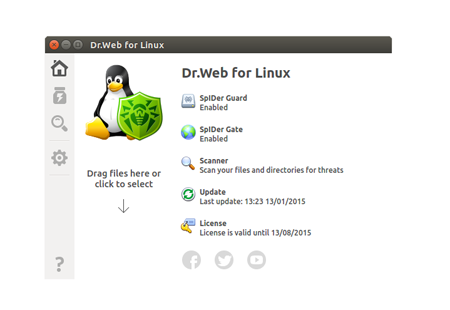

L'augmentation du nombre de menaces ciblant Linux est une des tendances importantes de 2014. Le but principal des malfaiteurs reste le lancement d’attaques DDoS. Dr.Web antivirus pour Linux protège d'une manière fiable les utilisateurs contre les menaces modernes ciblant Linux.

Menaces ciblant Mac OS X

Au cours de l'année écoulée, les malfaiteurs n'ont pas oublié les utilisateurs de Mac OS X. Au mois de février 2014, les chercheurs de Doctor Web ont détecté le Trojan.CoinThief, conçu pour voler la crypto monnaie Bitcoin sur les ordinateurs Apple. Trojan.CoinThief infecte les ordinateurs sous Mac OS X. Il est connu depuis l'automne 2013. Ce malware est distribué sous couvert d'un utilitaire, par exemple BitVanity, StealthBit, Bitcoin Ticker TTM, Litecoin Ticker.

Les malfaiteurs ont organisé le botnet à l'aide du malware Mac.BackDoor.iWorm, qui enrôlait, au mois de septembre 2014, 17 658 adresses IP. Ce logiciel malveillant peut exécuter plusieurs commandes sur le Mac infecté, qu'on peut partager en deux types : diverses directives selon les données binaires entrantes ou Lua-scripts. Selon les statistiques de Doctor Web, la première place selon le nombre d'infections est occupée par les États-Unis (26.1%) suivis par le Canada (7 %) et le Royaume-Uni (6.9% de tous les cas détectés).

De plus, les chercheurs ont détecté de nouveaux backdoors ciblant Mac OS X, par exemple Mac.BackDoor.WireLurker, Mac.BackDoor.XSLCmd, Mac.BackDoor.Ventir, BackDoor.LaoShu et BackDoor.DaVinci (connu depuis 2013 mais 2014 a vu de nouvelles modifications). Il ne faut pas oublier les Trojans publicitaires ciblant Mac OS X Trojan.Genieo, Trojan.Vsearch wt Trojan.Conduit.

Le nombre d'entrées dans la base virale de Dr.Web de logiciels malveillants ciblant Mac OS X en 2014 est représenté sur le graphique ci-dessous :

Nombre d'entrées, dans la base virale de Dr.Web, de logiciels malveillants ciblant Mac OS X en 2014

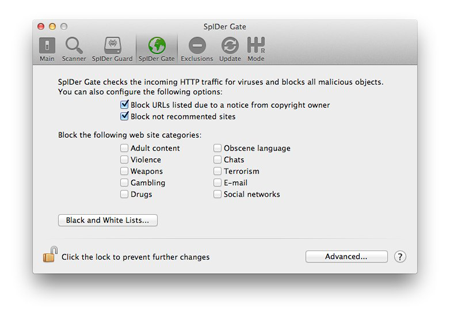

Dr.Web Antivirus pour Mac OS X 10.0 protège les utilisateurs des Macs contre les menaces ciblant Mac OS X. Le produit comprend un nouveau composant, l'antivirus Web Dr.Web SpIDer Gate, qui assure l'analyse du trafic HTTP et le contrôle d'accès aux ressources Internet. L'antivirus Web Dr.Web SpIDer Gate assure la vérification de tout le trafic transitant via tous les ports et la protection contre les ressources de phishing et d'autres sites dangereux. Il intercepte également toutes les connexions HTTP. Cela assure une protection supplémentaire si l'utilisateur télécharge une application malveillante sur son Mac. De plus, SpIDer Gate peut limiter l'accès à Internet en utilisant des listes noires de sites non-recommandés.

Les fraudes dans les réseaux sociaux

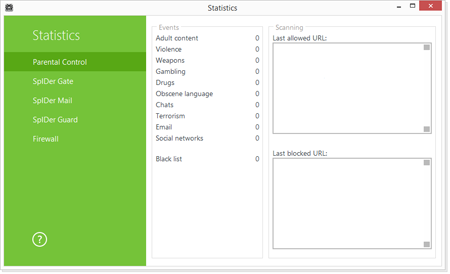

Au cours de l'année écoulée, les escrocs ont continué à agir sur les réseaux sociaux. Pour lutter contre ce phénomène, Dr.Web Security Space comprend les composants SpIDer Gate et Contrôle parental, dont les bases reçoivent environ 2000 ou 6000 liens menant des sites frauduleux, suspects et non recommandée, chaque semaine.

Par exemple, les attaquants gagnent de l'argent sur ceux qui veulent s'enrichir sans efforts, en utilisant les soit disant « options binaires ». Les escrocs réseau utilisent le spam pour promouvoir ces ressources Internet. Le plus souvent, ces messages représentent un appel de la part d'un homme d'affaires qui a gagné des millions sur Internet en quelques jours ou de la part d'un blogueur qui a essayé un nouveau moyen pour gagner de l'argent.

Ces pages portent toujours sur les ventes en bourse, les soi-disant " options binaires ". Selon les informations présentées sur les sites frauduleux, les « options binaires » représentent une mise sur le fait que le prix d'un actif (devises, métaux précieux, actions, etc.) va augmenter ou diminuer. Si l'utilisateur a deviné juste, sa mise croît selon un pourcentage défini, sinon, le pari est perdu.

Pour organiser les trading, les malfaiteurs ont développé des sites spéciaux sur lesquels les bots acceptent les mises, mais ces sites ne sont pas connectés aux bourses mondiales. Donc, les victimes jouent avec des bots. Si la victime veut retirer l'argent, il fait toujours face à des obstacles, qui rendent cette procédure presque impossible.

Une fraude notable a été relevée concernant les Jeux Olympiques d'hiver à Sotchi. Les malfaiteurs ont préparé des sites sur lesquels les victimes pouvaient acheter des " données fiables " sur les résultats de compétitions sportives truquées. En utilisant ces données, la victime peut gagner de l'argent auprès de bookmakers.

Les malfaiteurs proposaient également de s'abonner à ce service, pour obtenir régulièrement ces données. Le prix de l'abonnement atteignait au maximum 150 dollars. Pour rassurer les acheteurs potentiels, les malfaiteurs peuvent publier des captures d'écran qui affichent les mises gagnées, ainsi que poster des (faux) commentaires d’utilisateurs qui ont gagné.

Conclusion, dans le meilleur des cas, la victime recevra les prévisions de professionnels sur le résulta d'un match, qui ont déjà été publiées sur Internet. Autrement dit, les malfaiteurs présentent une prévision simple, qui n'est pas une garantie à 100%, comme un résultat truqué. Parfois, les escrocs proposent aux victimes le remboursement si la prévision est fausse. De toutes façons, les malfaiteurs gagnent de l'argent, car ils peuvent diviser les victimes en deux groupes, qui reçoivent des données contraires. Cependant, même en cas de perte, la victime ne sera pas remboursée. Les escrocs proposent d'habitude une autre prévision gratuite.

Les joueurs des jeux en ligne sont également les cibles des malfaiteurs. Les jeux multi-joueurs modernes représentent de vrais mondes virtuels avec des traditions, une histoire, une culture et même un modèle économique permettant aux joueurs d'acheter ou vendre des éléments de jeux ou des personnages ayant atteint un haut niveau.

En achetant un compte sur le serveur du jeu, l'acheteur veut obtenir non seulement un personnage avec le nombre maximal de « capacités » et des points d'expérience, mais également des objets comme des armures, des PNJ (personnages non joueurs) amicaux (parfois très rares), un ensemble de compétences et de professions disponibles pour ce personnage. Le risque principal est que les escrocs peuvent récupérer le compte vendu en s'adressant au support technique. S'il s'avère que le compte a été vendu, l'administration peut tout simplement le bloquer.

De plus, un acheteur peut obtenir un compte de jeu qui a déjà été volé. Les attaquants peuvent envoyer des messages contenant des liens vers des sites de phishing, par exemple en publiant une fausse offre de la part du développeur du jeu qui nécessite l'enregistrement de données du compte de l’utilisateur et son mot de passe, ou les malfaiteurs peuvent promouvoir des logiciels pour améliorer les caractéristiques du personnage sous couvert desquels des virus et Trojans sont distribués.

Le Contrôle Parental, inclus dans Dr.Web Security Space 10.0, assure la protection des utilisateurs contre la fraude Internet. Le Contrôle Parental vous permet de limiter l'accès à certains sites web, en fonction du sujet de leur contenu et filtre les contenus douteux. Il utilise une base de liens non recommandés afin de protéger l'utilisateur contre les sites frauduleux et potentiellement dangereux, dont le contenu est suspect et contre les ressources qui distribuent des logiciels malveillants.

Attaques sur les appareils mobiles

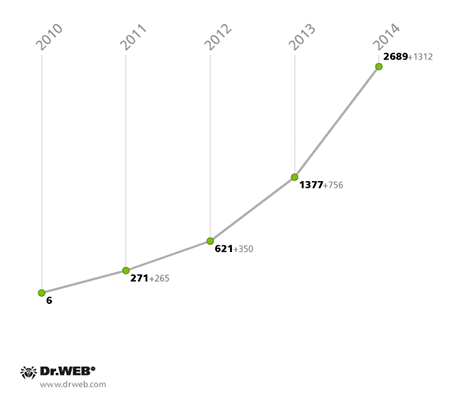

En 2014, les utilisateurs d’appareils mobiles ont de nouveau été ciblés par les malfaiteurs. Comme précédemment, la plupart des victimes utilisent des Smartphones et des tablettes sous Android. Au cours des 12 mois écoulés, les spécialistes de Doctor Web ont ajouté à la base virale plusieurs logiciels malveillants ciblant Android. A la fin de 2014, la base virale incluait 5681 entrées, soit une hausse de 102% par rapport à l'année 2013.

Evolution du nombre de menaces ciblant Android entre 2010 et 2014.

Comme d'habitude, les malfaiteurs essaient de gagner de l'argent sur les utilisateurs des appareils mobiles sous Android. Comme il a souvent été observé, les malfaiteurs utilisent des Trojans qui envoient des SMS payants ou abonnent les utilisateurs à des services payants. Ce sont majoritairement les Trojans SMS de la famille Android.SmsSend, qui sont historiquement les plus anciens et les plus nombreux parmi tous les logiciels malveillants ciblant Android. La base virale de Doctor Web contient 2689 entrées pour ces malwares, tandis qu’en 2013, ce chiffre était égal à 1377, soit presque 2 fois plus en 2014.

Evolution du nombre d'enregistrements pour les logiciels malveillants de la famille Android.SmsSend

Cependant, la gamme des logiciels malveillants n'est pas limitée aux Trojans SMS classiques. Par exemple, le nombre de Trojans de la famille Android.SmsBot a augmenté. Ces Trojans sont conçus non seulement pour abonner les utilisateurs à des services payants, mais également pour exécuter les commandes des malfaiteurs. 2014 a aussi vu l'émergence des Trojans de la famille Android.Bodkel. Ces logiciels malveillants envoient des SMS payants, mais ils possèdent une particularité qu'il faut noter. Si l'utilisateur essaie de désinstaller ce Trojan, il tente d'éviter cela en affichant un message menaçant de supprimer toutes les données, bien qu'en réalité, aucune suppression de données ou réinitialisation du système ne s'effectue.

D’autres sources d'enrichissement ont été développées par les cybercriminels, comme le vol de données confidentielles à l'aide des Trojans bancaires. Ces Trojans peuvent non seulement voler les données confidentielles de la victime pour accéder à sa banque en ligne, mais également vider ses comptes. C’est le cas des Trojans s Android.BankBot.33.origin et Android.BankBot.34.origin, qui peuvent voler de l'argent sur les comptes mobiles et bancaires des victimes et effectuer des virements vers le compte des malfaiteurs.

|

|

|

Les cybercriminels utilisent largement les Trojans bancaires en Corée du Sud. En 2014, les malfaiteurs ont organisé plusieurs attaques ciblant les utilisateurs sud-coréens en utilisant des SMS indésirables contenant un lien pour télécharger un malware. Au cours des 12 mois écoulés, les spécialistes de Doctor Web ont détecté plus de 1760 envois de spam via SMS. Plusieurs centaines ou même dizaines de milliers de personnes pourraient devenir victimes de tels envois de spam.

Nombre d'envois de spam visant à distribuer des Trojans bancaires ciblant Android en Corée du Sud en 2014

Ces Trojans comprennent beaucoup de fonctionnalités malveillantes, ainsi que des moyens techniques modernes. Certains Trojans (tels que Android.Banker.28.origin) volent des données confidentielles bancaires soit en imitant l'interface de l'application originale, soit en supprimant l'application légitime et en la remplaçant par une copie. Les malfaiteurs portègent leurs Trojans bancaires. Ainsi, ils utilisent des emballeurs, des moyens d'obscurcissement du code, distribuent les Trojans au sein d’applications ou ajoutent une fonctionnalité permettant de neutraliser les logiciels antivirus.

|

|

|

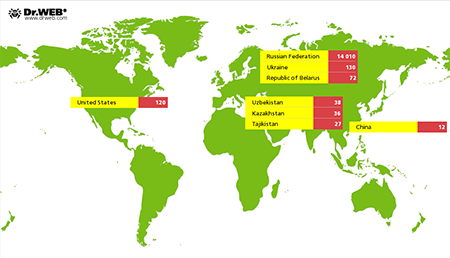

Le Trojan bancaire multifonctions Android.Wormle.1.origin est un cas emblématique, qui est devenu un malware intercontinental. Au mois de novembre 2014, Android.Wormle.1.origin a infecté plus de 15 000 appareils mobiles sous Android dans 30 pays, dont la Russie, l’Ukraine, les États-Unis, la Biélorussie, l’Ouzbékistan, le Kazakhstan, le Tadjikistan et la Chine. Ce Trojan permet aux cybercriminels d'accomplir plusieurs tâches : l'envoi de SMS payants, la suppression d’applications ou de fichiers, le lancement d’attaques DDoS, le vol de données confidentielles, ainsi que la possibilité d’effectuer des virements du compte bancaire de la victime sur les comptes des malfaiteurs. De plus, Android.Wormle.1.origin représente également un ver SMS, car il utilise pour sa propagation des SMS contenant un lien menant au téléchargement de sa copie.

Nombre de victimes du Trojan Android.Wormle.1.origin

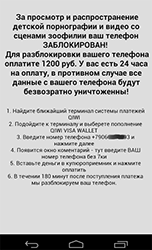

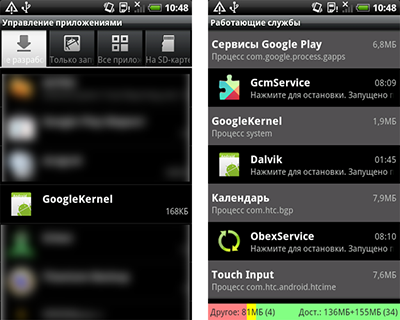

Mais l'événement principal de l'année écoulée a été l'apparition de nouveaux types de logiciels malveillants ciblant Android, conçus pour gagner de l'argent. Ce sont les Trojans bloqueurs (dits aussi « encodeurs » ou extorqueurs ). L’importance du marché des appareils mobiles sous Android, ainsi que la facilité de développer des malwares de ce type ont assuré l'émergence des versions mobiles des Trojans bloqueurs. Au mois de mai 2014, les spécialistes ont détecté le premier « bloqueur » ciblant Android, qui demande une rançon pour le déblocage de l'appareil. Le Trojan Android.Locker.2.origin non seulement bloque les appareils mobiles, mais crypte également les fichiers de l’utilisateur, y compris les images, musique, documents, archives et vidéos. En fait, Android.Locker.2.origin est le premier encodeur ciblant l'OS Android.

Les Trojans extorqueurs ciblant Android bloquent l'écran de l'appareil mobile et demandent une rançon pour le déblocage. Malgré le fait qu’il n’y a « qu’un blocage » de l’appareil, celui-ci devient inutilisable, car les Trojans de la famille Android.Locker empêchent la fermeture de leur fenêtre, le lancement d'autres applications, ainsi que d'ouvrir les paramètres système.

Certaines modifications de ces Trojans possèdent des fonctionnalités plus dangereuses. Par exemple, Android.Locker.38.origin, en plus du blocage de l'écran, peut le verrouiller avec un mot de passe, ce qui rend difficile la lutte contre ce malware.

A la fin de l’année 2014, la base virale de Doctor Web a reçu 137 signatures de Trojans de la famille Android.Locker.

Les Trojans miners sont un nouveau type de logiciels malveillants créés en 2014 pour récolter les crypto monnaies. Par exemple, Android.CoinMine.1.origin et Android.CoinMine.2.origin que les malfaiteurs ont distribué au sein de versions modifiées d’applications. Ces malwares se lancent si l'appareil mobile n'a pas été utilisé pendant un certain temps. Ils utilisent les ressources des appareils infectés, ce qui réduit leurs performances ou les fait tomber en panne.

|

|

|

Ces Trojans ont été mis à jour au fil de l’année. Dans ces nouvelles modifications, les cybercriminels ont limité le taux d'utilisation des ressources de l'appareil mobile infecté. Néanmoins, leur but demeurait le même ! Quant même ce n'est pas bien quand l'appareil mobile fonctionne pour apporter de l'argent aux malfaiteurs.

C'est pourquoi les utilisateurs d’appareils mobiles sous Android doivent être prudents en installant des applications. De plus, il est recommandé d'utiliser un antivirus ainsi que de contrôler l'historique des opérations bancaires si vous utilisez des systèmes de banque en ligne.

Le vol de données confidentielles reste une activité lucrative qui suscite l’intérêt constant des malfaiteurs en 2014. Ils ont développé, à ce titre, plusieurs Trojans espions afin de lancer des attaques dans le monde entier. Le Trojan Android.Spy.67.origin, distribué en Chine, dérobe les données confidentielles de l'utilisateur, y compris les SMS, les contacts, l'historique des appels, les coordonnées GPS. De plus, le logiciel malveillant peut utiliser la caméra et le micro de l'appareil mobile, répertorier les images et créer des miniatures. Android.Spy.67.origin peut également, en obtenant l'accès root, neutraliser les logiciels antivirus populaires en Chine en supprimant leurs bases virales et installer un logiciel malveillant, qui installe à son tour diverses applications. Au printemps, les malfaiteurs vendaient le Trojan Android.Dendroid.1.origin qui pouvait être intégré au sein d'une application. Android.Dendroid.1.origin peut intercepter les appels et les SMS, localiser l'utilisateur, recueillir des informations sur les pages web visitées et les onglets dans le navigateur, sur les comptes de l'utilisateur et ses contacts, ainsi qu'envoyer des SMS et activer la caméra et le micro. Au mois de mars 2014, les malfaiteurs sud-coréens ont développé le backdoor Android.Backdoor.53.origin, qui pouvait exécuter leurs commandes. Ce malware est basé sur une application légale, permettant aux utilisateurs d'administrer leur appareil mobile à distance. Après son installation, il dissimule sa présence dans le système en supprimant son icône de l'écran principal, puis il se connecte au serveur des malfaiteurs et offre un accès complet à l'appareil infecté. Android.Backdoor.96.origin a été détecté au mois d'août. Ce malware est capable de voler les données suivantes : SMS, appels et historique des pages web visitées, contacts, coordonnées GPS. De plus, Android.Backdoor.96.origin peut afficher des messages sur l'écran, effectuer des requêtes USSD, utiliser le micro ou enregistrer les appels dans des fichiers audio que le Trojan télécharge sur le serveur des malfaiteurs.

Un Trojan espion intéressant, Android.SpyHK.1.origin a été détecté fin septembre. Lancé sur l'appareil mobile infecté, il télécharge sur le serveur de gestion les données sur l'appareil infecté, puis attend les commandes.Il peut écouter les appels, accéder aux SMS, obtenir les coordonnées GPS de l'appareil, télécharger un fichier spécifié sur le serveur de gestion, activer le dictaphone, obtenir l'historique du navigateur, voler les contacts, etc.

2014 a également vu la propagation de Trojans intégrés aux firmwares des appareils mobiles. Les chercheurs de Doctor Web ont détecté plusieurs menaces de ce type, notamment le premier bootkit ciblant Android. Le Trojan Android.Oldboot.1, qui a infecté beaucoup d'appareils mobiles, se trouvait dans le secteur d'amorçage du système de fichiers, qui lançait le Trojan au démarrage du système Android. Après son activation, Android.Oldboot.1 extrait et place ses composants dans les catalogues systèmes et les installe comme des applications standards. Puis ces composants se connectent au serveur des malfaiteurs et exécutent différentes commandes, notamment le téléchargement, l’installation et la suppression de logiciels.

Au mois de février, les spécialistes de Doctor Web ont détecté deux Trojans SMS préinstallés sur les appareils mobiles chinois sous Android à prix modéré, qui visaient à s’abonner à un service de musique en ligne chinois. Les Trojans, baptisés Android.SmsSend.1081.origin et Android.SmsSend.1067.origin, envoyaient des SMS, dont le prix était d'environ 5-7 roubles . Préinstallé également, Android.Becu.1.origin a été ajouté à la base virale au mois de novembre 2014. Ce logiciel malveillant comporte une architecture modulaire et peut installer d'autres applications sur l'appareil infecté.

En décembre, les chasseurs de virus ont détecté le malware Android.Backdoor.126.origin qui pouvait placer parmi les SMS entrants un message avec un texte créé par les malfaiteurs afin de réaliser différentes fraudes. Android.Backdoor.130.origin peut envoyer des SMS, passer des appels, afficher des publicités, télécharger, installer et lancer des applications à l'insu de l'utilisateur, ainsi que transmettre des données confidentielles au serveur des malfaiteurs.

Ces malwares montrent à quel point les cyber pirates développent des techniques de plus ne plus sophistiquées pour toucher les appareils mobiles, puisqu’ils sont désormais capables d’infecter un appareil avant même sa première utilisation. Les utilisateurs devront désormais se montrer attentifs même dans le choix de l'appareil mobile. En effet, il devient nécessaire de vérifier la fiabilité du fabricant de l'appareil mobile, ainsi que du fournisseur qui vend l'appareil en question. De plus, il faut éviter d'utiliser des images de l'OS douteuses, ou de télécharger les firmwares depuis des sources douteuses.

Les utilisateurs des appareils mobiles sous Android sont invités à utiliser Dr.Web Antivirus pour Android, qui assure une protection fiable contre les menaces modernes.

Les menaces ciblant iOS. La plupart de ces menaces peuvent infecter uniquement les appareils Apple jailbreakés, mais les chercheurs ont détecté un Trojan qui ciblait les Smartphones et les tablettes standard. Il s’agit du Trojan IPhoneOS.Spad.1 , qui cible les utilisateurs chinois. Ce malware modifie les paramètres des systèmes publicitaires intégrés aux applications iOS. Le résultat est que l’argent généré grâce à l'affichage des publicités est versé aux malfaiteurs au lieu des développeurs des applications. Cela ne nuit peut-être pas directement à l’utilisateur, mais constitue bien néanmoins une fraude. En avril, les chercheurs ont détecté le Trojan IPhoneOS.PWS.Stealer.1 , destiné à dérober l’Apple ID, le mot de passe et le login. Sa modification, IPhoneOS.PWS.Stealer.2, détectée au mois de mai, est capable de voler l’Apple ID, le mot de passe et le login, ainsi que télécharger et installer sur l'appareil mobile infecté des applications achetées sur l’App Store à l'insu de l'utilisateur. Le Trojan IPhoneOS.Xsser.1 quant à lui, représente une menace très importante. Il peut voler des données confidentielles, telles que les contacts, les photos, les mots de passe, l'historique des SMS et des appels, ainsi que localiser l'appareil infecté. En décembre 2014, les utilisateurs des appareils jailbreakés ont été ciblés par le Trojan espion IPhoneOS.Cloudatlas.1, qui recueillait les données confidentielles des utilisateurs. La menace principale de 2014 ciblant iOS est le Trojan IPhoneOS.BackDoor.WireLurker. Les malfaiteurs infectaient les Mac via Mac.BackDoor.WireLurker.1, intégré à des copies piratées de logiciels légaux, afin d'installer sur les appareils Apple synchronisés avec un Mac, en utilisant le certificat Apple, les logiciels malveillants IPhoneOS.BackDoor.WireLurker Une fois l'intégration réussie, IPhoneOS.BackDoor.WireLurker pouvait voler des données confidentielles, y compris les contacts, les SMS, envoyés ensuite au serveur des malfaiteurs.

Les attaques sur les appareils mobiles Apple signalent que la menace virale est réelle et que les malfaiteurs pourront utiliser de nouvelles modifications des logiciels malveillants afin de gagner de l'argent sur les utilisateurs de plates-formes alternatives. C'est pourquoi les utilisateurs des appareils mobiles Apple doivent être attentifs lors de l'installation d’applications (y compris les applications pour les Mac), éviter de visiter des sites web douteux et ne pas cliquer sur les liens reçus dans les SMS s’ils ont un doute sur leur provenance et/ou leur contenu.

Conclusion, perspectives et tendances de demain

Au regard de la situation actuelle, il semble que la croissance du nombre de Trojans encoders, ainsi que la sophistication des technologies utilisées, pourrait continuer à croître en 2015.

Une autre tendance possible est l'apparition de nouvelles menaces ciblant Linux et Mac OS X. Les malfaiteurs continueront à développer de nouveaux Trojans bancaires, ainsi que d'autres logiciels malveillants, conçus pour voler des données confidentielles, ainsi que pour interagir avec d'autres malwares qui fonctionnent sur les appareils mobiles.

Comme le marché des appareils mobiles se développe rapidement, il est possible que les malfaiteurs mettent encore plus l'accent sur les plateformes mobiles. Ainsi, le développement de services et d’applications bancaires « mobiles » ne passera probablement pas inaperçu pour les cybercriminels, qui pourront développer de nouveaux Trojans bancaires ciblant Android, voire iOS, en 2015. A cela s’ajoute la pérennité des Trojans SMS, ainsi que l’apparition probable de nouveaux Trojans bloqueurs et encoders ciblant Android. Nous pouvons supposer que les risques de vols de données confidentielles sur les appareils mobiles ne diminueront pas.

En 2015, les utilisateurs des appareils mobiles sous iOS devront être prudents, car les malfaiteurs s'intéressent de plus en plus à cette plate-forme mobile.

En savoir plus avec Dr.Web

Statistiques virales Bibliothèque de descriptions virales Tous les rapports viraux Labo Live

![[VK]](http://st.drweb.com/static/new-www/social/no_radius/vkontakte.png)

![[Twitter]](http://st.drweb.com/static/new-www/social/no_radius/twitter.png)

![[facebook]](http://st.drweb.com/static/new-www/social/no_radius/facebook.png)

Votre avis nous intéresse

Pour poser une question sur une news aux administrateurs du site, mettez @admin au début de votre commentaire. Si vous postez une question à l'attention de l'auteur d'un commentaire, mettez le symbole @.avant son nom.

Other comments