Revenir vers la liste d'actualités

05 mars 2015

Selon les actualités, le 24 février 2015, l’activité des serveurs de contrôle et de commande du botnet Rmnet a été stoppée grâce aux efforts combinés de plusieurs organisations. L’opération engageait l’Europol's European Cybercrime Centre, CERT-EU (Computer Emergency Response Team), Symantec, Microsoft, AnubisNetwork et d’autres organisations européennes. Il est rapporté, notamment, sur la page web d’Europol, que des experts en sécurité informatique sont parvenus à intercepter près de 300 adresses de domaines de serveurs de commande et de contrôle générées par un programme malveillant, les news de l’agence Reuters informent que 7 serveurs de commande et de contrôle ont été stoppés durant l’opération. Selon Symantec, cette opération a progressivement réduit le botnet comprenant 350 000 appareils compromis, leur nombre total pouvant atteindre 500 000 selon Microsoft.

Les chercheurs en sécurité de Doctor Web surveillent plusieurs sous-réseaux du botnet, créés par des hackers, et utilisant différentes versions du virus de fichiers Rmnet. Ainsi, la modification appelée Win32.Rmnet.12 est connue depuis septembre 2011. Win32.Rmnet.12 est un virus de fichiers complexe multi composants, composé de plusieurs modules. Ce programme est capable de s’auto-répliquer. Il peut exécuter des commandes envoyées par les cyber criminels, embarquer du contenu dans des pages web téléchargées (ce qui, théoriquement, peut donner aux pirates un accès aux données bancaires de la victime), ainsi que voler des cookies et des mots de passe stockés par les clients FTP tels que Ghisler, WS FTP, CuteFTP, FlashFXP, FileZilla, Bullet Proof FTP et d’autres.

Une des dernières modifications du virus, Win32.Rmnet.16, diffère des précédentes par plusieurs caractéristiques de son architecture, comme l’utilisation d’une signature numérique lors de la sélection du serveur de commande et de contrôle. Le virus est également capable d’exécuter des commandes pour télécharger et lancer des fichiers arbitraires, se mettre à jour lui-même, effectuer des captures d’écran et les envoyer aux cyber criminels, et même rendre le système d’exploitation inopérant. En outre, le module peut tuer les processus de la majorité des programmes antivirus connus. Comme ses prédécesseurs, Win32.Rmnet.16 peut modifier le MBR et stocker les fichiers sous forme cryptée à la fin du disque.

Malgré les annonces rapportant le succès de l’opération pour bloquer l’activité du botnet Rmnet, les analystes de Doctor Web n’ont enregistré aucune baisse de l’activité des botnets observés par le Laboratoire Antiviral. Jusqu’ici, les chercheurs en sécurité de Doctor Web ont obtenu des informations sur au moins 12 sous-réseaux de Rmnet utilisant un algorithme de génération des domaines des serveurs de contrôle et au moins 2 sous-réseaux de Win32.Rmnet.12 qui n’utilisent pas la génération automatique des domaines (les chercheurs de Symantec ont bloqué un seul sous-réseau avec le seed 79159c10 de la première catégorie).

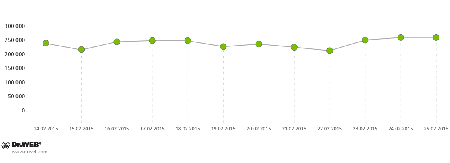

2 sous-réseaux de Win32.Rmnet.12 infectent encore entre 250 000 et 270 000 hôtes sur une base quotidienne, comme il est indiqué dans le graphique ci-dessous :

Activité quotidienne moyenne de Win32.Rmnet.12, 1er sous-réseau.

Activité quotidienne moyenne de Win32.Rmnet.12, 2d sous-réseau

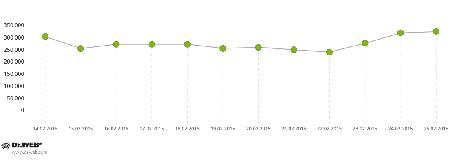

Le sous-réseau Win32.Rmnet.16, observé par Doctor Web, montre une activité quotidienne beaucoup moins importante, sans pour autant indiquer un arrêt des serveurs de contrôle et de commande :

Activité quotidienne moyenne du botnet Win32.Rmnet.16

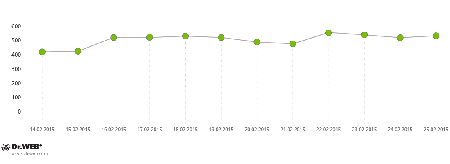

La même situation est constatée lors de l’observation d’ordinateurs compromis par les modules malveillants connus sous le nom de Trojan.Rmnet.19:

Activité quotidienne moyenne du botnet Trojan.Rmnet.19

Les statistiques données montrent que les organisateurs de l’opération destinée à détruire le botnet Rmnet n’ont apparemment pas réussi à éliminer tous les serveurs de commande et de contrôle de ce botnet. Au moins 500 000 ordinateurs compromis par différentes modifications de ce virus restent actifs et se reportent aux serveurs de commande survivants. Doctor Web continuera à surveiller la situation à l’avenir.

![[VK]](http://st.drweb.com/static/new-www/social/no_radius/vkontakte.png)

![[Twitter]](http://st.drweb.com/static/new-www/social/no_radius/twitter.png)

![[facebook]](http://st.drweb.com/static/new-www/social/no_radius/facebook.png)

Votre avis nous intéresse

Pour poser une question sur une news aux administrateurs du site, mettez @admin au début de votre commentaire. Si vous postez une question à l'attention de l'auteur d'un commentaire, mettez le symbole @.avant son nom.

Other comments