Revenir vers la liste d'actualités

le 24 avril 2015

Les spécialistes de la sécurité informatique connaissent depuis longtemps les Trojans de la famille Android.BankBot. Mais ils sont plus connus du grand public depuis le début du mois d'avril 2015, lorsque le Ministère de l'intérieur a annoncé la détention des cybercriminels qui ont utilisé plusieurs modifications de ces malwares pour lancer des attaques contre plusieurs établissements de crédit russes et étrangers. Malgré cela, il s’avère que d’autres pirates continuent à diffuser les Trojans de cette famille, l'apparition de nouvelles modifications en témoigne.

Les chercheurs de virus de Doctor Web ont découvert récemment les Trojans Android.BankBot.43 et Android.BankBot.45. Ils sont distribués sous couvert de logiciels légaux (jeux vidéo, lecteurs média ou mises à jour pour l'OS) et à l'aide de l'ingénierie sociale, sont installés par les utilisateurs eux-mêmes, à leur insu, sur les appareils mobiles sous Android.

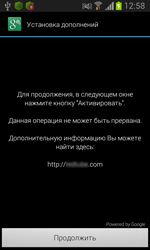

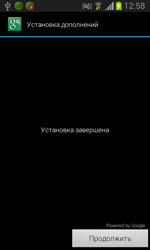

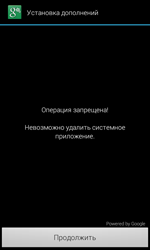

Après leur lancement, les Trojans de la famille Android.BankBot essaient de devenir administrateur de l'appareil mobile afin d'obtenir plus de droits et d’empêcher leur suppression. Pour obtenir ces privilèges, ils utilisent un mécanisme assez intéressant. Par exemple, ils affichent au dessus des boîtes de dialogue système un message qui masque les notifications système et propose d'installer un " complément " important. Si l'utilisateur autorise l'action proposée, il ajoute le Trojan à la liste des administrateurs de l'appareil mobile, car en cliquant sur " Suivant " l'utilisateur active la fonction de l'OS, masquée par la fenêtre.

|

|

Si l'utilisateur essaie de supprimer les Trojans de la famille Android.BankBot, un message spécial masque la procédure d'exclusion de la liste des administrateurs, c'est pourquoi la désinstallation de l'application par des moyens système devient impossible.

Après avoir obtenu les privilèges nécessaires ces Trojans établissent la connexion avec le serveur de gestion et attendent les commandes. Ils peuvent notamment exécuter les commandes suivantes :

- appeler le numéro spécifié dans la commande ;

- utilisé pour la communication avec le serveur de gestion l'adresse web reçue dans la commande ;

- exécuter la requête USSD indiquée dans la commande ;

- envoyer au serveur tous les messages SMS entrants et sortants ;

- réinitialiser les paramètres de l'appareil et supprimer les données de l'utilisateur ;

- envoyer un SMS avec les paramètres spécifiés ;

- envoyer les données sur l'appareil infecté ;

- rechercher un fichier selon le nom spécifié dans la commande ;

- utiliser le numéro de téléphone spécifié pour doubler les commandes via SMS.

Grâce à cette fonction, les logiciels malveillants peuvent exécuter les commandes même si la connexion Internet n'est pas disponible.

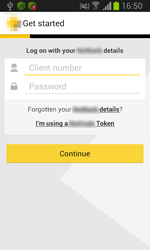

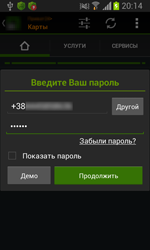

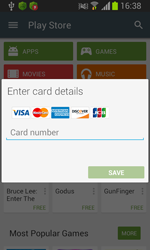

Les Trojans de la famille Android.BankBot visent à voler des données confidentielles et voler de l'argent sur les systèmes de banque en ligne. Pour ce faire, les malwares attaquent les logiciels de banque en ligne des banques, ainsi que le Play Store. Ils imitent notamment l'interface des logiciels bancaires en affichant un faux formulaire pour saisir les données d'authentification. Si la victime lance l'application Play Store, les Trojans imitent le formulaire qui permet d'ajouter au compte utilisateur les données de la carte bancaire. En un sens, ces malwares forcent leurs victimes à saisir les données nécessaires, car il est impossible de fermer la fenêtre affichée et le catalogue Google Play est bloqué. Puis ces données sont transmises au serveur de gestion. Cela permet aux malfaiteurs de voler de l'argent, car tous les SMS des banques contenant des codes de confirmation sont interceptés par les malwares.

|

|

|

|

Les Trojans de la famille Android.BankBot ont une autre particularité Beaucoup d'entre eux peuvent stopper les logiciels antivirus au moment où ils essaient de supprimer les Trojans. Doctor Web a publié une mise à jour spéciale pour ses produits antivirus pour Android, qui ajoute un mécanisme efficace neutralisant les tentatives de ces Trojans de stopper l'antivirus, c'est pourquoi ces malwares ne représentent aucun danger pour les utilisateurs de nos produits.

Pour les utilisateurs de Dr.Web pour Android, la mise à jour sera automatique. Si les mises à jour automatiques sont désactivées sur votre appareil, vous devez aller sur Google Play et choisir la version appropriée de Dr.Web Antivirus pour Android et cliquer sur " Mise à jour ". Pour effectuer la mise à jour via le site de Doctor Web, téléchargez un nouveau package d'installation.

![[VK]](http://st.drweb.com/static/new-www/social/no_radius/vkontakte.png)

![[Twitter]](http://st.drweb.com/static/new-www/social/no_radius/twitter.png)

![[facebook]](http://st.drweb.com/static/new-www/social/no_radius/facebook.png)

Votre avis nous intéresse

Pour poser une question sur une news aux administrateurs du site, mettez @admin au début de votre commentaire. Si vous postez une question à l'attention de l'auteur d'un commentaire, mettez le symbole @.avant son nom.

Other comments