Un dangereux Trojan bancaire cible les utilisateurs des appareils mobiles sous Android

Top des actualités Doctor Web | Real-time threat news | Hot news | Toutes les actualités | Alertes virales

Le 10 juin 2015

Les cybercriminels utilisent souvent l'intégration de code parasite au sein de logiciels légaux et leur placement sur différents sites (catalogues de logiciels et services de partage de fichiers) afin de distribuer des logiciels malveillants ciblant les appareils mobiles sous Android. Ce mécanisme de distribution augmente considérablement les risques d’installation et d’utilisation de ces logiciels sur les appareils mobiles, car ce sont des copies de logiciels originaux, mais avec des fonctionnalités malveillantes.

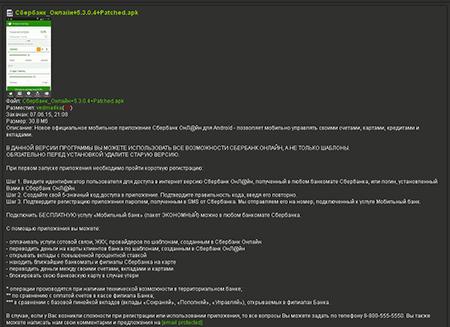

L’une des voies de distribution du Trojan bancaire Android.BankBot.65.origin, est son intégration au sein du client de banque en ligne de Sberbank. Les malfaiteurs ont modifié ce logiciel en y ajoutant un plug-in malveillant, puis ils l'ont placé sur un portail web pour appareils mobiles. Au moment de la publication de cette news, plus de 70 téléchargements ont été relevés.

Après son installation et lancement, Android.BankBot.65.origin crée le fichier de configuration qui détermine les paramètres de son fonctionnement. Le malware se connecte au serveur de gestion et y envoie les données suivantes via la requête POST :

- identificateur IMEI de l'appareil ;

- nom de l'opérateur mobile ;

- adresse MAC de l'adaptateur Bluetooth intégrée ;

- vérifier si l'application du système de paiement QIWI est installée ;

- version API du système d'exploitation ;

- version du Trojan ;

- nom du package d'installation du Trojan ;

- la commande en cours d'exécution.

Si en réponse Android.BankBot.65.origin reçoit la commande " hokkei ", il envoie tout de suite la liste cryptée des contacts, ainsi qu'actualise le fichier de configuration s'il reçoit la commande appropriée.

La fonctionnalité principale de ce Trojan est similaire à celle des autres Trojans bancaires. En particulier, Android.BankBot.65.origin est capable d'effectuer les actions typiques des Trojans de cette famille, à savoir - intercepter des SMS entrants et envoyer des messages aux numéros spécifiés par les malfaiteurs. De plus, Android.BankBot.65.origin peut intégrer des SMS spécifiques dans la liste des messages entrants de l'appareil mobile. Toutes ces actions peuvent être utilisées par les malfaiteurs pour voler de l'argent (envoi de commandes SMS pour virements bancaires et messages avec les codes de confirmation), ou mettre en œuvre des fraudes. Par exemple, les malfaiteurs peuvent placer parmi les SMS entrants un message indiquant à l’utilisateur que sa carte bancaire est bloquée et l’invitant à contacter sa banque en utilisant le numéro indiqué, ou un message indiquant la nécessité d’effectuer un virement sur le compte d'un parent etc.

Les spécialistes de Doctor Web recommandent de télécharger les applications pour banque en ligne depuis des sources fiables, par exemple Google Play ou les sites web des banques, ainsi qu'utiliser Dr.Web Antivirus pour Android et Dr.Web Antivirus pour Android Light. Ce malware est ajouté à la base virale sous le nom Android.BankBot.65.origin c'est pourquoi les utilisateurs de produits Dr.Web sont complètement protégés.