Revenir vers la liste d'actualités

Le 6 août 2015

L'architecture interne du Trojan.BtcMine.737 se présente comme un système de poupées gigognes incluant trois installateurs créés à l'aide de la technologie Nullsoft Scriptable Install System (NSIS). Le premier fichier représente un dropper assez simple : il essaie d'arrêter les processus du Trojan.BtcMine.737 s'ils ont déjà été lancés dans le système puis il extrait de son corps et enregistre dans le dossier temporaire le fichier exécutable d'un autre installateur, le lance et supprime son fichier original.

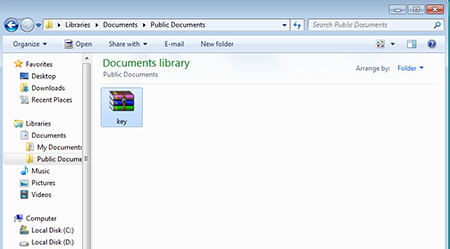

Le deuxième installateur a plus de fonctionnalités, qui ressemblent beaucoup à celles d’un ver réseau. Tout d'abord, il enregistre sur le disque de l'ordinateur ciblé et lance le fichier exécutable CNminer.exe, qui représente également un installeur NSIS, puis crée sa copie dans le dossier d'auto démarrage, dans le dossier « Documents » de l'utilisateur Windows et dans un nouveau répertoire créé auquel il ouvre l'accès via le réseau local. Dans les dossiers ciblés, ses copies s'affichent comme des fichiers avec le nom Key et l'icône de l'archive WinRAR.

Puis le Trojan se copie dans le dossier racine de tous les disques de la machine infectée (il répète périodiquement cette opération), énumère tous les ordinateurs disponibles dans l'environnement réseau et essaie d'accéder à ces ordinateurs en utilisant les mots de passe et logins disponibles dans sa liste. De plus, le logiciel malveillant tente de trouver le mot de passe d’accès au compte local de l'utilisateur Windows. En cas de succès, Trojan.BtcMine.737 lance sur l'ordinateur infecté le point d'accès Wi-Fi ouvert, si le matériel approprié est disponible. Si le logiciel malveillant accède à l'un des ordinateurs du réseau local, il essaie d'y sauvegarder et d’y lancer sa copie soit via Windows Management Instrumentation (WMI) soit via le planificateur de tâches.

Le logiciel CNminer.exe, que le Trojan.BtcMine.737 sauvegarde sur le disque à la deuxième étape de son installation, représente un installateur de l'utilitaire, conçu pour récolter la crypto monnaie. Après son lancement sur l'ordinateur infecté, le logiciel CNminer.exe sauvegarde dans le dossier courant les fichiers exécutables du miner pour les versions 32-bits et 64-bits de Windows ainsi que le fichier texte avec les données de configuration. Le Trojan place le lien vers le fichier exécutable dans la branche du registre Windows responsable de l'auto démarrage et sauvegarde le raccourci dans le dossier standard de l'auto démarrage. Après le démarrage de l'installateur, le script arrête les processus de tous les miners (s'ils sont déjà lancés), puis s'adresse à son serveur de gestion qui lui renvoie des données de configuration additionnelles au format HTML. Ces données contiennent des propriétés du pool et des numéros de portefeuilles électroniques qui changent constamment. Il faut noter que les malfaiteurs utilisent comme miner l'utilitaire d'un autre éditeur, que l'antivirus Dr.Web détecte comme un représentant de la famille Tool.BtcMine. Le créateur de cet utilitaire demande une commission de 2,5 % de la crypto monnaie récoltée.

Comme le Trojan.BtcMine.737 peut se diffuser via le réseau local, ce malware représente un danger pour les ordinateurs non protégés par un antivirus. L'antivirus Dr.Web détecte cette menace et supprime ce Trojan, c'est pourquoi les utilisateurs des produits Doctor Web sont complètement protégés.

![[VK]](http://st.drweb.com/static/new-www/social/no_radius/vkontakte.png)

![[Twitter]](http://st.drweb.com/static/new-www/social/no_radius/twitter.png)

![[facebook]](http://st.drweb.com/static/new-www/social/no_radius/facebook.png)

Votre avis nous intéresse

Pour poser une question sur une news aux administrateurs du site, mettez @admin au début de votre commentaire. Si vous postez une question à l'attention de l'auteur d'un commentaire, mettez le symbole @.avant son nom.

Other comments