Un Trojan Android espionne les utilisateurs chinois

Top des actualités Doctor Web | Real-time threat news | Hot news | Menaces ciblant les appareils mobiles | Toutes les actualités | Alertes virales

Le 25 août 2015

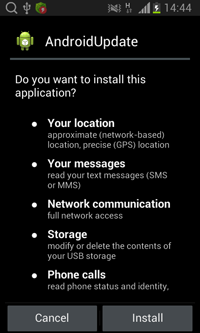

Android.Backdoor.260.origin s'installe sur l'appareil comme une application portant le nom " AndroidUpdate " ce qui peut signifier que les malfaiteurs le distribuent sous couvert d'une mise à jour système.

Android.Backdoor.260.origin possède une architecture modulaire : la grande partie de sa charge malveillante réside dans les modules placés dans le package de l'application malveillante. Lors de son premier lancement le Trojan extrait les composants auxiliaires :

- super,

- detect,

- liblocSDK4b.so,

- libnativeLoad.so,

- libPowerDetect.cy.so,

- 1.dat,

- libstay2.so,

- libsleep4.so,

- substrate_signed.apk,

- cInstall.

Puis il essaie de lancer avec les privilèges root le fichier binaire cInstall (détecté par l'antivirus Dr.Web sous le nom Android.BackDoor.41) En cas de succès, le module malveillant place dans les catalogues système de l'appareil mobile certains fichiers, et essaie d'installer l'utilitaire " Substrate ", qui élargit les fonctionnalités du malware en permettant à Android.Backdoor.260.origin d'intercepter les données entrées. Si le malware échoue à obtenir les droits root, il ne pourra pas installer les composants requis, c'est pourquoi le Trojan ne fonctionnera pas correctement.

Après l'installation réussie de tous les modules requis, Android.Backdoor.260.origin supprime l'icône de l'application et lance le service système malveillant PowerDetectService, qui active le module libnativeLoad.so, ajouté à la base virale Dr.Web sous le nom Android.BackDoor.42, ainsi que l'utilitaire Substrate ( Tool.Substrate.1.origin selon la classification de Doctor Web). Il faut noter que cet utilitaire n'est pas malveillant et disponible sur Google Play. Cependant, dans ce cas, il a été un peu modifié et intégré dans Android.Backdoor.260.origin, c'est pourquoi cet utilitaire est devenu potentiellement dangereux pour les utilisateurs.

Le composant libnativeLoad.so lance le fichier detect (Android.BackDoor.45), qui initialise le module binaire 1.dat (Android.BackDoor.44). À son tour, il active la bibliothèque libsleep4.so (Android.BackDoor.46), qui fait d'une manière permanente des captures d'écran et intercepte les données entrées, ainsi que la bibliothèque libstay2.so (Android.BackDoor.43), qui vole les contact et les SMS du messager QQ.

De plus le composant 1.dat peut recevoir des commandes distantes, à savoir :

- "DOW" – télécharger un fichier sur le serveur ;

- "UPL" – envoyer le fichier au serveur ;

- "PLI", "PDL", "SDA" – actualiser les modules malveillants, ainsi que les paramètres ;

- "DIR" – obtenir la liste de fichiers dans le catalogue spécifié ;

- "DTK" – enregistrer le contenu du fichier spécifié dans un autre fichier ;

- "OSC", "STK" – rechercher le fichier ou catalogue spécifié ;

- "OSF" – annuler la recherche du fichier ;

- "DEL" – supprimer le fichier spécifié ;

- "SCP" – faire une capture d'écran ;

- "BGS" – activer le microphone et enregistrer l’audio ;

- "GPRS" – suivre les coordonnées GPS de l'utilisateur.

Il est à noter qu'une partie des commandes est exécutée par le module 1.dat lui-même, pour le reste, il s'adresse aux autres bibliothèques qui utilisent les sockets UNIX et les commandes à deux octets suivantes pour l'interaction :

- 0x2633 – commencer l'enregistrement à l'aide du micro ;

- 0x2634 – arrêter l'enregistrement ;

- 0x2635 - mettre à jour le fichier de configuration pour l'enregistrement audio ;

- 0x2629 – copier les numéros de contacts ;

- 0x2630 – copier les numéros de contacts ;

- 0x2631 – copier les SMS ;

- 0x2632 – copier la liste des appels ;

- 0x2628 – envoyer les coordonnées de l'appareil mobile ;

- 0x2532 – obtenir le nom du processus que l'utilisateur utilise actuellement ;

- 0x2678 –envoyer les données entrées par l'utilisateur.

Les spécialistes de Doctor Web recommandent aux utilisateurs de ne pas télécharger ni installer des applications à partir de sources douteuses, et d’utiliser les logiciels antivirus fiables. La signature de ce malware et ces composants ont été ajoutés aux bases virales Dr.Web, c'est pourquoi le Android.Backdoor.260.origin ne représente aucun danger pour les utilisateurs des logiciels antivirus Dr.Web pour Android.