Revenir vers la liste d'actualités

le 6 novembre 2015

La menace détectée a été ajoutée à la base virale sous le nom Linux.Encoder.1. Après son lancement avec les droits administrateur, le Trojan télécharge le fichier avec les demandes des malfaiteurs et le fichier qui inclut le chemin vers la clé RSA publique, puis se lance en tant que démon et supprime les fichiers d'origine. Cette clé RSA est plus tard utilisée pour stocker des clés AES avec lesquelles le Trojan crypte les fichiers sur la machine infectée.

Au premier tour, Linux.Encoder.1 crypte tous les fichiers dans les répertoires utilisateurs et dans le répertoire relatif à l'administration de sites web. Puis le Trojan analyse tout le système de fichiers d'une manière récursive : il commence par le répertoire dans lequel il a été lancé, puis par le répertoire racine «/». Le Trojan crypte uniquement les fichiers avec les extensions spécifiées dans sa liste et à condition que le nom du répertoire commence par une des lignes spécifiées par les malfaiteurs.

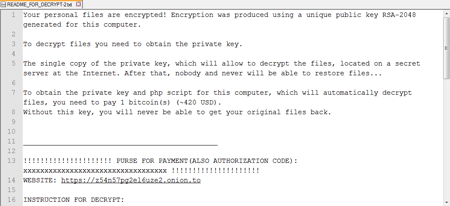

Les fichiers touchés reçoivent l'extension .encrypted. Dans chaque répertoire contenant des fichiers cryptés, le Trojan place le fichier avec les demandes des malfaiteurs : la victime doit payer une rançon en Bitcoin.

Doctor Web recommande aux utilisateurs, dont les fichiers ont été cryptés de contacter le service de support technique, décrire la situation et joindre quelques fichiers cryptés. Pour que les fichiers soient décryptés, l'utilisateur ne doit pas supprimer ou modifier des fichiers cryptés.

![[VK]](http://st.drweb.com/static/new-www/social/no_radius/vkontakte.png)

![[Twitter]](http://st.drweb.com/static/new-www/social/no_radius/twitter.png)

![[facebook]](http://st.drweb.com/static/new-www/social/no_radius/facebook.png)

Votre avis nous intéresse

Pour poser une question sur une news aux administrateurs du site, mettez @admin au début de votre commentaire. Si vous postez une question à l'attention de l'auteur d'un commentaire, mettez le symbole @.avant son nom.

Other comments