Un ensemble de Trojans donne aux cybercriminels un accès distant à des ordinateurs infectés

Top des actualités Doctor Web | Real-time threat news | Hot news | Toutes les actualités | Alertes virales

le 11 novembre 2015

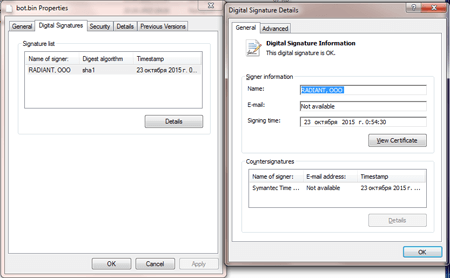

Le package de malwares, baptisé BackDoor.RatPack, a été diffusé par les malfaiteurs à l'aide de l’exploit Exploit.CVE2012-0158.121 en tant que document RTF, contenant un fichier crypté malveillant. Il faut noter que ce fichier représente un installateur et possède une signature numérique valide (comme presque tous les fichier du package BackDoor.RatPack).

A son lancement, l'installateur recherche la présence de machines virtuelles, de programmes de contrôle et de débogueurs, ainsi que la présence de logiciels de banque en ligne de certaines banques russes. Si toutes les recherches sont positives, l'installateur télécharge depuis un serveur distant et lance sur l'ordinateur infecté un autre installateur en NSIS (Nullsoft Scriptable Install System), qui contient un package de fichiers exécutables et plusieurs archives protégées par mot de passe. Cet installateur extrait les fichiers exécutables et les lance.

La charge utile de cet installateur porte la modification d’un programme shareware appelé Remote Office Manager — les chercheurs de Doctor Web ont détecté au moins 3 versions différentes de ce programme. En interceptant un certain nombre de fonctions système, le malware est capable de masquer les raccourcis de l’outil dans la zone de notification et dans la barre des tâches Windows, afin que l'utilisateur ne puisse pas détecter ce malware. Les spécialistes supposent que les malfaiteurs utilisent BackDoor.RatPack pour accéder aux données bancaires et à d’autres données confidentielles en contrôlant à distance la machine compromise.

Les fichiers malveillants inclus au BackDoor.RatPack sont répertoriés dans la base de données virales Dr.Web et ne représentent pas de danger pour les utilisateurs de nos produits antivirus.