Revenir vers la liste d'actualités

13 novembre 2015

Les cybercriminels qui distribuent Linux.Encoder.1 ont ciblé principalement les sites web déployés sur des serveurs Linux et créés en utilisant plusieurs gestionnaires de contenu (CMS), par exemple, WordPress, et un système de gestion de boutique en ligne comme Magento. Pour monter les attaques, ils ont exploité une vulnérabilité non identifiée.

Une fois que les cybercriminels obtenaient l’accès à un site web, le fichier error.php était placé sur cette ressource Internet (pour Magento, il était placé dans le répertoire /skin/ system). Ce fichier agissait comme un script shell permettant aux cybercriminels d’effectuer d’autres actions illégales, notamment en lui envoyant plusieurs commandes. En utilisant le script, les hackers pouvaient placer le fichier 404.php, qui était, en fait, un injecteur de Linux.Encoder.1 sur un serveur. Il est supposé que via une commande des cybercriminels émise en référence au fichier PHP après avoir entré une adresse appropriée dans la barre d’adresse du navigateur, l’injecteur identifie l’architecture du système d’exploitation (32-bits ou 64-bits), extrait de son corps un échantillon du ransomware à chiffrement, le lance puis s’auto-supprime.

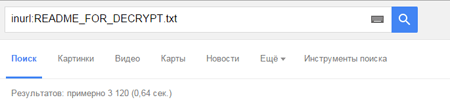

Puisque Linux.Encoder.1 fonctionne avec les privilèges www-data (càd les mêmes privilèges utilisateur qu’Apache lui-même), ces privilèges sont suffisants pour chiffrer tous les fichiers dans les répertoires pour lesquels cet utilisateur en particulier possède les droits d’accès en écriture, en d’autres termes, les répertoires contenant les fichiers et composants du CMS. Si, par hasard, le Trojan accède à des privilèges plus élevés, son activité malveillante ne sera pas limitée au seul répertoire du serveur web. Après cela, le programme malveillant sauvegarde le fichier README_FOR_DECRYPT.txt contenant les instructions de déchiffrement et la demande des cybercriminels sur le disque du serveur. D’après les résultats de recherche effectués via une requête Google appropriée, au 12 novembre 2015, près de 2000 sites web ont déjà été compromis par Linux.Encoder.1.

Le schéma d’attaque montre que les cybercriminels n’ont à ce jour pas besoin des privilèges root pour compromettre des serveurs web tournant sous Linux et chiffrer des fichiers. De plus, le Trojan représente toujours une sérieuse menace pour les propriétaires de sites Internet, notamment si l’on prend en compte le fait que de nombreux CMS populaires n’ont pas corrigé la vulnérabilité, et que certains webmasters ne jugent pas opportun de faire des mises à jour ou utilisent des versions périmées de CMS.

En raison du fait que le code de Linux.Encoder.1 présente des défauts significatifs, les données chiffrées par le Trojan peuvent être décryptées. Si vos fichiers ont été compromis par Linux.Encoder.1, suivez les conseils suivants :

- Informez la police.

- Ne modifiez sous aucun prétexte le contenu des répertoires dont certains fichiers sont chiffrés.

- Ne supprimez aucun fichier du serveur.

- Ne tentez pas de restaurer les données chiffrées par vous-même.

- Contactez Le support technique Doctor Web (le service de déchiffrement gratuit est réservé aux utilisateurs qui ont acheté une licence pour les produits Dr.Web).

- Attachez à votre requête un fichier crypté par le Trojan.

- Attendez la réponse du support technique. En raison de nombreuses demandes, le délai peut être un peu long.

Nous souhaitons rappeler que le service de déchiffrement gratuit est uniquement disponible pour les utilisateurs qui ont acheté un produit Dr.Web. Doctor Web ne peut pas garantir que tous vos fichiers seront déchiffrés avec succès. Cependant, nos spécialistes feront le maximum pour restaurer les données cryptées.

Malgré le fait que l’architecture de Linux.Encoder.1 ne permette pas de causer des dommages irréparables ou la destruction de toutes les données d’un serveur, les cybercriminels pourraient à l’avenir corriger les bugs actuels. C’est pourquoi même les utilisateurs d’OS relativement sûrs comme Linux –et notamment les webmasters de sites connus—npeuvent être touchés par ce malware.

Nous informons les internautes que Linux.Encoder.1 a déjà été ajouté à la base de données virale Dr.Web pour Linux. Les chercheurs de Doctor Web continuent à surveiller la situation.

![[VK]](http://st.drweb.com/static/new-www/social/no_radius/vkontakte.png)

![[Twitter]](http://st.drweb.com/static/new-www/social/no_radius/twitter.png)

![[facebook]](http://st.drweb.com/static/new-www/social/no_radius/facebook.png)

Votre avis nous intéresse

Pour poser une question sur une news aux administrateurs du site, mettez @admin au début de votre commentaire. Si vous postez une question à l'attention de l'auteur d'un commentaire, mettez le symbole @.avant son nom.

Other comments