Un publiciel ciblant Android joue un mauvais tour aux autres logiciels

Top des actualités Doctor Web | Real-time threat news | Hot news | Menaces ciblant les appareils mobiles | Toutes les actualités | Alertes virales

le 26 novembre 2015

Android.Spy.510 est distribué via un lecteur média que les malfaiteurs ont baptisé " AnonyPlayer ". La version malveillante de ce lecteur copie les fonctionnalités du logiciel original et est complètement opérationnel.

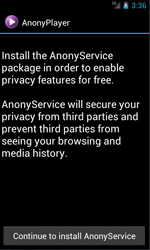

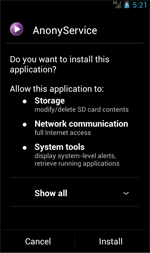

Après l'installation et le lancement, Android.Spy.510 recueille et transmet au serveur de gestion des données confidentielles, y compris le login de l'utilisateur pour son compte sur Google Play, le modèle de l'appareil mobile, la version SDK de l'OS, ainsi que la présence de l'accès root. Puis le Trojan essaie d'installer le package masqué additionnel qui exécute les principales fonctionnalités malveillantes. Pour ce faire, Android.Spy.510 affiche une notification spéciale sur la nécessité d'installer l'application AnonyService, qui assure l'anonymat de l'utilisateur et empêche l'interception des données confidentielles par des tiers. En réalité, ce logiciel est un module publicitaire, ajouté à la base virale Dr.Web sous le nom Adware.AnonyPlayer.1.origin.

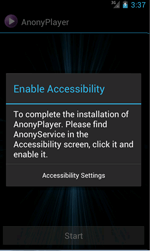

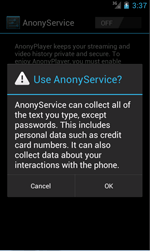

Après son lancement, Adware.AnonyPlayer.1.origin demande un accès aux fonctionnalités spéciales de l'OS (Accessibility Service), puis passe en mode de veille et commence son activité malveillante quelques jours après son installation. Cela est fait pour réduire le risque de sa détection par l'utilisateur.

Grâce aux fonctionnalités Accessibility Service, Adware.AnonyPlayer.1.origin commence à surveiller toutes les actions de l'OS et attend le lancement d'une application. Une fois que cela se produit, le module affiche la publicité. D'abord, Adware.AnonyPlayer.1.origin vérifie si l'application est incluse à la liste blanche des applications qui, selon les malfaiteurs, ne peuvent pas techniquement afficher de publicités :

- org.adw.launcher

- com.android.launcher

- com.android.systemui

- com.android.settings

- com.android.dialer

- com.huawei.android.launcher

- com.google.android.gm

- com.android.deskclock

- com.android.calendar

- com.android.contacts

- com.sec.android.app.camera

- com.lge.settings.easy

- com.android.providers.downloads.ui

- com.android.calculator2

- com.android.mms

- com.android.phone

- android

- com.lge.clock

- com.sec.android.app.launcher

- com.android.gallery

- com.android.camera

- com.google.android.apps.maps

- com.lge.launcher2

- com.apusapps.launcher

- com.lge.splitwindow

- com.sonyericsson.home

- com.android.incallui

- com.google.android.inputmethod.latin

- com.whatsapp

- com.android.packageinstaller

Si Adware.AnonyPlayer.1.origin trouve une correspondance dans cette liste, il ne fait rien, car l'affichage des publicités dans les logiciels sains (y compris des logiciels système) peut démasquer la présence du Trojan dans le système.

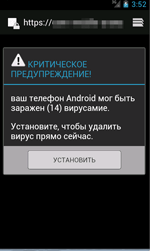

Si l'application n'est pas répertoriée dans cette liste, Adware.AnonyPlayer.1.origin à l'aide de WebView, génère une notification spéciale au dessus de la fenêtre du logiciel lancé qui contient la publicité fournie par le serveur de gestion. Ainsi, le propriétaire de l'appareil infecté peut croire que la source de publicités est le logiciel qu'il vient de lancer. Pour mieux masquer leurs malwares, les malfaiteurs n'ont pas prévu l'affichage de publicités lors du lancement de Adware.AnonyPlayer.1.origin, ainsi que du Trojan Android.Spy.510.

Doctor Web recommande aux utilisateurs d’appareils mobiles sous Android d'installer des applications à partir de sources fiables. De plus, les utilisateurs doivent prêter une attention particulière aux logiciels qui demandent l'accès aux fonctionnalités spéciales de l'OS (Accessibility Service). Si le logiciel malveillant y accède, il peut interagir avec l'interface graphique (par exemple traiter les boîtes de dialogues) et même intercepter des données entrées par l'utilisateur en fonctionnant comme un keylogger. Par conséquent, il peut voler des données confidentielles, telles que la correspondance, les requêtes aux moteurs de recherche et même des mots de passe.

Le Trojan Android.Spy.510 et le publiciel Adware.AnonyPlayer.1.origin ont été ajoutés à la base virale Dr.Web, c'est pourquoi les utilisateurs des produits Dr.Web sont complètement protégés.