Le Trojan bancaire Android.ZBot effectue des injections web pour voler des données confidentielles

Top des actualités Doctor Web | Real-time threat news | Hot news | Menaces ciblant les appareils mobiles | Toutes les actualités | Alertes virales

le 15 décembre 2015

La première modification du Trojan Android.ZBot a été détectée au mois de février et baptisée Android.ZBot.1.origin. Les chercheurs ont alors commencé à surveiller l'activité de ce Trojan.

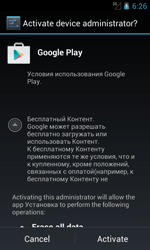

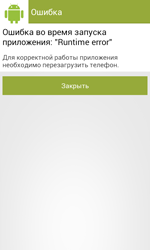

Comme d'autres malwares ciblant Android, Android.ZBot.1.origin se propage sous couvert d'un logiciel légal (via Google Play) qui est téléchargé sur l'appareil mobile soit lors de la visite d’un site frauduleux ou piraté, soit par un autre logiciel. Une fois le Trojan lancé et installé, il demande les droits administrateur. S’il parvient à les obtenir, il affiche une notification d’erreur et demande le redémarrage de l'appareil.

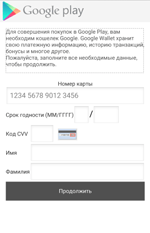

Si l'utilisateur refuse de fournir ces droits, Android.ZBot.1.origin essaie immédiatement de voler les données de la carte bancaire, son numéro et sa date d'expiration, le code CVV et le nom du propriétaire. Pour ce faire, il affiche une fausse fenêtre imitant le formulaire d'un logiciel légal de Google Play. Il est à noter que le Trojan peut afficher cette fenêtre même s'il a obtenu les droits administrateurs, mais après un certain délai.

Puis Android.ZBot.1.origin supprime son icône et commence à surveiller les événements système liés au démarrage de l'OS. Ainsi, le Trojan assure son démarrage automatique. Une fois qu’il a pris le contrôle de l’appareil, il se connecte au serveur C&C, y enregistre l'appareil mobile et attend les commandes. En fonction de la commande reçue, le Trojan bancaire peut effectuer les actions suivantes :

- envoyer un SMS à un certain numéro avec un texte indiqué dans la commande ;

- passer des appels ;

- envoyer des SMS à tous les contacts ;

- intercepter les SMS entrants ;

- récupérer les coordonnées GPS de l'appareil ;

- afficher des formulaires dans les applications.

Par exemple, immédiatement après l'enregistrement d’un nouvel appareil sur le serveur C&C, le Trojan reçoit une commande pour vérifier le solde du compte de l'utilisateur. Si le malware détecte de l'argent, il prélève automatiquement une somme, spécifiée par les malfaiteurs. Ainsi, Android.ZBot.1.origin peut accéder aux comptes de la victime et voler de l'argent à l'insu de l'utilisateur à l'aide de commandes SMS. La victime ne peut pas découvrir le vol, car ce logiciel malveillant peut intercepter les messages de confirmation des banques.

Il est à noter qu'une partie des fonctionnalités du Trojan Android.ZBot.1.origin (par exemple l'envoi de SMS) sont exécutées dans une bibliothèque Linux séparée avec le nom libandroid-v7-support.so, stockée dans le package du Trojan. Ceci évite la détection par un antivirus et prolonge la présence du Trojan sur l'appareil infecté.

Mais la particularité principale du Trojan Android.ZBot.1.origin est qu'il est capable de voler les mots de passe et logins utilisés pour accéder aux banques en ligne à l'aide de faux formulaires générés sur commande du serveur C&C. Cette attaque correspond à du phishing classique, mais son mécanisme est curieux. D'abord, le Trojan reçoit une commande indiquant le nom de l'application ciblée puis vérifie régulièrement si ce logiciel est lancé. À l'heure actuelle, le Trojan contrôle le démarrage des applications suivantes :

- ru.sberbank.ivom

- ru.sberbank_sbbol

- ru.raiffeisennews

- ru.vtb24.mobilebanking.android

- PSB.Droid

- com.idamob.tinkoff.android

- ru.simpls.brs2.mobbank

- ru.kykyryza

- com.smpbank.android

- ru.ftc.faktura.sovkombank

- hu.eqlsoft.otpdirektru

- ru.ftc.faktura.sovkombank

- uk.co.danwms.fcprem

- ru.sberbankmobile

- ru.alfabank.mobile.android

- ru.alfabank.oavdo.amc

- com.openbank

- ru.ucb.android

- com.idamobile.android.hcb

- com.idamobile.android.ubrr

- com.NGSE.Ubrir

- com.citibank.mobile.ru

- com.ubrir

- ru.rshb.mbank

- com.bssys.android.SCB

- ru.bpc.mobilebank.android

- ua.privatbank.ap24.old

- ru.bspb

- com.svyaznoybank.ui

- ru.avangard

- ru.minbank.android

- ru.letobank.Prometheus

- rusfinance.mb.client.android

- com.artofweb.mkb

- com.compassplus.InternetBankingJava.wscb

- ru.stepup.MDMmobileBank

- ru.abr

- com.intervale.mobilebank.rosbank

- ru.pkb

- ru.stepup.vbank

- ru.vbrr

- com.idamobile.android.Trust

- org.bms.khmb

- ru.tcb.dbo.android

- ru.beeline.card

- ru.rocketbank.r2d2

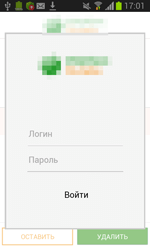

Dès que le logiciel approprié est lancé, le Trojan génère, via WebView, un formulaire web dont le contenu est téléchargé sur le serveur distant.

Les cybercriminels peuvent par exemple spécifier la taille de la fenêtre du formulaire, son design, les en-têtes et le texte d'accompagnement, le nombre de champs à remplir, les images, etc. La fenêtre affichée est liée à l'application ciblée : si la victime essaie de fermer ce message et de revenir vers la fenêtre originale de l'application en appuyant sur le bouton " Retour ", Android.ZBot.1.origin la redirige vers l'écran principal de l'OS en fermant cette application. Ainsi, le propriétaire de l'appareil mobile pourrait croire que la demande vient d’un logiciel légal et qu’il doit saisir les données requises. Une fois que le Trojan obtient le login et le mot de passe, il télécharge ces données sur le serveur distant, ce qui donne aux malfaiteurs le contrôle complet sur les comptes de la victime.

Il est à noter que les cybercriminels positionnent ces logiciels malveillants comme des injecteurs, mais qu’ils ne ne peuvent pas être considérés comme tels car Android ne permet pas l’intégration de code HTML parasite dans les formulaires de logiciels.

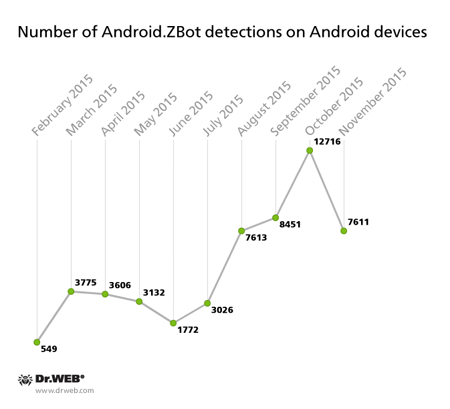

Les chercheurs de Doctor Web ont découvert plusieurs modifications du Trojan Android.ZBot.1.origin. L’une d’entre elles est toujours très active : en novembre 2015, Dr.Web pour Android a détecté ce malware plus de 1100 fois. Au total, ce malware a été détecté 25 218 fois sur les appareils mobiles sous Android.

La modification d’Android.ZBot.2.origin a été découverte par les spécialistes de Doctor Web au mois de juin. Cette version représente une copie du Trojan Android.ZBot.1.origin mais son code est crypté pour rendre difficile sa détection par un antivirus. Au mois de novembre, Android.ZBot.2.origin a été détecté sur 6238 Smartphones et tablettes. Au total, Dr.Web pour Android l'a détecté sur 27 033 appareils.

L'évolution du nombre de détections du Trojan Android.ZBot sur les appareils mobiles sous Android au cours des 9 derniers mois est représentée dans le graphique ci-dessous :

Lors de l'analyse, les spécialistes de Doctor Web ont découvert que les malfaiteurs contrôlent ces Trojans via des serveurs C&C dont les adresses sont stockées dans une base de données spéciale pour chaque version. Après avoir été infecté par des modifications du Trojan Android.ZBot.1.origin les appareils mobiles communiquent uniquement avec les serveurs C&C et s'enrôlent dans des botnets autonomes. Au total, les spécialistes de Doctor Web ont détecté plus de 20 serveurs C&C dont au moins 15 restent opérationnels. Actuellement, nos spécialistes contrôlent trois sous-botnets du Trojan Android.ZBot.1.origin. Chacun d'entre eux enrôle de 14 à 2 300 appareils mobiles infectés.

Le grand nombre de sous-réseaux actifs peut démontrer que ce Trojan représente un produit commercial, distribué via des forums pirates. On peut également tirer cette conclusion du fait que le panneau d'administration du Trojan Android.ZBot.1.origin possède une licence limitée et est utilisé comme un abonnement.

La société Doctor Web rappelle aux utilisateurs des appareils mobiles sous Android d'être vigilants et d'installer uniquement des applications provenant de sources fiables. Dr.Web pour Android détecte toutes les modifications du Trojan Android.ZBot.1.origin, c'est pourquoi il ne représente aucune menace pour nos utilisateurs.