Des dizaines de jeux sur Google Play contiennent un Trojan Android

Top des actualités Doctor Web | Real-time threat news | Hot news | Menaces ciblant les appareils mobiles | Toutes les actualités | Alertes virales

Le 28 janvier 2016

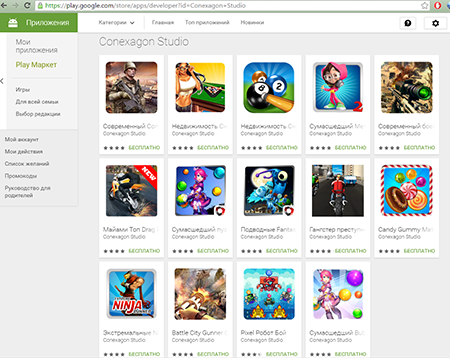

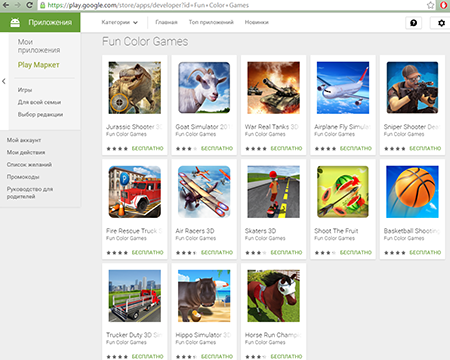

Il a été implémenté dans plus de 60 jeux placés ensuite dans le catalogue Google Play au nom de plus de 30 développeurs, notamment Conexagon Studio, Fun Color Games, BILLAPPS et bien d'autres. Doctor Web a déjà averti la société Google à propos de cet incident, mais au moment de la publication, plusieurs jeux infectés étaient toujours présents sur Google Play. Il est recommandé d’être vigilant notamment pour les appareils non protégés par un logiciel antivirus.

À première vue, les programmes détectés diffèrent peu de nombreuses autres applications semblables - malgré une qualité médiocre, ils fournissent bien des jeux.

Android.Xiny.19.origin transmet au serveur des informations sur l'identificateur IMEI et l'adresse MAC de l'appareil contaminé, sur la version et la langue de l’OS, le nom de l'opérateur mobile, l'accessibilité de la carte Flash, le nom de l'application contenant le Trojan, et sur la présence du programme concerné dans le répertoire système.

Cependant, le danger principal d'Android.Xiny.19.origin est sa capacité à télécharger et à lancer dynamiquement des fichiers apk sur commande des pirates. Cette fonctionnalité s’exécute de manière très intéressante. Par exemple, pour dissimuler l'objet malveillant, les auteurs du virus le masquent dans des images spécialement conçues en utilisant la méthode de stéganographie. Contrairement à la cryptographie, où les informations entrantes sont cryptées, ce qui peut entraîner des soupçons, la stéganographie permet de masquer certaines données de manière inaperçue. Apparemment, les créateurs du Trojan ont décidé de compliquer le travail des analystes dans l'espoir que ces derniers ne fassent pas attention aux images en apparence inoffensives.

Ayant reçu une image du serveur de contrôle, Android.Xiny.19.origin en extrait le fichier apk dissimulé à l'aide d'un algorithme spécial et l’exécute.

Android.Xiny.19.origin possède également d'autres fonctionnalités malveillantes. Le Trojan peut notamment télécharger puis proposer à l’utilisateur d'installer différents logiciels. Si l’accès root est disponible dans le système, il peut installer et désinstaller des applications à l'insu de l'utilisateur. En outre, le logiciel malveillant est capable d'afficher des adwares.

Actuellement, Android.Xiny.19.origin n'a pas de fonctionnalité permettant d'obtenir l'accès root. Toutefois, étant donné que l'une de ses fonctions principales est l'installation de logiciels, rien n'empêche les cybercriminels de lui ordonner de télécharger une série d'exploits pour qu’il puisse obtenir les droits nécessaires et commencer à installer ou même supprimer des programmes d'une manière cachée.

Les spécialistes de Doctor Web déconseillent vivement aux propriétaires d’appareils mobiles sous Android d'installer des logiciels douteux même s'ils se trouvent dans le répertoire officiel de Google Play. Les produits antivirus Dr.Web détectent et neutralisent Android.Xiny.19.origin, успешно детектируются и обезвреживаются антивирусными продуктами Dr.Web для Android, les utilisateurs de Dr.Web sont donc protégés contre cette menace.