Un nouveau backdoor vole des documents et surveille l'utilisateur

Top des actualités Doctor Web | Real-time threat news | Hot news | Toutes les actualités | Alertes virales

le 6 mai 2016

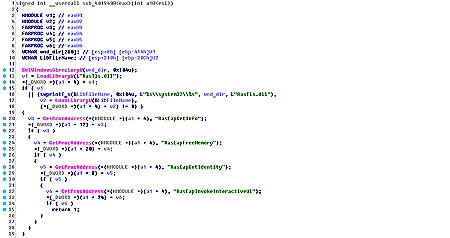

Le Trojan BackDoor.Apper.1 menaçant les utilisateurs de Windows est propagé à l'aide d’un dropper qui est un document Microsoft Excel contenant une macro spécifique. Cette macro recueille une archive auto-extractible par octets et la lance. Cette archive, à son tour, contient un fichier exécutable qui possède une signature numérique valide de Symantec, et une bibliothèque dynamique, qui contient la fonctionnalité principale du backdoor. Le Trojan enregistre le fichier exécutable dans l'auto-démarrage, et ce fichier, après son lancement, télécharge dans la mémoire de l'ordinateur ciblé une bibliothèque malveillante.

Le but principal de BackDoor.Apper.1 est le vol des documents sur l'ordinateur contaminé. Après avoir enregistré sa propre application dans l'auto-démarrage, le Trojan supprime le fichier d'origine.

Une fois lancé, BackDoor.Apper.1 fonctionne en tant que keylogger : il surveille les frappes clavier et les enregistre dans un fichier chiffré spécifique. Une autre fonction du Trojan est la surveillance du système de fichiers. Si le disque de l'ordinateur contient un fichier de configuration avec des chemins vers des dossiers dont le statut doit être surveillé par le Trojan, BackDoor.Apper.1 va surveiller toutes les modifications dans ces dossiers et il transmettra des informations correspondantes au serveur de contrôle.

Avant d'établir une connexion avec le serveur de commande, le backdoor récolte des données sur l'ordinateur contaminé : son nom, la version du système d'exploitation, des détails sur le processeur, sur la RAM et les disques, puis il envoie les données reçues aux pirates. Ensuite, le Trojan obtient des informations plus détaillées sur les lecteurs de disque, qui sont également transmises au serveur de contrôle avec les logs du keylogger. Puis le BackDoor.Apper.1 passe en mode d'attente de commandes.

Pour recevoir une comande, le Trojan envoie au serveur de contrôle une requête spécifique. Entre autres, le backdoor peut, sur commande des pirates, envoyer aux malfaiteurs des informations sur le contenu d'un dossier particulier ou leur transmettre un fichier spécifié, supprimer ou renommer un objet, créer sur l'ordinateur contaminé un nouveau dossier ainsi que faire une capture d'écran et l'envoyer.

Dr.Web Antivirus détecte et éradique ce Trojan, il ne présente donc aucun danger pour les utilisateurs Dr.Web.