Un Trojan Android attaque des services de banque en ligne dans le monde entier

Top des actualités Doctor Web | Real-time threat news | Hot news | Menaces ciblant les appareils mobiles | Toutes les actualités | Alertes virales

Le 12 mai 2016

Les premières versions du programme malveillant Android.SmsSpy.88.origin, dont l'une a été signalée par Doctor Web pour la première fois au mois d'avril 2014, ont été relativement basiques. Au départ, les malfaiteurs ont utilisé ce Trojan pour intercepter des SMS comportant des mots de passe bancaires et pour envoyer des SMS et effectuer des appels à l'insu de l'utilisateur. Plus tard, les auteurs ont amélioré ses fonctionnalités en y ajoutant des fonctions permettant de voler des informations sur les cartes de crédit. Notamment, au démarrage du Play Store ou de certaines applications bancaires de banques russes connues, le Trojan affichait par-dessus les boîtes de dialogue un faux formulaire invitant à saisir des données confidentielles sur les cartes de crédit qu'il envoyait plus tard aux cybercriminels.

Il est à noter que toutes les premières modifications du Trojan ont ciblé uniquement les utilisateurs de Russie ou de certains pays de la CEI. Le Trojan Android.SmsSpy.88.origin a été propagé via des spams SMS. Les victimes potentielles recevaient des messages proposant par exemple de cliquer sur des liens pour consulter la réponse à une annonce publiée sur Internet. En fait, ces liens redirigeaient vers des sites frauduleux sur lesquels une application malveillante déguisée en programme inoffensif était téléchargée sur l’appareil Android.

Après une baisse de l’activité de ce Trojan, les analystes de Doctor Web ont détecté, à la fin de l'année 2015, la propagation de nouvelles versions ayant plus de fonctionnalités qui ciblaient cette fois les Smartphones et tablettes sous Android partout dans le monde.

Comme auparavant, l’application malveillante pénètre dans les appareils mobiles sous couvert de programmes inoffensifs comme Adobe Flash Player. Après le démarrage, Android.SmsSpy.88.origin demande à l'utilisateur l'accès aux droits d'administrateur sur l'appareil pour empêcher sa suppression du système contaminé.

Puis le Trojan se connecte au réseau et maintient la connexion active en utilisant le Wi-Fi ou un canal de l'opérateur mobile. Ainsi, l'application malveillante tente d'assurer une communication permanente avec le serveur de contrôle afin d'éviter toute perturbation de son fonctionnement. Puis le Trojan crée un identificateur unique pour l'appareil contaminé. Il transmet ensuite cet ID avec d'autres informations techniques au serveur des pirates où le Smartphone ou tablette contaminés passent une procédure d'enregistrement.

La tâche principale des nouvelles modifications d’Android.SmsSpy.88.origin reste la même : le Trojan tente de voler les identifiants d’accès à des services de banque en ligne et les transmet aux criminels, il peut également voler de l'argent. Pour ce faire, le Trojan surveille le démarrage des applications de type banque-client, dont la liste est enregistrée dans le fichier de configuration. Le nombre d'applications contrôlées dans les différentes modifications du Trojan peut légèrement varier mais leur nombre total fixé par les analystes de Doctor Web à ce jour est proche de 100.

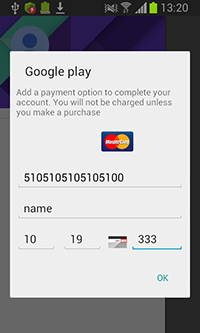

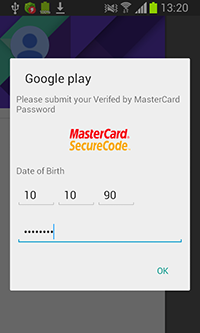

Une fois que le propriétaire de l'appareil lance une des applications ciblées, Android.SmsSpy.88.origin, en utilisant le composant WebView, affiche par-dessus sa fenêtre un formulaire de phishing invitant à saisir des données d'authentification pour accéder au compte en ligne. Dès que l'utilisateur fournit au Trojan les informations requises, elles sont transmises aux criminels et ces derniers obtiennent alors le contrôle total de tous les comptes de leur victime.

Avec Android.SmsSpy.88.origin les cybercriminels sont en mesure d'attaquer les clients de n'importe quelle banque. En effet, il leur suffit de créer un nouveau modèle de formulaire d'authentification frauduleux et de commander à l'application malveillante de mettre à jour le fichier de configuration, dans lequel sera indiqué le nom du logiciel de la banque correspondante.

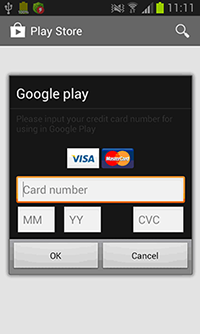

Outre le vol de noms d'utilisateurs et d’identifiants, la nouvelle version du Trojan tente toujours de voler des informations sur les cartes de crédit des utilisateurs. Pour cela, Android.SmsSpy.88.origin surveille le démarrage d'un certain nombre d'applications populaires et de certains programmes système. Dès qu'un tel logiciel est exécuté, le Trojan affiche par-dessus sa fenêtre un formulaire de phishing imitant la fenêtre de configuration du service de paiement de Google Play.

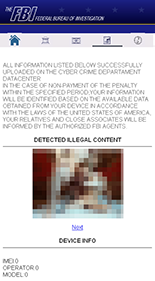

Cependant, ce Trojan est capable de réaliser d'autres actions malveillantes. Sur commande des pirates, Android.SmsSpy.88.origin peut notamment intercepter et envoyer des SMS et MMS, envoyer des demandes USSD, envoyer des SMS vers tous les numéros du répertoire, transmettre au serveur tous les messages existants, définir un mot de passe pour déverrouiller l'écran ou verrouiller l'écran par une fenêtre spécialement créée. Une fois la commande de verrouillage reçue, le Trojan télécharge sur le serveur de contrôle un modèle de fenêtre préconfiguré affichant un texte accusant l'utilisateur d'avoir stocké et diffusé de la pornographie et lui proposant de payer une carte cadeau iTunes en guise d’amende.

Ainsi, Android.SmsSpy.88.origin comporte non seulement les fonctionnalités d’un Trojan bancaire et celles d'espion, mais il peut également être utilisé par les criminels en tant que Trojan Extorqueur en offrant à ses auteurs une possibilité supplémentaire de gagner de l’argent.

Enfin, la nouvelle version d’Android.SmsSpy.88.origin possède la fonction d'autoprotection : cette application malveillante tente d'empêcher le fonctionnement d'un certain nombre de programmes antivirus et d'utilitaires de service, en bloquant leur démarrage.

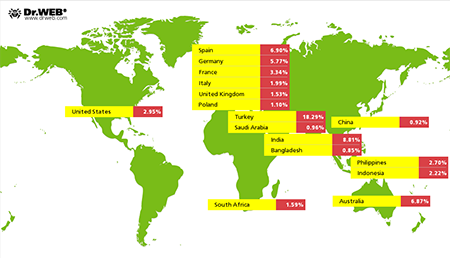

Depuis le début de l’année 2016, les experts de Doctor Web ont eu accès à plus de 50 réseaux botnet qui se composaient d'appareils mobiles contaminés par diverses modifications d'Android.SmsSpy.88.origin. Après une étude, les analystes ont constaté que les cybercriminels ont attaqué les utilisateurs dans plus de 200 pays, tandis que le nombre total confirmé d'appareils contaminés a atteint presque 40 000.

Le plus grand nombre d'appareils infectés par le Trojan a été enregistré dans les pays suivants : Turquie (18.29 %), Inde (8,81 %), Espagne (6,90 %), Australie (6,87 %), Allemagne (5,77 %), France (3,34 %), États-Unis (2,95 %), Philippines (2,70 %), Indonésie (2,22 %), Italie (1,99 %), Afrique du Sud (1,59 %), Grande Bretagne (1,53 %), Pakistan (1,51 %), Pologne (1,1 %), Iran (0,98 %), Arabie saoudite (0,96 %), Chine (0,92 %), et Bangladesh (0,85 %).

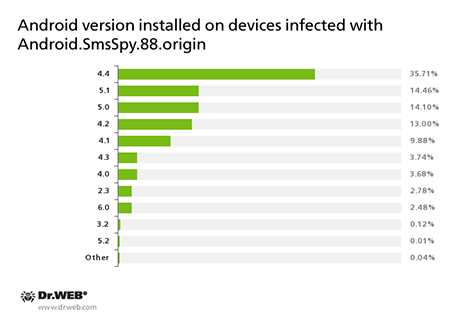

Le plus grand nombre d'appareils mobiles, contaminé par Android.SmsSpy.88.origin, fonctionnaient sous Android en version 4.4 (35,71 %), 5.1 (14,46 %), 5.0 (14,10 %), 4.2 (13,00 %) et 4.1 (9,88 %).

La vaste zone géographie couverte par Android.SmsSpy.88.origin s'explique par le fait que ses créateurs en font de la publicité sur les forums de pirates, et le vendent. Les criminels qui achètent ce programme malveillant reçoivent la partie serveur avec le panneau d'administration, à l'aide duquel ils peuvent gérer les appareils contaminés.

Pour vous protéger de ce type de Trojan bancaire, suivez les recommandations assez simples des experts de Doctor Web :

- Si possible, utilisez un appareil mobile différent pour consulter vos comptes ;

- Spécifiez une somme limite de prélèvement sur votre compte via le service de banque en ligne ;

- ne cliquez pas sur les liens apparaissant dans des SMS douteux ;

- n'installez pas d’applications provenant de sources incertaines ;

- utilisez toujours un programme antivirus.

Les produits antivirus Dr.Web pour Android détectent toutes les modifications connues du Trojan Android.SmsSpy.88.origin, il ne représente donc aucun danger pour les utilisateurs Dr.Web.