Revenir vers la liste d'actualités

Le 25 mai 2016

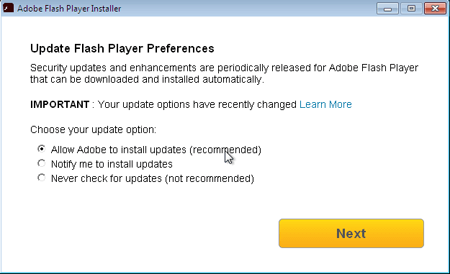

Pour diffuser le Trojan BackDoor.TeamViewer.49, les cybercriminels utilisent un autre programme malveillant - Trojan.MulDrop6.39120, qui est présenté sous la forme d’une fausse mise à jour d’Adobe Flash Player. En réalité, le fichier exécutable Trojan.MulDrop6.39120 installe un lecteur sur l'ordinateur tournant sous Windows mais en même temps, à l'insu de l'utilisateur, il enregistre sur le disque l'application TeamViewer, le Trojan BackDoor.TeamViewer.49 et le fichier de configuration requis pour son fonctionnement. Lors de l’installation, sur l’écran, une fenêtre du vrai installateur de Flash Player est affichée.

Généralement, les Trojans utilisent TeamViewer pour obtenir l'accès non autorisé à l'ordinateur contaminé. Ici, le backdoor BackDoor.TeamViewer.49 utilise l'utilitaire TeamViewer pour une autre raison : il utilise activement les différentes fonctionnalités internes du processus de ce programme. En outre, durant son démarrage, TeamViewer place automatiquement en mémoire la bibliothèque avicap32.dll, ce qui a attiré l'attention des criminels : dans le dossier où Trojan.MulDrop6.39120 enregistre cette application, ils ont placé une bibliothèque de Trojan sous le même nom. Au moment du lancement, TeamViewer charge automatiquement cette bibliothèque dans la mémoire.

Après le lancement du programme TeamViewer, BackDoor.TeamViewer.49 supprime son icône de la zone de notification Windows et désactive dans le système la fonction d’affichage des messages d’erreur système. Le Trojan utilise également un mécanisme spécialisé permettant de bloquer son redémarrage sur l'ordinateur contaminé. Les paramètres nécessaires au fonctionnement de BackDoor.TeamViewer.49 sont enregistrés dans un fichier de configuration chiffré.

BackDoor.TeamViewer.49 s’enregistre dans l'auto-démarrage, puis, de manière instantanée mais à intervalles réguliers, il donne les attributs « système » et « masqué » à son dossier où sont stockés le fichier exécutable, la bibliothèque malveillante et le fichier de configuration. Si le Trojan ne parvient pas à définir ces attributs, il supprime de la base de registre toutes les clés relatives à TeamViewer.

Le corps du Trojan contient encore une bibliothèque chiffrée exécutant les fonctions malveillantes de BackDoor.TeamViewer.49. La bibliothèque comprend un jeu de noms de serveurs de contrôle depuis lesquels le Trojan peut recevoir des commandes. Toutes les informations circulant entre le Backdoor et le serveur de contrôle sont chiffrées.

Le Trojan est capable d’exécuter plusieurs commandes, notamment établir une connexion avec un nœud distant spécifié (y compris s’authentifier sur ce nœud) et rediriger le trafic du serveur de contrôle vers un nœud spécifié via l'ordinateur contaminé. Cela permet aux pirates d’assurer leur anonymat sur Internet, en se connectant à des hôtes distants par l’intermédiaire de l’ordinateur infecté comme via un serveur proxy.

Dr.Web Antivirus détecte et neutralise les programmes malveillants Trojan.MulDrop6.39120 et BackDoor.TeamViewer.49, ils ne représentent donc aucun danger pour les utilisateurs Dr.Web.

Doctor Web tient à remercier la société Yandex pour l'échantillon de Trojan fourni pour l'analyse.

![[VK]](http://st.drweb.com/static/new-www/social/no_radius/vkontakte.png)

![[Twitter]](http://st.drweb.com/static/new-www/social/no_radius/twitter.png)

![[facebook]](http://st.drweb.com/static/new-www/social/no_radius/facebook.png)

Votre avis nous intéresse

Pour poser une question sur une news aux administrateurs du site, mettez @admin au début de votre commentaire. Si vous postez une question à l'attention de l'auteur d'un commentaire, mettez le symbole @.avant son nom.

Other comments