Revenir vers la liste d'actualités

Le 14 mai 2012

Le virus Win32.Rmnet.16 est écrit en langage С et Assembler, et contient plusieurs modules. L’injecteur qui intègre le virus dans l’OS fonctionne de la même façon que celui de Win32.Rmnet.12: il s’intègre dans les processus du navigateur, sauvegarde dans un dossier temporaire son driver et le lance en tant que service de Microsoft Windows Service, ensuite il copie tout le corps du virus dans le dossier temporaire et dans le dossier autorun avec un nom aléatoire et l'extension .exe.

Les fonctionnalités du module backdoor sont les mêmes que celles du module backdoor dans Win32.Rmnet.12. Ce composant est capable de traiter des commandes reçues d’un serveur distant, y compris celle de télécharger et de lancer des fichiers, de mettre à jour le virus, d’envoyer des captures d’écran et même de rendre l’OS inopérant.

Mais il existe également des différences : Win32.Rmnet.16 possède une signature numérique utilisée par l’adresse IP du serveur distant, les adresses des serveurs de gestion ne se trouvent plus dans les ressources de l’application malveillante, mais elles sont générées selon un algorithme spécial. De plus, le module de backdoor est capable d’arrêter les processus des logiciels les plus répandus : ce qui prouve encore une fois le danger du programme malveillant.

Les composants du virus et les fichiers de configuration téléchargés par le backdoor sont sauvegardés dans un fichier codé avec une extension.log, le nom du fichier est généré en fonction des informations trouvées sur le PC. Ce fichier se trouve dans le dossier %APPDATA%. Le module de la bibliothèque modules.dll télécharge des données depuis le fichier .log et les traite dans la mémoire vive du PC, ceci permet d'éviter le décodage sur le disque dur des données utilisées par le virus.

Comme l'ancienne version, la nouvelle version, Win32.Rmnet.16 est capable d'écrire dans le MBR et de sauvegarder les fichiers sur le disque sous forme codée. Suite au redémarrage de l’OS, la gestion est transmise au MBR qui à son tour lit et décode les modules malveillants dans la mémoire avant de les lancer. Ce composant du virus porte le nom : MBR.Rmnet.1. Il est à noter que les logiciels Dr.Web permettent de restaurer le MBR modifié par Win32.Rmnet.

Parmi d’autres modules téléchargés par Win32.Rmnet.16 depuis les serveurs de gestion, il faut noter le composant Ftp Grabber v2.0, qui est sensé voler les mots de passe depuis les clients FTP, c’est un module espion contenant également d’autres composants.

L’infecteur de la nouvelle version du virus, téléchargé depuis le serveur distant, est polymorphe. Le virus infecte tous les fichiers exécutables comportant l’extension .exe et les bibliothèques dynamiques avec l’extension .dll, y compris celles du système, mais à la différence de Win32.Rmnet.12, la nouvelle version n’est pas capable de faire une copie d’elle-même sur les périphériques amovibles.

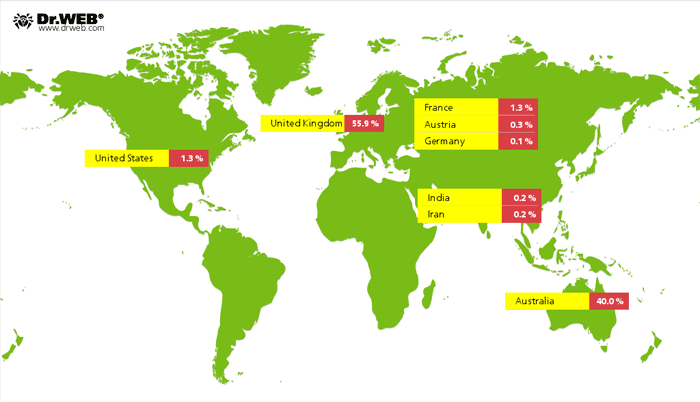

Les spécialistes de Doctor Web étudient attentivement le comportement d’un des réseaux Win32.Rmnet.16. Selon les données recueillies, au 11 mai 2012, ce réseau botnet compte 55 310 PC infectés, où plus de la moitié (55,9%) se trouvent en Grand Bretagne. A la deuxième place, avec 40% des PC, arrive l’Australie, qui est suivie par les Etats-Unis et la France (1,3%), moins de 1% des PC se trouvent en Autriche, en Iran, en Inde et en Allemagne. La plupart des infections se situent à Londres (5747 PC ou 10,4%), puis Sydney (3120 PC ou 5,6%), ensuite les villes australiennes Melbourne (2670 PC ou 4,8%), Brisbane (2323 PC, ou 4,2%), Perth (1481 PC, ou 2,7%) et Adelaïde (1176 PC ou 2,1%). Environ 1,5% des PC infectés se trouvent à Birmingham et Manchester, en Angleterre. Voici un schéma illustrant la géographie du botnet formé par Win32.Rmnet.16 .

La géographie du botnet Win32.Rmnet.16

![[VK]](http://st.drweb.com/static/new-www/social/no_radius/vkontakte.png)

![[Twitter]](http://st.drweb.com/static/new-www/social/no_radius/twitter.png)

![[facebook]](http://st.drweb.com/static/new-www/social/no_radius/facebook.png)

Votre avis nous intéresse

Pour poser une question sur une news aux administrateurs du site, mettez @admin au début de votre commentaire. Si vous postez une question à l'attention de l'auteur d'un commentaire, mettez le symbole @.avant son nom.

Other comments