Revenir vers la liste d'actualités

le 9 avril 2014

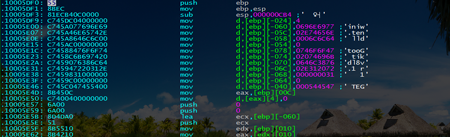

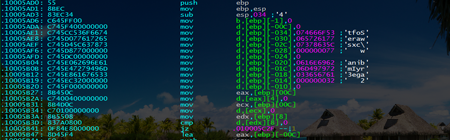

Les auteurs du BackDoor.Gootkit.112 ont utilisé le module responsable de l'installation et de l’exécution de la fonction de bootkit appartenant aux représentants de la famille Trojan.Mayachok. Cependant, les pirates ont un peu modifié le code malveillant. Ainsi, le Trojan.Mayachok, avant de distribuer chaque version du Trojan, générait un code VBR unique, qui servait à assembler le malware ; dans l'architecture du BackDoor.Gootkit.112 toutes les fonctionnalités sont incluses dans le dropper qui, lors de l'infection, modifie le code VBR. Le pilote auquel le VBR transfère la gestion du Trojan avant l’initialisation du système a été repris du Trojan.Mayachok : Donc, la plupart des pointeurs (le shellcode pour exécuter l'injection, les différents tableaux) sont devenus indépendants de l'adresse qui les charge, tandis que certains ont été modifiés. Par exemple, un pointeur cite la phrase de Homer Simpson « Just pick a dead end and chill out till you die », qu'il affiche dans le programme de débogage après la pré-initialisation du chargeur. Il est à noter que ces phrases (de Homer Simpson également) ont été transmises dans le débogueur par les auteurs des Trojans de la famille TDSS (depuis la version BackDoor.Tdss.565 (TDL3) et supérieur). Le nom de « Gootkit » est affiché dans le chargeur du malware, ainsi que dans le module de la charge utile :

Tous les composants qui assurent la liaison des modules en mode utilisateur avec le pilote ont été supprimés (par exemple à l'aide de ces composants, les modules peuvent utiliser les ressources du système de fichiers caché VFS). Mais le BackDoor.Gootkit.112 a conservé les fonctions d'initialisation et de protection de ce système de fichiers.

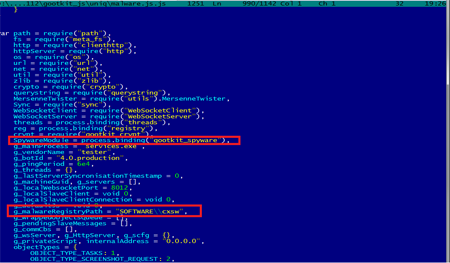

Le BackDoor.Gootkit.112 place les modules de la charge utile dans la branche du registre Windows HKLM\SOFTWARE\CXSW, en utilisant les nom binaryImage32 ou binaryImage64 en fonction de la version du système.

Pour obtenir la charge utile, le BackDoor.Gootkit.112 intègre un shellcode spécifique dans les processus SERVICES.EXE, EXPLORER.EXE, IEXPLORE.EXE, FIREFOX.EXE, OPERA.EXE, CHROME.EXE. Une telle méthode d'intégration du code malveillant (avec la création d'un nouveau flux en mode administrateur et son enregistrement dans CSRSS.EXE) est très rare pour les malwares.

L'objectif principal du shellcode est le téléchargement du module de la charge utile depuis le registre ou le serveur distant. Les fichiers binaires de la charge utile sont compressés et cryptés.

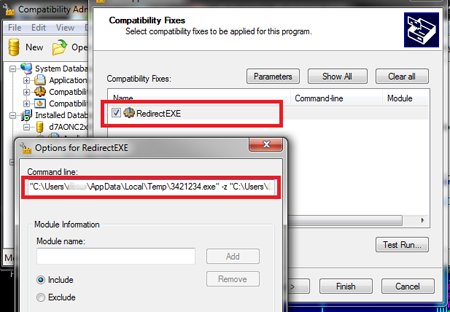

Afin d'augmenter ses privilèges, le BackDoor.Gootkit.112 utilise un moyen original pour éviter le Contrôle de compte utilisateur (User Accounts Control, UAC). Il utilise le mécanisme shim (Microsoft Windows Application Compatibility Infrastructure). Le Trojan utilise le logiciel réseau SQL Server (cliconfg.exe) - dans le fichier manifest de ce logiciel, la valeur true correspond à AutoElevate, c'est pourquoi Windows augmente les privilèges pour de tels logiciels en évitant l'UAC.

A l'aide de la bibliothèque apphelp.dll, le BackDoor.Gootkit.112 crée dans Windows une base de données dont le nom et la valeur du paramètre Application sont choisis par hasard. L'option RedirectEXE, qui permet de lancer la version modifiée de l'application ou le logiciel malveillant, au lieu de l'application indiquée, est utilisée pour télécharger le Trojan. Comme les paramètres de RedirectEXE, le BackDoor.Gootkit.112 spécifie le chemin vers son fichier exécutable et le lien vers la base de données créée.

Après la création de la base de données, elle est installée dans le système à l'aide de l'utilitaire sdbinst.exe, alors que dans le fichier manifest de cet utilitaire, la valeur true correspond également à AutoElevate, c'est pourquoi il est lancé par Windows avec des privilèges spécifiques. Voici l'algorithme général de détournement de l’UAC :

- Le Trojan crée et installe une nouvelle base de données ;

- l'utilitaire cliconfg.exe est lancé dans le système avec des privilèges élevés ;

- le mécanisme shim arrête le processus original et lance le Trojan à l'aide de RedirectEXE.

La charge utile de BackDoor.Gootkit.112 représente un gros fichier exécutable, écrit en С++, dont la taille est d’environ 5 Mo. Le plus gros de ce fichier représente un interpréteur JavaScript, connu sous le nom de Node.JS. Il contient également plus de 70 scripts écrits en JavaScript, dont la plupart font partie du noyau Node.JS, qui offre une interface commode pour travailler avec les modules intégrés. Une partie des scripts est responsable des fonctionnalités nocives du Trojan, car ils assurent l'exécution des commandes reçues depuis le serveur distant, et téléchargent des modules additionnels, qui seront placés dans les mêmes registres que le module principal BackDoor.Gootkit.112. Le Trojan peut exécuter les commandes suivantes :

- interception du trafic http ;

- injections web ;

- blocage des URL spécifiés ;

- captures d'écran ;

- octroi de la liste des processus système lancés ;

- octroi de la liste des utilisateurs et des groupes ;

- arrêt de processus spécifiés ;

- exécution de commandes de la console ;

- lancement de fichiers exécutables ;

- mises à jour automatiques du Trojan

et les autres.

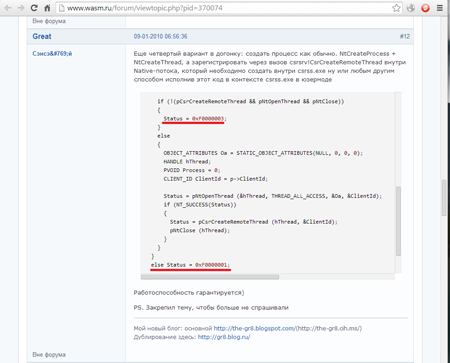

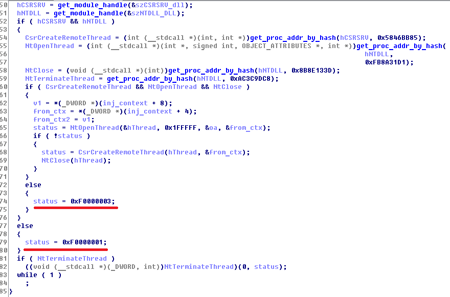

Comme nous l'avons déjà précisé, le Trojan utilise une méthode d’injection de son code dans les processus lancés assez rare. Un algorithme similaire a été décrit sur le forum wasm.ru par un utilisateur sous le pseudonyme Great :

Dans sa description, nous voyons les codes de retour qui ressemblent à ceux reçus à partir du code analysé du BackDoor.Gootkit.112:

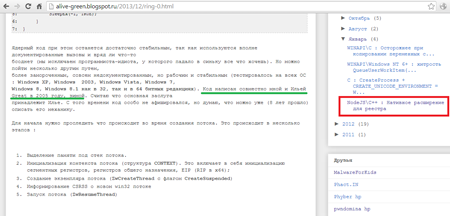

On pourrait supposer que l'auteur du Trojan a tout simplement emprunté un code en open source, mais dans les fichiers originaux du Trojan publiés sur le forum wasm.ru, les spécialistes ont trouvé la structure sous le nom DRIVER_TO_SHELLCODE_PARAMETERS. Cette structure a également été trouvée dans le blog d'un autre auteur qui décrit en détail cette technologie d’injection web, affirmant qu’il l’a développée conjointement avec Ilya Great :

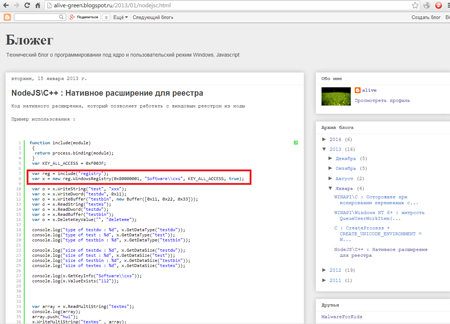

Il dit apprécier le cadre Node.JS, largement utilisé dans le code du Trojan. Ainsi, l'auteur a publié une note intitulée " NodeJS\C++ : l'extension native pour le registre " dans laquelle il a décrit des méthodes de travail avec une branche de registre Windows SOFTWARE\CXS:

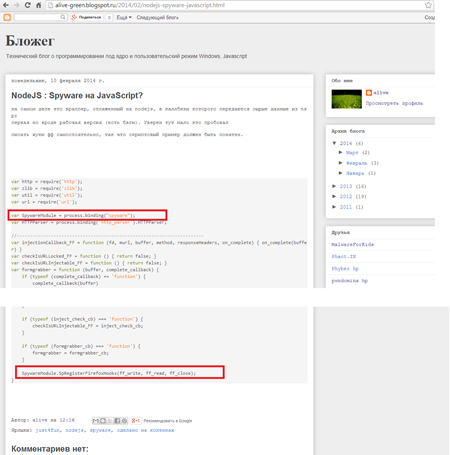

Dans un autre article intitulé " NodeJS : Spyware en Javascript ? " l'auteur mentionne le module espion SpywareModule, les techniques de ce module comportent le préfixe " Sp " :

Les spécialiste trouvent le même code dans le BackDoor.Gootkit.112:

À cet égard, les spécialistes peuvent avoir une idée de qui est l'auteur de ce logiciel malveillant.

La signature du BackDoor.Gootkit.112 a été ajoutée aux bases virales Dr.Web et ce Trojan ne représente aucune menace pour les utilisateurs des logiciels Dr.Web.

![[VK]](http://st.drweb.com/static/new-www/social/no_radius/vkontakte.png)

![[Twitter]](http://st.drweb.com/static/new-www/social/no_radius/twitter.png)

![[facebook]](http://st.drweb.com/static/new-www/social/no_radius/facebook.png)

Votre avis nous intéresse

Pour poser une question sur une news aux administrateurs du site, mettez @admin au début de votre commentaire. Si vous postez une question à l'attention de l'auteur d'un commentaire, mettez le symbole @.avant son nom.

Other comments