Revenir vers la liste d'actualités

Le 3 mai 2012

Les nouveaux trojan se propagent via des sites proposant des logiciels pour Android. Les programmes malveillants utilisent pour leur propagation le principe des poupées russes (ils sont classés par Dr.Web comme Android.MulDrop.origin.3), ainsi l'application téléchargée contient encore un fichier, fichier apk qui est codé. La première application est un dropper, permettant d’introduire puis décompresser et installer un programme malveillant.

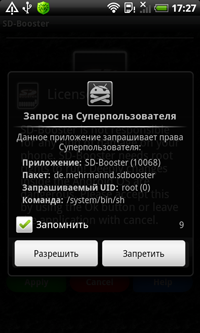

Il est important de préciser que pour dropper, les pirates choisissent des applications comme des utilitaires systèmes, des « tweaks » etc. La raison en est évidente : pour ce genre d’applications, les droits d'administrateur sont nécessaires. Suite à son lancement, l'application demande l'accès root et l'utilisateur accepte sans réfléchir.

Après avoir reçu les droits nécessaires, Android.MulDrop.origin.3 décode le fichier apk et le sauvegarde dans /system/app/ sous le nom ComAndroidSetting.apk, ce dernier étant également un dropper avec un fichier apk (il est classé par Dr.Web comme Android.MulDrop.origin.4). Celui-ci est activé après le lancement de l'OS, il décode son fichier apk qui est aussi un trojan-downloader et est classé par Dr.Web comme Android.DownLoader.origin.2.

Android.DownLoader.origin.2 possède une fonction d’autorun, suite au lancement de l’OS, il se connecte au serveur distant pirate et reçoit une liste d’applications à télécharger et installer. La liste peut contenir des applications inoffensives et des programmes malveillants.

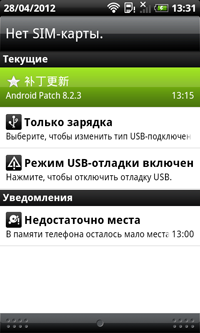

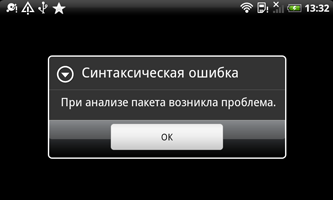

Il faut noter que le 28 avril 2012, les spécialistes de Doctor Web ont découvert une autre version de dropper. Android.MulDrop.origin.2, comme Android.MulDrop.origin.3, se propage via les sites proposant des logiciels mais il fonctionne autrement. Le trojan, suite à son lancement, cherche à sauvegarder sur la carte mémoire le fichier apk qu’il décode à l’avance. En même temps, il affiche un message Android Patch 8.2.3 dans le panneau de notifications. Si l’utilisateur clique sur le message, le trojan commence son installation, mais les pirates ont fait une erreur dans le dropper et il ne peut pas sauvegarder le fichier sur la carte mémoire.

S’il n’y avait pas d’erreur, le trojan-downloader Android.DownLoader.origin.1, grâce à la fonction autorun, aurait pu s'installer dans le système et se connecter au serveur à chaque fois que l’utilisateur allume son mobile et recevoir un fichier de configuration xml avec une liste d’applications qu'il doit télécharger dans le système. Sur les mobiles sans droits root, cette action nécessite une intervention de l'utilisateur tandis que les utilisateurs des mobiles avec des droits root ne remarqueraient même pas toutes les actions du trojan.

L’analyse menée par Doctor Web a montré que les auteurs d’Android.MulDrop.origin.2 sont les auteurs d’Android.MulDrop.origin.3. Nous pouvons supposer qu’Android.MulDrop.origin.2 a été crée pour tester leurs capacités et nouvelles technologies.

Les utilisateurs de Dr.Web pour Android Antivirus + Antispam et Dr.Web 7.0 pour Android Light sont protégés contre ces menaces. Pour minimiser les risques d'infection, Doctor Web appelle les utilisateurs des mobiles Android à rester vigilants envers les applications installées et surtout envers les sources de ces applications. Il est recommandé d'utiliser uniquement le site officiel Google Play (play.google.com).

![[VK]](http://st.drweb.com/static/new-www/social/no_radius/vkontakte.png)

![[Twitter]](http://st.drweb.com/static/new-www/social/no_radius/twitter.png)

![[facebook]](http://st.drweb.com/static/new-www/social/no_radius/facebook.png)

Votre avis nous intéresse

Pour poser une question sur une news aux administrateurs du site, mettez @admin au début de votre commentaire. Si vous postez une question à l'attention de l'auteur d'un commentaire, mettez le symbole @.avant son nom.

Other comments