Doctor Web a détecté un botnet enrôlant plus de 550 000 Mac

Top des actualités Doctor Web | Hot news | Toutes les actualités | Alertes virales

Le 04 avril 2012

La contamination par le trojan BackDoor.Flashback.39 se fait via des sites web contaminés et des TDS (Traffic Direction Systems - système de répartition du trafic), redirigeant les utilisateurs vers un site malveillant. Les spécialistes de Doctor Web ont détecté beaucoup de pages contaminées. Toutes ces pages contiennent un script Java qui, à son tour, charge un applet Java contenant un exploit, dans le navigateur de l'utilisateur. Parmi les sites malveillants détectés récemment, on peut citer :

- godofwar3.rr.nu

- ironmanvideo.rr.nu

- killaoftime.rr.nu

- gangstasparadise.rr.nu

- mystreamvideo.rr.nu

- bestustreamtv.rr.nu

- ustreambesttv.rr.nu

- ustreamtvonline.rr.nu

- ustream-tv.rr.nu

- ustream.rr.nu

Selon les estimations des chercheurs, on trouvait plus de 4 millions de pages web infectées fin mars, dans les SERP (Search Engine Results Page) de Google. De plus, sur les forums d'utilisateurs d'Apple, des cas d'infection par le trojan BackDoor.Flashback.39 lors de la visite du site dlink.com ont été signalés.

A partir du mois de février 2012, pour propager des logiciels malveillants, les malfaiteurs ont utilisé les vulnérabilités CVE-2011-3544 et CVE-2008-5353, et après le 16 mars, ils ont commencé à utiliser un autre exploit (CVE-2012-0507). Une correction de cette vulnérabilité a été publiée par Apple le 3 Avril 2012.

Cet exploit sauvegarde sur le disque dur du mac infecté un fichier exécutable destiné à télécharger et à lancer ultérieurement un payload depuis des serveurs de contrôle distants. Les spécialistes de Doctor Web ont détecté deux versions de ce trojan : depuis le début du mois d'avril, les malfaiteurs utilisent une version modifiée du BackDoor.Flashback.39. Comme dans les versions précédentes, une fois lancé, le programme malveillant vérifie la présence des composants suivants sur le disque dur :

- /Library/Little Snitch

- /Developer/Applications/Xcode.app/Contents/MacOS/Xcode

- /Applications/VirusBarrier X6.app

- /Applications/iAntiVirus/iAntiVirus.app

- /Applications/avast!.app

- /Applications/ClamXav.app

- /Applications/HTTPScoop.app

- /Applications/Packet Peeper.app

Si les fichiers ci-dessus ne sont pas détectés, le trojan crée une liste de serveurs de contrôle distants selon un certain algorithme et envoie un message signalant le succès de l'installation au serveur de statistiques établi par les pirates, puis il interroge successivement les serveurs de contrôle distants.

Il est à noter que le programme malveillant utilise un mécanisme particulier pour générer des adresses de serveurs de contrôle distants, permettant, si nécessaire, de répartir dynamiquement la charge entre eux, en basculant d'un serveur à l'autre. Après avoir reçu une réponse d'un serveur de contrôle, le BackDoor.Flashback.39 vérifie sa signature RSA, puis, si le test s'avère positif, il télécharge et lance sur la machine contaminée un payload. Il peut également obtenir et lancer n’importe quel exécutable spécifié dans une directive reçue d’un serveur de contrôle.

Chaque bot inclut un ID unique de l'ordinateur contaminé dans sa demande au serveur de contrôle. En utilisant la méthode sinkhole, les spécialistes de Doctor Web ont pu rediriger le trafic du botnet vers ses propres serveurs, ce qui leur a permis d’effectuer un calcul des hôtes infectés.

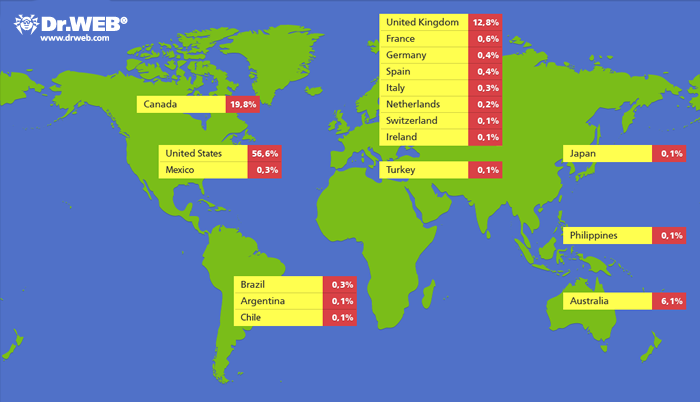

Au 4 avril 2012, plus de 550.000 ordinateurs contaminés et tournant sous Mac OS X fonctionnent dans ce réseau botnet. De plus, il ne s’agit que d’une petite partie du botnet utilisant cette modification du trojan BackDoor.Flashback.39. La plupart des infections concerne les Etats-Unis (56,6% ou 303449 de mac), suivis par le Canada (19,8%, ou 106379 de mac), la Grande Bretagne (12,8% ou 68577 de mac), et l’Australie avec 6,1% (32527 de mac).

Pour assurer la sécurité des ordinateurs contre le BackDoor.Flashback.39 , Doctor Web conseille aux utilisateurs de Mac OS X de télécharger et d’installer la mise à jour de sécurité publiée par Apple : support.apple.com/kb/HT5228.