Doctor Web : Doctor Web : rapport viral du mois d'octobre 2016

le 27 octobre 2016

Au mois d'octobre, les analystes de Doctor Web ont analysé le premier Trojan Encoder écrit en langage Go et mis au point une méthode permettant de déchiffrer les fichiers endommagés par ce malware. Dans la seconde moitié du mois, un backdoor ciblant les OS de la famille Linux et capable d’exécuter des commandes distantes a été examiné. Les utilisateurs des appareils mobiles n'ont pas échappé à l'attention des cybercriminels : la propagation de programmes malveillants ciblant Android a continué en octobre.

Les tendances principales du mois d'octobre

- L'apparition du premier Trojan Encoder écrit en Go

- La propagation de nouveaux Trojans ciblant Linux

- La propagation de programmes malveillants ciblant la plateforme mobile Android

Menace du mois

Les Trojans Encoders (ransomwares à chiffrement) sont considérés comme les programmes malveillants les plus dangereux. De nouvelles versions de ces malwares apparaissent tous les mois, mais jusqu’à présent, les analystes de Doctor Web n’avaient pas vu de ransomwares écrits en Go. Le premier programme malveillant de ce type a été ajouté à la base de données virales au mois d'octobre sous le nom de Trojan.Encoder.6491.

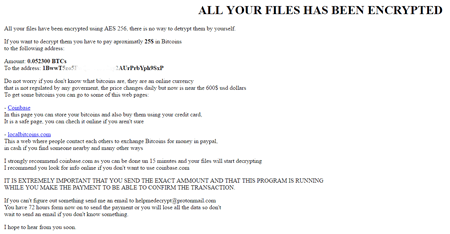

Le Trojan chiffre 140 types de fichiers différents stockés sur les disques avec l'algorithme AES. Trojan.Encoder.6491 chiffre les noms originaux des fichiers en utilisant la méthode Base64 puis il assigne aux fichiers chiffrés l'extension .enc. Ainsi, par exemple, un fichier portant le nom Test_file.avi recevra le nom VGVzdF9maWxlLmF2aQ.enc. Puis l'encodeur ouvre dans une fenêtre du navigateur le fichier Instructions.html affichant une demande de rançon en crypto-monnaie Bitcoin :

Trojan.Encoder.6491 vérifie le solde du portefeuille Bitcoin sur lequel la victime doit transférer l'argent à intervalles réguliers. Dès que le virement de la rançon a été constaté, l'encodeur déchiffre automatiquement tous les fichiers précédemment chiffrés en utilisant une fonctionnalité embarquée. Les spécialistes de Doctor Web ont mis au point une technique permettant de déchiffrer les fichiers touchés par ce Trojan et qui a été annoncée dans notre aperçu.

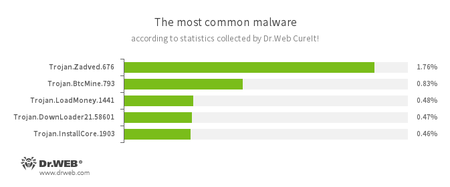

Statistiques de l'utilitaire de désinfection Dr.Web CureIt!

- Trojan.Zadved

Plug-ins conçus pour remplacer les résultats des moteurs de recherche, afficher de fausses fenêtres pop-up de réseaux sociaux. De plus, ils peuvent remplacer les messages publicitaires affichés sur différents sites. - Trojan.BtcMine.793

Représentant de la famille des programmes malveillants utilisant à l'insu de l'utilisateur des ressources de l’ordinateur infecté pour l'extraction (mining) de crypto-monnaie, par exemple, Bitcoin. - Trojan.LoadMoney

Famille de logiciels « downloader » générés sur les serveurs du programme partenaire LoadMoney. Ces programmes téléchargent et installent différents logiciels indésirables sur l'ordinateur de la victime. - Trojan.DownLoader

Famille de Trojans conçus pour télécharger d'autres logiciels malveillants sur l'ordinateur infecté. - Trojan.InstallCore.1903

Représentant de la famille des programmes-installateurs d'applications indésirables et malveillantes.

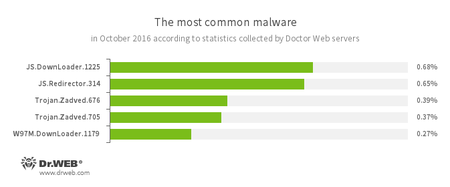

Données des serveurs de statistiques de Doctor Web

- JS.Downloader

Famille de scripts malveillants écrits en JavaScript. Ils téléchargent et installent sur l'ordinateur d’autres logiciels malveillants. - JS.Redirector

Famille de scripts malveillants écrits en JavaScript. Ils redirigent automatiquement les navigateurs des utilisateurs vers d’autres pages Web. - Trojan.Zadved

Plug-ins conçus pour remplacer les résultats des moteurs de recherche, afficher de fausses fenêtres pop-up de réseaux sociaux. De plus, ils peuvent remplacer les messages publicitaires affichés sur différents sites. - W97M.DownLoader

Famille des Trojans Downloaders qui exploitent les vulnérabilités des applications Office. Ils sont conçus pour télécharger sur l'ordinateur infecté d'autres logiciels malveillants.

Logiciels malveillants détectés dans le trafic email

- JS.Downloader

Famille des scripts malveillants écrits en JavaScript. Ils téléchargent et installent sur l'ordinateur d’autres logiciels malveillants. - JS.Redirector

Famille des scripts malveillants écrits en JavaScript. Ils redirigent automatiquement les navigateurs des utilisateurs vers d’autres pages Web.

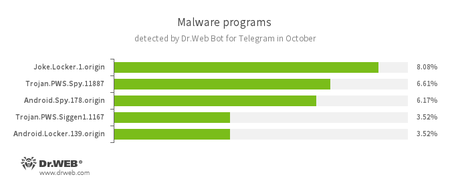

Selon le bot Dr.Web pour Telegram

- Joke.Locker.1.origin

Programme-canular ciblant Android qui bloque l’écran de l'appareil mobile et affiche l’image de " l'écran bleu de la mort " sous Windows (BSOD, Blue Screen of Death). - Trojan.PWS.Spy.11887

Représentant de la famille des Trojans ciblant Windows qui sont capables de voler des informations confidentielles, y compris les mots de passe d'utilisateur. - Android.Spy

Famille de Trojans multifonctionnels ciblant les appareils mobiles fonctionnant sous Android. Ils peuvent lire et enregistrer des contacts, envoyer et recevoir des SMS, déterminer les coordonnées GPS, lire et enregistrer des marques pages du navigateur, obtenir des informations sur le numéro IMEI de l’appareil mobile et votre numéro de téléphone mobile. - Trojan.PWS.Siggen1.1167

Représentant de la famille des Trojans ciblant Windows qui sont capables de voler des mots de passe pour différentes applications. - Android.Locker.139.origin

Représentant de la famille des Trojans ciblant Android et conçus pour extorquer de l’argent. Les différentes modifications de ce malware peuvent afficher un message indiquant à l’utilisateur qu’il a enfreint la loi et bloquer l'appareil mobile. Pour débloquer l'appareil, les malwares demandent une rançon.

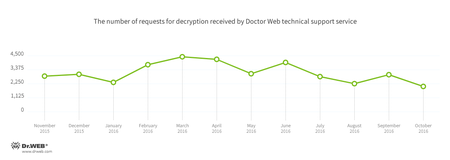

Trojans Encoders

Au mois d'octobre, le Support technique de Doctor Web a reçu de nombreuses requêtes d’utilisateurs touchés par les modifications suivantes de Trojans Encoders :

- Trojan.Encoder.858 — 26,85% des demandes ;

- Trojan.Encoder.761 — 21,01% des demandes ;

- Trojan.Encoder.3953 — 5,25% des demandes ;

- Trojan.Encoder.567 — 4,61% des demandes ;

- Trojan.Encoder.3976 — 2,92%des demandes.

Dr.Web Security Space 11.0 pour Windows

protège contre les Trojans Encoders

Cette fonctionnalité n’est pas disponible dans Dr.Web Antivirus pour Windows

| Prévention de la perte de données | |

|---|---|

|  |

Sites dangereux

Au cours du mois d'octobre 2016, la base de sites non recommandés par Dr.Web s’est enrichie de 338 670 adresses Internet.

| Septembre 2016 | Octobre 2016 | Evolution |

|---|---|---|

| + 298 985 | + 338 670 | +13,27% |

Parmi les sites non recommandés ajoutés à la base, une partie importante représente des ressources web frauduleuses. Les cybercriminels inventent de nouvelles techniques pour escroquer les internautes dont l'une a été décrite en détail dans l'article publié sur notre site.

Les créateurs du site " Détecteur de millionnaires " attirent les internautes en utilisant le mass mailing. Les visiteurs du site sont invités à tester le programme " Détecteur de millionnaires " à l'aide duquel, aux dires de ses créateurs, ils peuvent gagner plusieurs millions de dollars. Pour utiliser le " Détecteur de Millionnaires ", la victime potentielle doit verser une certaine somme sur le compte des pirates. Il est évident que tout l'argent transféré sur ce compte sera inévitablement perdu. De plus, une simple recherche dans la base de données montre que l'administrateur de ce domaine est un certain Bob Dougals qui est propriétaire de plusieurs autres ressources web douteuses.

En savoir plus sur les sites non recommandés par Dr.Web

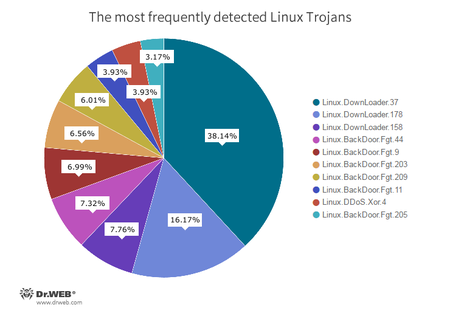

Menaces ciblant Linux

Depuis mi-octobre 2016, les experts de Doctor Web ont détecté 40 756 attaques sur divers périphériques sous Linux, dont 35 423 ont été effectuées en utilisant le protocole SSH et 5 333, Telnet. La répartition des malwares téléchargés par les criminels sur les appareils attaqués est illustrée dans le diagramme suivant :

- Linux.Downloader

Famille de programmes malveillants et de scripts ciblant Linux destinés à télécharger et installer d’autres applications malveillantes dans un système compromis. - Linux.BackDoor.Fgt

Famille de programmes malveillants ciblant Linux et destinés à l'organisation d’attaques DDoS. Il existe des versions de Trojans pour différentes distributions Linux y compris les systèmes embarqués pour les architectures MIPS et SPARC. - Linux.DDoS.Xor

Famille de programmes malveillants ciblant Linux et destinés à l'organisation d’attaques DDoS.

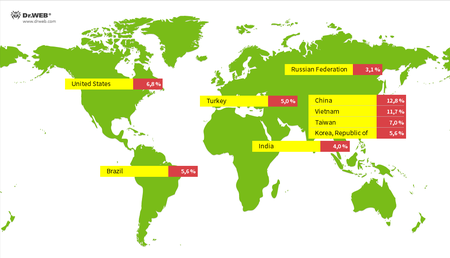

Voici la répartition géographique des adresses IP depuis lesquelles des programmes malveillants ont été téléchargés :

À la fin du mois d’octobre, les analystes de Doctor Web ont analysé un Trojan backdoor ciblant Linux. Le Trojan nommé Linux.BackDoor.FakeFile.1 a été propagé sous couvert d'un fichier PDF, d'un document Microsoft Office ou Open Office dans une archive. Ce malware est capable d'exécuter les commandes suivantes :

- transmettre au serveur de contrôle le nombre de message envoyés lors la connexion précédente,

- transmettre la liste des fichiers se trouvant dans un dossier spécifié,

- transmettre au serveur de contrôle un fichier spécifié ou un dossier particulier avec tout son contenu,

- supprimer un répertoire,

- supprimer un fichier,

- renommer le dossier spécifié,

- se supprimer,

- lancer une nouvelle copie du processus,

- fermer la connexion en cours,

- organiser backconnect et lancer sh,

- terminer backconnect,

- ouvrir le fichier exécutable d'un processus en écriture,

- fermer le fichier du processus,

- créer un fichier ou un dossier,

- enregistrer les valeurs transmises vers un fichier,

- obtenir les noms, les autorisations, les tailles et les dates de création des fichiers se trouvant dans un répertoire spécifié,

- définir les droits 777 pour un fichier spécifié,

- terminer l'exécution du backdoor.

Pour plus d'infos sur Linux.BackDoor.FakeFile.1, veuillez lire l'article correspondant sur le site de Doctor Web.

Logiciels malveillants et indésirables ciblant les appareils mobiles

Fin septembre, début octobre, le Trojan Android.SockBot.1 a été détecté sur Google Play. Il redirige le trafic via des appareils mobiles contaminés en utilisant ces mobiles comme serveurs proxy.

Les événements les plus importants du mois sont :

- Détection du Trojan Android.SockBot.1 qui utilise les appareils mobiles qu’il a infectés comme serveurs proxy sur Google Play.

Pour plus d'infos sur les menaces ayant ciblées les appareils mobiles en octobre, consultez notre rapport.

En savoir plus avec Dr.Web

Statistiques virales Bibliothèque de descriptions virales Tous les rapports viraux

[% END %]