Doctor Web : Doctor Web : rapport viral du mois de janvier 2017

Le 31 janvier 2017

Dans le premier mois de l’année 2017, les analystes de Doctor Web ont détecté un ver qui contamine des archives et supprime d'autres programmes malveillants. Les analystes ont également identifié plusieurs milliers de dispositifs sous Linux contaminés par un nouveau Trojan. De plus, au mois de janvier, un certain nombre de programmes malveillants et dangereux ciblant la plate-forme mobile Android de Google ont été ajoutés à la base virale Dr.Web. Un de ces chevaux de Troie plaçait dans le Play Store un module qui téléchargeait des applis. Le code source d’un Trojan bancaire a été publié et placé en accès libre, et les analystes de Doctor Web s'attendent à une large propagation d’autres Trojans de ce type se basant sur ce code.

Les tendances clés du mois de janvier

- Propagation d’un ver capable d'infecter des archives et de supprimer d'autres logiciels malveillants

- Détection de plusieurs milliers de dispositifs Linux infectés

- Apparition d’un Trojan ciblant Android qui intègre son module à l'application Play Store

- Propagation d'un Trojan bancaire ciblant Android dont le code source à publié

Menace du mois

Le terme vers (worms) désigne un type de malwares capables de se propager eux-mêmes, sans intervention de l'utilisateur, mais qui ne peuvent pas infecter les fichiers exécutables. Au mois de janvier, les analystes de Doctor Web ont détecté le ver BackDoor.Ragebot.45. Il reçoit des commandes via le protocole IRC (Internet Relay Chat) et après avoir contaminé un ordinateur, y lance un serveur FTP. En utilisant ce serveur, il télécharge sur la machine attaquée sa propre copie.

Le ver se connecte à d'autres ordinateurs sur le réseau en utilisant le système d'accès distant au bureau, Virtual Network Computing, il utilise la méthode de force brute pour trouver le mot de passe. Si le piratage a réussi, le ver ouvre une connexion VNC à l'ordinateur distant. Ensuite, il envoie les signaux des frappes clavier, qui lui permettent de lancer l'interprétateur de commandes CMD. Là, il exécute le code permettant de télécharger sa propre copie via FTP. Il se propage ainsi automatiquement.

De plus, BackDoor.Ragebot.45 est capable de chercher et contaminer des archives RAR sur les supports amovibles et de se copier vers les dossiers d'un certain nombre de programmes. Mais sa principale caractéristique est que ce malware, sur commande des pirates, recherche dans le système d'autres chevaux de Troie. Dès qu'il en détecte, il termine leurs processus et supprime les fichiers exécutables. Pour en savoir plus sur ce ver et les principes de son fonctionnement, consultez notre article.

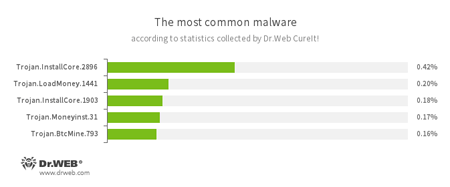

Statistiques de l'utilitaire de désinfection Dr.Web CureIt!

- Trojan.InstallCore

Représentant de la famille des programmes-installateurs d'applications indésirables et malveillantes. - Trojan.LoadMoney

Famille de logiciels « downloader » générés sur les serveurs du programme partenaire LoadMoney. Ces programmes téléchargent et installent différents logiciels indésirables sur l'ordinateur de la victime. - Trojan.Moneyinst.31

Programme malveillant qui installe sur l'ordinateur de sa victime différents logiciels, y compris d'autres chevaux de Troie. - Trojan.BtcMine.793

Représentant de la famille des programmes malveillants utilisant, à l'insu de l'utilisateur, des ressources de l’ordinateur infecté pour l'extraction (mining) de crypto-monnaie, par exemple, les Bitcoin.

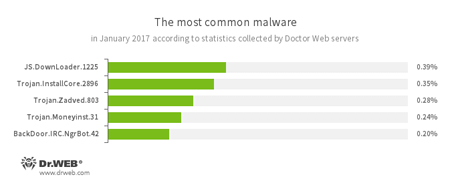

Données des serveurs de statistiques de Doctor Web

- JS.DownLoader

Famille de scripts malveillants écrits en JavaScript. Ils téléchargent et installent sur l'ordinateur d’autres logiciels malveillants. - Trojan.InstallCore

Représentant de la famille des programmes-installateurs d'applications indésirables et malveillantes. - Trojan.Zadved

Plugs-in conçus pour remplacer les résultats des moteurs de recherche, afficher de fausses fenêtres pop-up de réseaux sociaux. De plus, ils peuvent remplacer les messages publicitaires affichés sur différents sites. - Trojan.Moneyinst.31

Programme malveillant qui installe sur l'ordinateur de sa victime différents logiciels, y compris d'autres chevaux de Troie. - BackDoor.IRC.NgrBot.42

Trojan assez répandu qui est connu des spécialistes de la sécurité depuis 2011. Les programmes malveillants de cette famille communiquent avec un serveur de gestion distant via le protocole IRC (Internet Relay Chat) et peuvent exécuter des commandes à distance sur les ordinateurs contaminés.

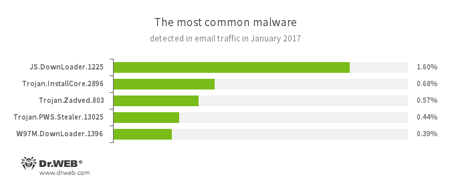

Logiciels malveillants détectés dans le trafic email

- JS.DownLoader

Famille de scripts malveillants écrits en JavaScript. Ils téléchargent et installent sur l'ordinateur d’autres logiciels malveillants. - Trojan.InstallCore

Représentant de la famille des programmes-installateurs d'applications indésirables et malveillantes. - Trojan.Zadved

Plugs-in conçus pour remplacer les résultats des moteurs de recherche, afficher de fausses fenêtres pop-up de réseaux sociaux. De plus, ils peuvent remplacer les messages publicitaires affichés sur différents sites. - Trojan.PWS.Stealer

Famille de Trojans conçus pour voler des mots de passe et d'autres données confidentielles. - W97M.DownLoader

Famille des Trojans Downloaders qui exploitent les vulnérabilités des applications Office. Ils sont conçus pour télécharger sur l'ordinateur infecté d'autres logiciels malveillants.

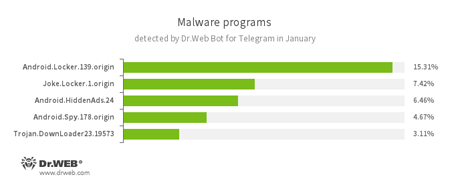

D’après les données du bot Dr.Web pour Telegram

- Android.Locker.139.origin

Représentant de la famille des Trojans ciblant Android et conçus pour extorquer de l’argent. Les différentes modifications de ce malware peuvent afficher un message indiquant à l’utilisateur qu’il a enfreint la loi et bloquer l'appareil mobile. Pour débloquer l'appareil, les malwares demandent une rançon. - Joke.Locker.1.origin

Programme-canular ciblant Android qui bloque l’écran de l'appareil mobile et affiche l’image de " l'écran bleu de la mort " sous Windows (BSOD, Blue Screen of Death). - Android.HiddenAds.24

Trojan conçu pour afficher des publicités. - Android.Spy.178.origin

Représentant de la famille des Trojans ciblant Windows qui sont capables de voler des informations confidentielles, y compris les mots de passe. - Trojan.DownLoader

Famille de Trojans conçus pour télécharger d'autres logiciels malveillants sur l'ordinateur infecté.

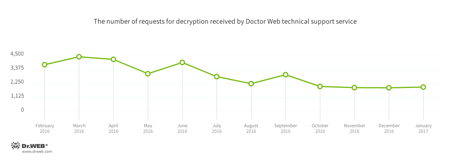

Trojans Encoders

Au mois de janvier, le Support technique de Doctor Web a reçu de nombreuses requêtes d’utilisateurs touchés par les modifications suivantes de Trojans Encoders:

- Trojan.Encoder.858 — 36.71% des demandes;

- Trojan.Encoder.3953 — 5.00% des demandes;

- Trojan.Encoder.567 — 3.97% des demandes;

- Trojan.Encoder.761 — 3.33% des demandes;

- Trojan.Encoder.3976 — 2.88% des demandes.

Dr.Web Security Space 11.0 pour Windows

protège contre les Trojans Encoders

Cette fonctionnalité n’est pas disponible dans Dr.Web Antivirus pour Windows

| Prévention de la perte de données | |

|---|---|

|  |

En janvier 2017, la base de sites non recommandés par Dr.Web s’est enrichie de 223 127 adresses Internet.

| Décembre 2016 | Janvier 2017 | Evolution |

|---|---|---|

| + 226 744 | + 223 127 | -1.59% |

Menaces ciblant Linux

La propagation massive de programmes malveillants ciblant les OS de la famille Linux n'est pas un phénomène très fréquent, mais il a été enregistré par les experts de Doctor Web en janvier 2017. Il s'agit du Trojan Linux.Proxy.10 destiné à lancer sur les dispositifs contaminés le serveur proxy SOCKS5. Ces dispositifs compromis sont utilisés par les pirates pour assurer leur propre anonymat sur Internet. Selon les informations se trouvant à la disposition des experts de Doctor Web, vers le 24 janvier 2017, le nombre d'appareils Linux infectés était de plusieurs milliers.

Linux.Proxy.10 est propagé en s'authentifiant sur les ordinateurs vulnérables ayant des combinaisons de logins et mots de passe correspondantes : normalement, les utilisateurs disposant de telles données d'authentification sont créés dans le système par d'autres Trojans ciblant Linux (ou ils sont installés sur le périphérique par défaut). Cela signifie que Linux.Proxy.10 attaque principalement les dispositifs qui sont déjà infectés par d'autres logiciels malveillants. Pour plus d'infos sur cette menace, vous pouvez lire cet article.

Au mois de janvier, un nouveau représentant de la famille des programmes malveillants Linux.Lady — Linux.Lady.4 a également été détecté. Dans cette version du Trojan, les auteurs ont supprimé la fonction de téléchargement et de lancement de l'utilitaire d'extraction (mining) de crypto-monnaie, ils ont ajouté une option permettant d'effectuer des attaques sur les stockages de données réseau Redis. De plus, ce Trojan s'est enrichi d'un module supplémentaire qui est capable de communiquer avec les serveurs distants en utilisant la technologie RPC (Remote Procedure Call), de leur envoyer des informations sur le système infecté et d'exécuter les commandes shell.

Logiciels malveillants et indésirables ciblant les appareils mobiles

Dans le premier mois de 2017, les spécialistes de Doctor Web ont détecté le Trojan Android.Skyfin.1.origin qui s'est introduit dans le processus actif de l'application Play Store et téléchargeait de manière discrète des applications depuis le catalogue, ce qui augmentait leur popularité artificiellement. Plus tard, les analystes ont identifié le Trojan bancaire ciblant Android Android.BankBot.149.origin dont le code source a été publié par les pirates sur Internet. Un autre Trojan bancaire ciblant Android et détecté au mois de janvier et a reçu le nom de Android.BankBot.140.origin. Il se propageait sous couvert du jeu Super Mario Run. Ce dernier n’étant pas encore disponible pour les appareils Android, les pirates comptaient sans doute sur la naïveté de certains utilisateurs pour la télécharger. Le mois dernier a également été marqué par la détection du malware Android.Locker.387.origin sur Google Play qui bloquait des Smartphones et tablettes.

Les événements les plus importants du mois de janvier sont :

- détection du Trojan ciblant Android qui s'intégrait dans le processus en cours de l'application Play Store et téléchargeait de manière invisible pour l'utilisateur des applications depuis le market.

- propagation de Trojans bancaires ;

- apparition d'un Trojan extorqueur sur Google Play.

Pour plus d'infos sur les menaces ayant ciblé les appareils mobiles en janvier, consultez notre rapport.

En savoir plus avec Dr.Web

Statistiques virales Bibliothèque de descriptions virales Tous les rapports viraux

[% END %]