Le 28 avril 2017

Dans les menaces détectées au mois d’avril 2017, un Trojan ciblant Android destiné à effectuer du cyber espionnage, de nouveaux Trojans bancaires placés sur Google Play, un malware intégré à des logiciels de visionnage de vidéos sur Internet ainsi qu’à une application lampe torche.

Les tendances principales en avril

- La détection d’un spyware ciblant Android

- Le placement d’un Trojan bancaire sur Google Play

La menace mobile du mois

Android.Chrysaor.1.origin, un logiciel espion destiné à voler des communications dans les applications telles que Skype, Viber, WhatsApp et d’autres. Le malware est capable de subtiliser l’historique du navigateur web, les SMS et d’autres données personnelles, de même que de suivre l’utilisation du clavier d’un appareil mobile et d’intercepter les données entrées, de faire des captures d’écran et des écoutes de l’environnement du mobile via des réponses masquées aux appels passés par les cybercriminels.

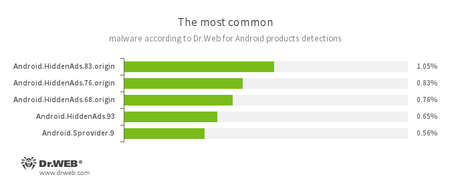

D’après les statistiques recueillies par Dr.Web pour Android

-

- Android.HiddenAds.83.origin

- Android.HiddenAds.76.origin

- Android.HiddenAds.68.origin

- Android.HiddenAds.93

- Trojans destinés à afficher des publicités non sollicitées sur les appareils mobiles. Ils sont distribués sous couvert d’applis populaires par d’autres malwares qui, parfois, les installent dans le répertoire système de façon masquée.

- Android.Sprovider.9

- Malware destiné à afficher des publicités dans la barre d’état et à télécharger et installer d’autres applications, y compris des applis malveillantes.

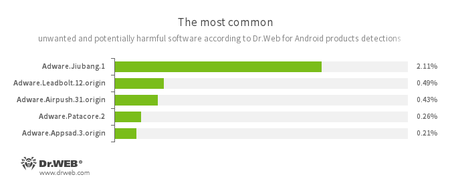

-

- Adware.Jiubang.1

- Adware.Leadbolt.12.origin

- Adware.Airpush.31.origin

- Adware.Patacore.2

- Adware.Appsad.3.origin

- Modules de logiciels indésirables intégrés à des applications Android et destinés à afficher des publicités intempestives sur les mobiles.

Trojans bancaires

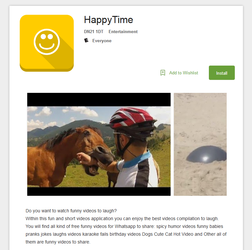

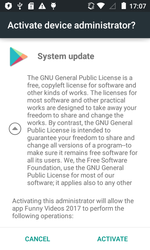

Au mois d’Avril 2017, de nouveaux malwares bancaires ciblant Android ont été détectés sur Google Play. Android.BankBot.179.origin était masqué dans les applis Funny Videos et HappyTime, qui proposent des vidéos comiques. Ce malware est une version modifiée d’un autre Trojan bancaire décrit par Doctor Web dans cet article Il se fonde sur des codes sources publiés par les cybercriminels et mis en libre accès.

Android.BankBot.179.origin reçoit d’un serveur C&C un fichier de configuration avec une liste d’applications bancaires dont il peut suivre l’utilisation. Après le lancement d’une de ces applications, le Trojan affiche une fausse fenêtre d’authentification demandant à l’utilisateur d’entrer ses identifiants. Si l’utilisateur va sur Google Play, le malware affiche un formulaire de paiement de service frauduleux et requiert les éléments de la carte bancaire. De plus, le Trojan suit les SMS entrants et intercepte les codes de confirmation envoyés par les banques.

Les caractéristiques d’Android.BankBot.179.origin:

- Il a été créé sur la base du code source d’un autre Trojan bancaire, publié par les cybercriminels ;

- Il est diffusé via Google Play ;

- Il est embarqué dans un player de vidéos ;

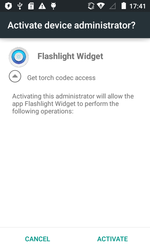

- Il demande les privilèges administrateur pour rendre sa suppression du système plus difficile ;

- Il peut attaquer des centaines d’applis bancaires et d’autres logiciels – les cybercriminels n’ayant qu’à mettre à jour son fichier de configuration.

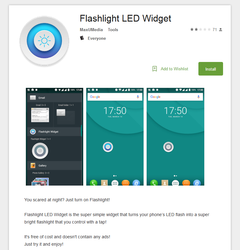

Android.BankBot.180.origin est embarqué dans l’application lampe torche Flashlight LED Widget. Une fois lancé, le malware supprime son icône de l’écran d’accueil et demande les privilèges administrateur sur le mobile. Par la suite, l’utilisation de l’appli est contrôlée via le widget du malware.

Le Trojan suit le lancement d’applis bancaires et affiche une fausse fenêtre par-dessus celle des applis pour l’entrée des identifiants. De la même façon qu’Android.BankBot.179.origin, l’application malveillante essaie de voler les données de la carte bancaire de l’utilisateur en affichant un formulaire frauduleux au lancement de Google Play.

Les malwares bancaires font partie des programmes les plus dangereux parce que leur objectif est de voler de l’argent. Le fait que certains Trojans parviennent à se placer sur Google Play reste une problématique préoccupante. Google Play est considéré comme la source la plus fiable d’applications pour Android et les utilisateurs sont donc moins méfiants lorsqu’ils téléchargent des logiciels sur ce catalogue. Pour protéger vos appareils mobiles des malwares bancaires et autres logiciels malveillants, nous vous recommandons d’installer Dr.Web pour Android.