Doctor Web : rapport viral du mois d'octobre 2017

le 27 octobre 2017

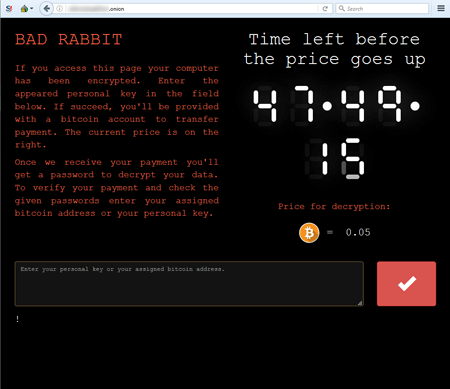

Le mois d'octobre 2017 aura été marqué par l'apparition d'un nouveau ver-ransomware qui a reçu le nom de Trojan.BadRabbit. La propagation de ce Trojan a commencé le 24 octobre, l'attaque visant principalement des ordinateurs en Russie et en Ukraine.

En octobre, les analystes de Doctor Web ont également examiné une backdoor écrite en Python et capable de voler des informations sur les navigateurs les plus populaires, d’enregistrer les frappes clavier, de télécharger et enregistrer des fichiers sur un ordinateur contaminé, ainsi que d'exécuter un certain nombre d'autres fonctions malveillantes.

Enfin, les experts ont étudié une nouvelle version d'un Trojan ciblant Linux et qui est capable de contaminer les dispositifs intelligents.

Les tendances principales du mois d'octobre

- Propagation du nouveau ver-ransomware BadRabbit

- Apparition d'un backdoor écrit en Python

- Détection d'un nouveau Trojan ciblant les objets IoT fonctionnant sous Linux

Menace du mois

Tout comme ses prédécesseurs, le malware Trojan.BadRabbit représente un vers capable de se propager lui-même, sans intervention de l'utilisateur et qui comprend plusieurs composants : un dropper, un chiffreur-déchiffreur et le ver-encoder. Une partie du code de ce malware a été copiée de celui du Trojan.Encoder.12544, également connu sous le nom de NotPetya. Au lancement, l'encoder vérifie la présence du fichier C:\Windows\cscc.dat et, s'il le trouve, cesse de fonctionner (c'est pourquoi la création du fichier cscc.dat dans le dossier C:\Windows peut prévenir les effets nocifs du lancement de ce cheval de Troie).

Certains chercheurs pensent qu'un certain nombre de sites web compromis ont constitué la source de la contamination par le Trojan.BadRabbit, un scénario malveillant écrit en JavaScript a été intégré à leur code HTML. Le ransomware chiffre les fichiers ayant les extensions : 3ds, .7z, .accdb, .ai, asm, .asp, .aspx, .avhd. retour, .bak,. bmp,., brw, .cab, .cc, .cer, cfg, .cpp, .crt, .cs, ctl. cxx, .dbf, .der, .dib, disque, djvu, .doc, .docx, dwg, .eml, fdb, .gz,. h. hdd. hpp, hxx.,. .iso, java, .jfif, .jpe, .jpeg, .jpg, .js,. kdbx. clé, mail, .mdb, .msg, .nrg, .odc, .odf, .odg,. odi. odm, .odp, .ods, .odt, ora, .ost. ovules. ovf, .P12, .p7b, .p7c, .pdf, pem, .pfx, .php, .pmf, .png, .ppt, .pptx, .ps1, .pst, pvi, .py, .pyc, .pyw, qcow, qcow2... , .rar, rb, .rtf, scm, .sln, .sql, .tar,. tib, .tif, .tiff, .vb, vbox, .vbs, vcb, .vdi. vfd, .vhd,. .vhdx,. vmc .vmdk. vmsd. vmx. vmtm,. vsdx,. vsv. travail, .xls, .xlsx, .xml, xvd, .zip. Après le chiffrement des données, un message exigeant une rançon en Bitcoin s’affiche sur l'écran de la machine contaminée et sur le site des pirates sur TOR, la victime étant invitée à effectuer son paiement dans les 48 heures. A l'expiration de ce délai, le montant de la rançon augmente.

Actuellement, l'étude de Trojan.BadRabbit se poursuit, cependant, Dr.Web Antivirus détecte et supprime ce programme malveillant avec succès. De plus, l'analyse du Trojan a montré qu'il vérifie la présence des antivirus Dr.Web et McAfee dans le système. Si'il détecte notre produit, Trojan.BadRabbit saute la première étape de chiffrement en mode utilisateur, mais tente d'exécuter un chiffrement complet du disque après le redémarrage de l'OS. Cette fonction est bloquée par l'antivirus Dr.Web de sorte que les utilisateurs de Dr.Web Antivirus en version 9.1 et plus récentes ou de Dr.Web KATANA sont protégés contre le malware à condition qu'ils n’aient pas modifié les paramètres de la protection préventive et qu'il ne l’aient pas désactivée.

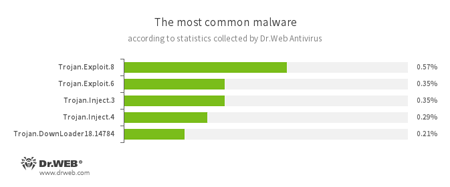

Selon les statistiques de Dr.Web Antivirus

- Trojan.Exploit

- Détection à l'aide de la technologie heuristique des exploits utilisant des vulnérabilités pour compromettre des applications légitimes.

- Trojan.Inject

- Famille de logiciels malveillants qui introduisent un code malveillant dans les processus d'autres programmes.

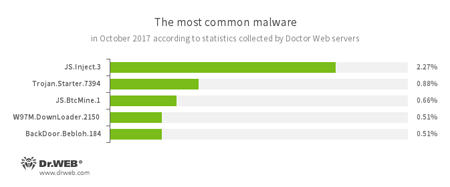

Données des serveurs de statistiques de Doctor Web

- JS.Inject.3

- Famille de scripts malveillants écrits en JavaScript. Ils intègrent un script malveillant dans le code HTML des pages web.

- Trojan.Starter.7394

- Son objectif principal consiste à lancer dans le système contaminé un fichier exécutable avec un jeu spécifique de fonctions malveillantes.

- JS.BtcMine.1

- Scénario en JavaScript, conçu pour extraire de la crypto-monnaie de manière cachée.

- W97M.DownLoader

- Famille de Trojans Downloader qui exploitent les vulnérabilités des applications Office. Ils sont conçus pour télécharger d'autres logiciels malveillants sur l'ordinateur infecté.

- BackDoor.Bebloh.184

- Représentant de la famille des Trojans bancaires. Cette application représente une menace pour les utilisateurs de systèmes de e-banking car il permet aux malfaiteurs de voler les informations que l’utilisateur entre dans les formulaires sur les sites de certaines banques, en interceptant le contenu des champs des navigateurs Internet.

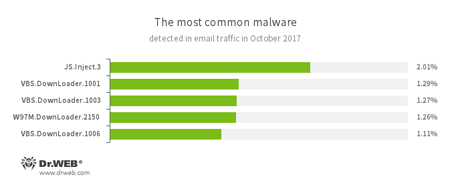

Statistiques relatives aux programmes malveillants détectés dans le trafic email

- JS.Inject.3

- Famille de scripts malveillants écrits en JavaScript. Ils intègrent un script malveillant dans le code HTML des pages web.

- VBS.DownLoader

- Famille de scripts malveillants écrits en VBScript. Ils téléchargent et installent sur l'ordinateur d’autres logiciels malveillants.

- W97M.DownLoader

- Famille de Trojans Downloader qui exploitent les vulnérabilités des applications Office. Ils sont conçus pour télécharger d'autres logiciels malveillants sur l'ordinateur infecté.

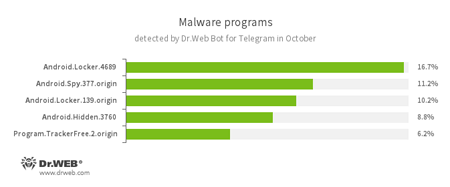

D’après les données du bot Dr.Web pour Telegram

- Android.Locker

- Famille de Trojans ciblant Android et conçus pour extorquer de l'argent. Ce malware affiche un message indiquant à l’utilisateur qu’il a enfreint la loi et que son appareil mobile est bloqué. Pour débloquer l'appareil, les malwares demandent une rançon.

- Android.Spy.337.origin

- Représentant de la famille des Trojans ciblant Android et capables de voler des informations confidentielles, y compris les mots de passe.

- Android.Hidden

- Famille de Trojans ciblant Android et qui sont capables de masquer leur icône qui doit être affichée dans la liste des applications installées.

- Program.TrackerFree.2.origin

- Détection de l'application conçue pour surveiller les enfants, Mobile Tracker Free.

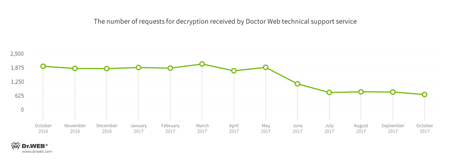

Ransomwares à chiffrement

Au mois d'octobre, le Support technique de Doctor Web a reçu de nombreuses requêtes d’utilisateurs touchés par les modifications suivantes de Trojans Encoders :

- Trojan.Encoder.3953 — 17,26% des demandes ;

- Trojan.Encoder.858 — 16,67% des demandes ;

- Trojan.Encoder.13671 — 5,51% des demandes ;

- Trojan.Encoder.2667 — 4,02% des demandes ;

- Trojan.Encoder.567 — 2,38% des demandes ;

- Trojan.Encoder.3976 — 2,23% des demandes.

Dr.Web Security Space 11.0 pour Windows protège contre les ransomwares

Sites dangereux

Au cours du mois d'octobre 2017, la base de sites non recommandés par Dr.Web s’est enrichie de 256 429 adresses Internet.

| Septembre 2017 | Octobre 2017 | Evolution |

|---|---|---|

| + 298 324 | + 256 429 | -14,0% |

Programmes malveillants ciblant Linux

Au mois d'octobre, les analystes de Doctor Web ont examiné un Trojan capable de contaminer des périphériques " intelligents " fonctionnant sous Linux. Ce programme malveillant a reçu le nom de Linux.IotReapper. Ceci est une modification de Linux.Mirai. connu depuis longtemps. Au lieu de chercher des noms d'utilisateur et des mots de passe à l'aide d'un dictionnaire (force brute), Linux.IotReapper lance des exploits et vérifie le résultat de leur exécution. Ensuite, le Trojan attend des commandes provenant du serveur de gestion. Il peut télécharger et exécuter différentes applications sur un périphérique infecté, le Trojan contient deux modules : un interpréteur Lua et un serveur s’exécutant sur le port 8888, qui peut également exécuter diverses commandes. Dr.Web Antivirus pour Linux détecte avec succès le Trojan Linux.IotReapper.

Autres événements dans le domaine de la sécurité

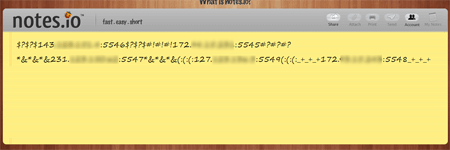

A la mi-octobre, les bases virales Dr.Web ont été complétées par l'entrée Python.BackDoor.33 utilisée pour détecter le backdoor écrit en langage Python. Ce malware a la capacité de se propager lui-même. Après son installation sur un dispositif infecté, après le redémarrage de l'appareil, Python.BackDoor.33 tente de contaminer tous les lecteurs connectés ayant des noms allant de C à Z. Puis le Trojan détermine l'adresse IP et le port disponible du serveur de gestion, en envoyant sa requête vers plusieurs serveurs sur Internet, dont pastebin.com, docs.google.com et notes.io. La valeur qu'il reçoit à le format suivant :

Sous certaines conditions, Python.BackDoor.33 télécharge du serveur de contrôle et lance sur un dispositif contaminé un script écrit en Python qui est doté de fonctions permettant de voler des mots de passe, d'intercepter des frappes clavier (keylogger) et d'exécuter des commandes à distance (backdoor). Ce script permet d’effectuer les actions suivantes sur l’ordinateur infecté :

- voler des informations depuis les navigateurs Chrome, Opera, Yandex, Amigo, Torch, Spark,

- enregistrer les frappes clavier et faire des captures d’écran,

- télécharger des modules supplémentaires en Python et les exécuter,

- télécharger des fichiers et les enregistrer sur un support de l'appareil contaminé,

- recevoir le contenu d'un dossier indiqué,

- se déplacer entre les dossiers,

- demander des informations sur l'OS.

Pour plus d’informations sur Python.BackDoor.33, consultez notre article.

Logiciels malveillants et indésirables ciblant les appareils mobiles

En octobre, les médias ont rapporté l'apparition d'un Trojan détecté par Dr.Web comme Android.Banker.184.origin. Ce programme malveillant connu des analystes de Doctor Web depuis le mois d'août 2017 modifie le code PIN de déverrouillage de l'écran des Smartphones et tablettes contaminés, il chiffre les fichiers et demande une rançon pour rétablir le fonctionnement des appareils touchés. A part cela, le mois dernier, le Trojan Android.SockBot.5 a été détecté sur Google Play, il permet aux criminels d'utiliser les appareils mobiles comme des serveurs proxy.

Les événements les plus importants du mois sont :

- La propagation d’un ransomware modifiant le code PIN de déverrouillage de l'écran des appareils Android et chiffrant les fichier,

- La détection, sur Google Play, d’un Trojan transformant les appareils Android contaminés en serveurs proxy.

Pour plus d'infos sur les menaces ayant ciblées les appareils mobiles en octobre, consultez notre rapport.