Doctor Web : aperçu de l'activité virale de l'année 2017

le 29 décembre 2017

Du point de vue de la sécurité informatique, l'année 2017 aura été marquée par les attaques des vers-ransomwares à chiffrement WannaCry, NotPetya et BadRabbit, ainsi que par l'apparition d'un nombre important de Trojans ciblant Linux et notamment l’Internet des objets. De plus, cette année a été marquée par la diffusion sur de nombreux sites de scripts malveillants utilisés pour le mining, pour l'extraction de crypto-monnaie.

Au printemps 2017, les analystes de Doctor Web ont examiné une nouvelle backdoor ciblant MacOS, considéré comme l’un des rares programmes malveillants ciblant le système d'exploitation d'Apple ajouté aux bases virales cette année. De nouveaux Trojans bancaires ont vu le jour, comme le Trojan.PWS.Sphinx.2 examiné par les analystes de Doctor Web en février, et le Trojan.Gozi.64 analysé au mois de novembre 2017.

2017 a vu une certaine augmentation de la fraude sur Internet. Doctor Web a mis en lumière à plusieurs reprises de nouveaux schémas utilisés par les malfaiteurs pour tromper les internautes. Au mois de décembre, par exemple, environ 500 pages Web frauduleuses ont été créées. Dans leurs mailings de spam, les cybercriminels essayaient de se faire passer pour des employés des sociétés Yandex et RU-Center, ils ont également inventé un schéma frauduleux consistant à demander à une victime potentielle son numéro d’assurance individuelle (SNILS) sous prétexte d'un paiement à faire. Au mois de juillet 2017, le Portail Commun des Services d'Etat de la Russie a été compromis par un code potentiellement dangereux intégré à ses pages web. L'administration du site a éliminé cette vulnérabilité.

Du côté d’Android, l'année 2017 a également été assez mouvementée. En été, les analystes ont examiné un Trojan bancaire multi-fonctionnel, qui prenait le contrôle de l'appareil et volait des informations confidentielles. Un peu plus tard, un jeu téléchargé par plus d'un million d'utilisateurs sur Google Play embarquait un Trojan downloader. Au cours de l’année, les analystes de Doctor Web ont détecté des Trojans installés dans le firmware des appareils mobiles ainsi que beaucoup d'autres programmes malveillants et potentiellement dangereux pour cet OS.

Les tendances principales de l'année 2017

- Apparition de vers-ransomwares à chiffrement capables de se propager sans intervention des utilisateurs,

- Nombre croissant de Trojans Linux ciblant « l'Internet des objets » ;

- Propagation de programmes malveillants ciblant la plateforme mobile Android.

Les événements les plus intéressants de 2017

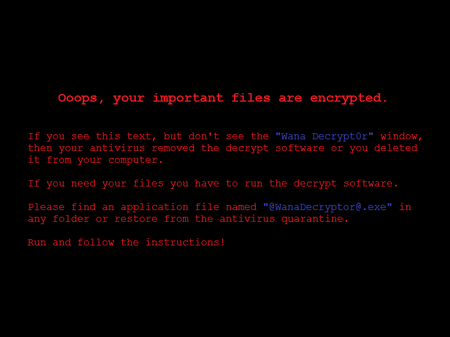

Les Trojans encoders qui chiffrent des fichiers et demandent une rançon pour les restaurer ont été diffusés soit sous couvert d’utilitaires soit via des mailing malveillants. Dans ce cas, les pirates mettaient dans leurs messages un petit Trojan downloader à la place d'un ransomware, de sorte que lors de l’ouverture de la pièce jointe, ce Trojan téléchargeait et lançait le ransomware. En même temps, les vers capables de se propager via le réseau n'ont pas été utilisés auparavant pour chiffrer des fichiers, ils avaient d'autres fonctions malveillantes, les analystes de Doctor Web ont examiné un représentant de ces malwares au début de l'année dernière. Le premier ransomware à chiffrement qui combinait les fonctinnalités d'un encoder et d'un ver réseau est le Trojan.Encoder.11432 connu sous le nom de WannaCry.

La propagation de ce malware a commencé le 12 mai 2017. Pour contaminer des ordinateurs, le ver utilisait une vulnérabilité dans le protocole SMB (MS17-10). Ainsi, non seulement les hôtes du réseau local étaient exposés au risque mais également des ordinateurs sur Internet ayant des adresses IP aléatoires. Le ver se composait de plusieurs composants.

Trojan.Encoder.11432 chiffrait des fichiers en utilisant différentes clés, de même pour le déchiffrement, par conséquent, aucune garantie de récupération réussie des données endommagées par ce ransomware, même si la victime payait la rançon, n’existe.Il convient de noter que ces fichiers choisis de manière aléatoire ont été cryptés à l’aide d’une autre clé complètement différente, ainsi, leur restauration ne pouvant pas garantir la récupération d'autres données touchées. Les résultats de l’étude de ce ransomware ont été publiés sur notre site au mois de mai 2017.

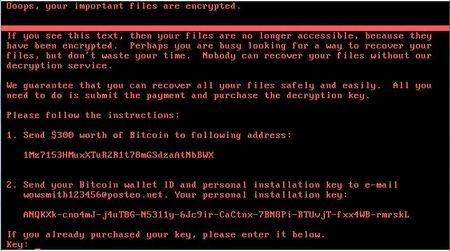

Un peu plus tard, une autre épidémie liée à un ver- ransomware connu sous les noms de NotPetya, Petya.A, ExPetya et WannaCry-2 ( le malware a reçu ce nom car il ressemblait à première vue au Trojan Petya — Trojan.Ransom.369). Un peu plus tard, une autre épidémie liée à un ver- ransomware connu sous les noms de NotPetya, Petya.A, ExPetya et WannaCry-2 ( le malware a reçu ce nom car il ressemblait à première vue au Trojan Petya — Trojan.Encoder.12544.

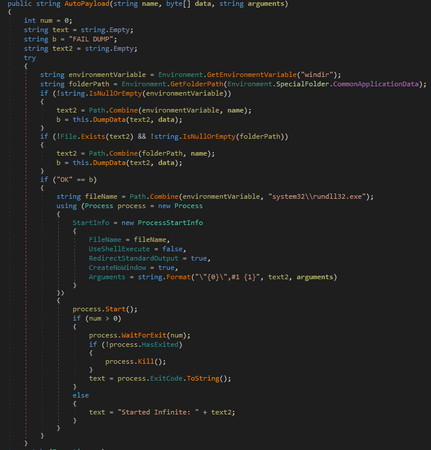

Tout comme son prédécesseur WannaCry, le ver-ransomware Trojan.Encoder.12544 exploitait pour sa propagation une vulnérabilité dans le protocole SMB, cependant, dans ce cas, on a pu rapidement identifier la source de propagation du malware. Il s’agissait du module de mise à jour du logiciel de comptabilité M.E.Doc utilisé en Ukraine. Ceci explique le fait que des utilisateurs et des établissements ukrainiens aient été parmi les premères victimes du Trojan.Encoder.12544. Les analystes de Doctor Web ont examiné le programme M.E.Doc et constaté que l'un de ses composants comporte un backdoor capable de collecter des noms d'utilisateurs et des mots de passe pour les serveurs de messagerie, de télécharger et lancer sur un ordinateur n'importe quelle application, d'exécuter toute commande ainsi que de transmettre des fichiers de l'ordinateur vers un serveur distant. Ce backdoor a été utilisé par NotPetya et plus tôt par un autre ransomware.

L'étude du Trojan.Encoder.12544 a montré que ce malware ne prévoyait au départ aucune possibilité de restaurer les fichiers corrompus. En même temps, il possédait un large éventail de fonctions malveillantes. Pour intercepter les comptes d'utilisateur Windows, il utilisait les utilitaires Mimikatz, et à l'aide de ces informations (ainsi qu'en utilisant d'autres moyens), il se propageait via le réseau local. Pour infecter les ordinateurs auxquels il avait obtenu l'accès, Trojan.Encoder.12544 utilisait un utilitaire de gestion de l'ordinateur à distance PsExec, ou l'utilitaire de console standard destiné à lancer les objets Wmic.exe. En outre, ce ransomware endommageait l’enregistrement d’amorçage du disque C : (Volume Boot Record, VBR) et il remplaçait l'enregistrement d'amorçage original de Windows (MBR) par son propre enregistrement, en chiffrant le MBR original et en le déplaçant dans un autre secteur du disque.

En juin, Doctor Web a publié une étude détaillée du ver-ransomware Trojan.Encoder.12544.

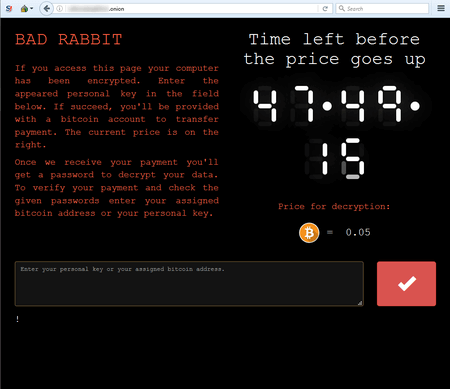

Au mois d'octobre 2017, la propagation d'un autre ver-encoder ayant reçu le nom de Trojan.BadRabbit était détectée. Des échantillons connus du Trojan ont été diffusés sous la forme d’un programme portant l’icône de l'’installateur Adobe Flash. L'architecture de BadRabbit ressemblait à celle de ses prédécesseurs : il comprenait plusieurs composants : un injecteur, un encoder et un ver réseau, un déchiffreur embarqué. Une partie de son code avait été copiée du Trojan.Encoder.12544. Cependant, ce ransomware avaint une caractéristique particulière : au démarrage, il vérifiait la présence de deux antivirus sur l'ordinateur attaqué : Dr.Web et McAfee. Dans le cas où l'un des deux était présent, il sautait la première étape du chiffrement, sans doute pour éviter d'être détecté.

Pour plus d'infos sur cette menace, vous pouvez lire l'article publié sur le site de Doctor Web.

Situation virale

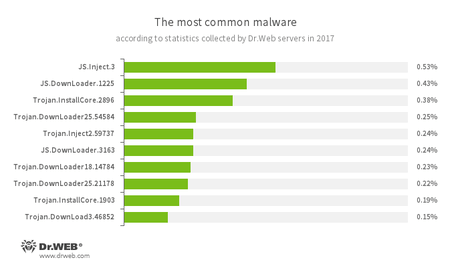

Selon les données collectées à l'aide des serveurs de statistiques de Doctor Web, ce sont le plus souvent des scripts malveillants et des programmes conçus pour télécharger des Trojans qui ont été détectés en 2017, ainsi que des programmes malveillants destinés à installer d'autres applications dangereuses ou indésirables. Par rapport à l'année dernière, les Trojans publicitaires ne figurent presque pas dans les statistiques.

- JS.Inject

- Famille de scripts malveillants écrits en JavaScript. Ils intègrent un script malveillant dans le code HTML des pages web.

- JS.DownLoader

- Famille de scripts malveillants écrits en JavaScript. Ils intègrent un script malveillant dans le code HTML des pages web.

- Trojan.InstallCore

- Famille de programmes-installateurs d'applications indésirables et malveillantes.

- Trojan.DownLoader

- Famille de Trojans conçus pour télécharger d'autres logiciels malveillants sur l'ordinateur infecté.

- Trojan.Inject

- Famille de logiciels malveillants qui intègrent un code malveillant aux processus d'autres programmes.

- Trojan.DownLoad

- Famille de Trojans conçus pour télécharger d'autres logiciels malveillants sur l'ordinateur infecté.

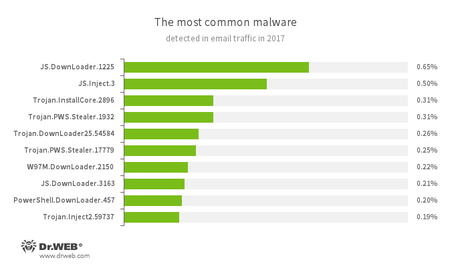

Une tendance similaire est observée dans l'analyse du trafic e-mail, mais dans ce cas, à part les downloaders, on voit des Trojans conçus pour dérober des mots de passe et autres informations confidentielles.

- JS.DownLoader

- Famille de scripts malveillants écrits en JavaScript. Ils téléchargent et installent d’autres logiciels malveillants.

- JS.Inject

- Famille de scripts malveillants écrits en JavaScript. Ils intègrent un script malveillant dans le code HTML des pages web.

- Trojan.InstallCore

- Famille de programmes-installateurs d'applications indésirables et malveillantes.

- Trojan.PWS.Stealer

- Famille de Trojans conçus pour voler des mots de passe et d'autres données confidentielles.

- Trojan.DownLoader

- Famille de Trojans conçus pour télécharger d'autres logiciels malveillants sur l'ordinateur infecté.

- W97M.DownLoader

- Famille de Trojans Downloader qui exploitent les vulnérabilités des applications Office. Ils sont conçus pour télécharger d'autres logiciels malveillants sur l'ordinateur infecté.

- PowerShell.DownLoader

- Famille de fichiers malveillants écrits en PowerShell. Ils téléchargent et installent sur l'ordinateur d’autres logiciels malveillants.

- Trojan.Inject

- Famille de logiciels malveillants qui intègrent un code malveillant aux processus d'autres programmes.

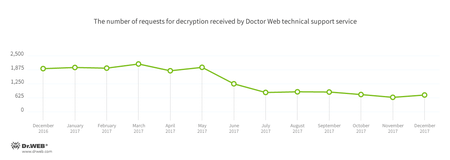

Trojans Encoders

L'année 2017 peut être considérée comme l'année des vers-ransomwares à chiffrement car c'est en 2017 que les ransomwares à chiffrement ont appris à se propager via le réseau sans aucune intervention des utilisateurs et qu’ils ont provoqué plusieurs épidémies. Au cours des 12 mois écoulés, le support technique de Doctor Web a reçu des requêtes de plus de 18 500 victimes de Trojans Encoders. A partir du mois de mai, le nombre de requête a commencé à diminuer et à la fin de l'année, il était divisé par deux.

Selon les statistiques, le malware qui pénétrait le plus souvent dans les ordinateurs est le Trojan.Encoder.858, en seconde place apparaît le Trojan.Encoder.3953, suivi par le Trojan.Encoder.567.

Les modifications des Trojans encoders les plus répandues en 2017 :

- Trojan.Encoder.858 — 26,55% des demandes ;

- Trojan.Encoder.3953 — 6,03% des demandes ;

- Trojan.Encoder.567 — 3,71% des demandes ;

- Trojan.Encoder.761 — 1,79% des demandes ;

- Trojan.Encoder.3976 — 1,07% des demandes.

Dr.Web Security Space 11.0 pour Windows protège contre les ransomwares

Menaces ciblant Linux

Au cours des 12 derniers mois, beaucoup de Trojans ciblant Linux ont été détectés. Les criminels ont créé de nouvelles versions d’applications dangereuses pour les architectures suivantes : x86, ARM, MIPS, MIPSEL, PowerPC, SuperH, Motorola 68000, SPARC, ainsi que pour une très large gamme d'appareils « intelligents ». Parmi eux - tous les types de routeurs, boîtiers décodeurs, lecteurs réseau, etc. Cet intérêt peut être expliqué par le fait que de nombreux utilisateurs de ces équipements ne pensent pas à la nécessité de modifier les données d'authentification administrateur définies par défaut, ce qui facilite la tâche des criminels.

Dès Janvier 2017, les analystes de Doctor Web ont détecté plusieurs milliers de dispositifs infectés par le Trojan Linux.Proxy.10. Ce programme malveillant est conçu pour lancer sur l'appareil infecté un serveur proxy SOCKS5 via lequel les attaquants peuvent assurer leur anonymat sur le Web. Un mois plus tard, on a détecté le Trojan.Mirai.1 qui est un Trojan Windows capable d'infecter les appareils fonctionnant sous Linux.

Au mois de mai, les spécialistes de Docctor Web ont examiné une nouvelle modification d'un Trojan à plusieurs composants ciblant Linux et appartenant à la famille Linux.LuaBot. Linux.LuaBot représente un ensemble de 31 scripts Lua et de deux modules supplémentaires exerçant chacun leur propre fonction. Le Trojan est capable de contaminer les appareils ayant les architectures Intel x 86 (et Intel x86_64), MIPS, MIPSEL, Power PC, ARM, SH4, SPARC, M68k. Il peut donc toucher également une large gamme de routeurs, consoles TV, stockages réseau, caméras IP et autres périphériques " intelligents ".

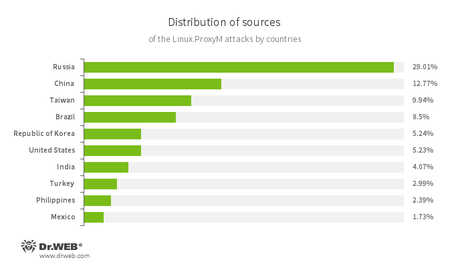

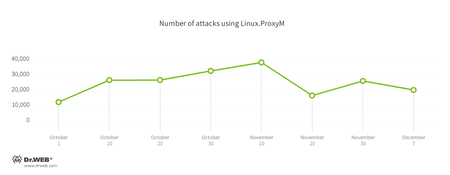

En juillet, les bases de données virales Dr.Web ont été complétées par une entrée pour le Trojan Linux.MulDrop.14 qui installait sur l'appareil infecté une application permettant d'extraire de la crypto-monnaie. En même temps, les analystes ont étudié le programme malveillant Linux.ProxyM qui lançait sur le dispositif contaminé un serveur proxy. Des attaques utilisant ce Trojan ont été enregistrées depuis le mois de février 2017, atteignant un pic dans la deuxième quinzaine de mai. La majorité des sources d'attaque étaient situées en Russie, la Chine occupant la deuxième place et Taïwan la troisième.

Les pirates ont commencé à utiliser Linux.ProxyM pour envoyer des emails de spam et de phishing, en particulier au nom du service DocuSign, conçu pour fonctionner avec des documents électroniques. Les experts de Doctor Web ont pu constater que les cybercriminels avaient envoyé environ 400 messages spams par jour depuis chaque appareil infecté. En automne 2017, les pirates ont trouvé trouvé Linux.ProxyM une autre utilisation : ils ont commencé à pirater des sites en utilisant ce Trojan. Plusieurs techniques de piratage ont été appliquées : les injections SQL (implantation d''un code malveillant SQL dans une requête adressée à la base de données d'un site), XSS (Cross-Site Scripting) qui est une méthode d'attaque consistant à ajouter à une page un script malveillant qui est exécuté sur l'ordinateur lors de l'ouverture de ladite page, et Local File Inclusion (LFI) qui est une méthode permettant de lire à distance les fichiers se trouvant sur le serveur attaqué. L'évolution du nombre d'attaques effectuées avec ce Trojan est représentée sur l'illustration ci-dessous.

Egalement en novembre, un nouveau backdoor ciblant Linux a été détecté et a reçu le nom de Linux.BackDoor.Hook.1. Le Trojan peut télécharger les fichiers indiqués dans une commande reçue des pirates, lancer des applications et se connecter à un hôte distant spécifié.

Le nombre de menaces pour Linux augmente progressivement, et il y a des raisons de croire que cette tendance se maintiendra l'année prochaine.

Menaces ciblant Mac OS

Au cours de l'année 2017, les bases de données virales Dr.Web se sont ont été complétées par un certain nombre de familles de logiciels malveillants capables d'infecter des dispositifs Apple : Mac.Pwnet, Mac.BackDoor.Dok, Mac.BackDoor.Rifer, Mac.BackDoor.Kirino et Mac.BackDoor.MacSpy. L'un de ces malwares, Mac.BackDoor.Systemd.1 représente une backdoor qui peut exécuter les commandes suivantes :

- obtenir une liste des fichiers se trouvant dans un dossier indiqué,

- lire un fichier,

- écrire dans un fichier,

- obtenir le contenu d'un fichier,

- supprimer un fichier ou un dossier,

- renommer un fichier ou un dossier

- modifier les droits pour un fichier ou un dossier (commande chmod),

- modifier le propriétaire d'un objet fichier (commande chown),

- créer un dossier

- exécuter une commande dans le shell bash,

- mettre à jour le Trojan,

- réinstaller le Trojan,

- modifier l'adresse IP du serveur de gestion,

- installer un plug-in

Pour plus d'infos sur cette menace, vous pouvez lire l'article publié sur le site de Doctor Web.

Les sites dangereux et non recommandés

Les spécialistes de Doctor Web ajoutent régulièrement des adresses de sites potentiellement dangereux ou non recommandés aux bases de données du Contrôle Parental (Office Control). Ceux-ci comprennent des ressources frauduleuses, de phishing et les sites Web qui diffusent des logiciels malveillants. L'évolution des bases en 2017 est illustrée dans le diagramme ci-dessous.

Les fraudes sur le Web

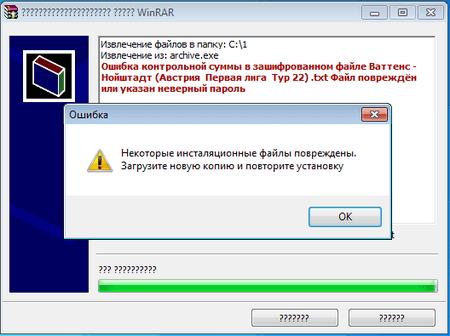

La fraude sur Internet est un phénomène très répandu, puisque d'année en année, les pirates élargissent leur gamme de techniques pour tromper les internautes crédules. Voici un exemple de schéma utilisé, dit des « matchs truqués ». L’idée de base est que les cybercriminels créent un site Web spécialisé sur lequel ils proposent d'acquérir des « renseignements exacts et vérifiés sur les résultats d’événements sportifs » pouvant être utilisés pour parier. Afin qu'après, il serait possible d'utiliser ces information pour faire des paris gagnants soi-disant garantie auprès des bookmakers. Ce schéma a été modifié au printemps dernier : La « nouveauté » est que les cybercriminels proposent à leurs victimes potentielles de télécharger une archive RAR auto-extractible avec mot de passe, qui selon les dires des criminels, contient un fichier texte avec les résultats d’un match. Ils promettent d'envoyer le mot de passe pour l'archive après la fin du match. On suppose que de cette manière, l'utilisateur pourrait comparer les résultats prévus avec les résultats réels. Cependant, au lieu de l'archive en question, l'utilisateur télécharge sur le site des pirates un programme qu'il ont créé et qui est impossible à discerner d'une archive WinRAR autoextractible. Cette fausse archive contient un modèle de fichier texte dans lequel on met les résultats souhaités en utilisant un algotithme spécialisé en fonction du mot de passe entré par l'utilisateur. Ainsi, après la fin d'un événement sportif, les escrocs envoient à leur victime un mot de passe approprié, et l'utilisateur " extrait" de la soi-disant archive un fichier texte contenant les résultats corrects (tandis qu'en réalité, ce fichier est généré par le Trojan).

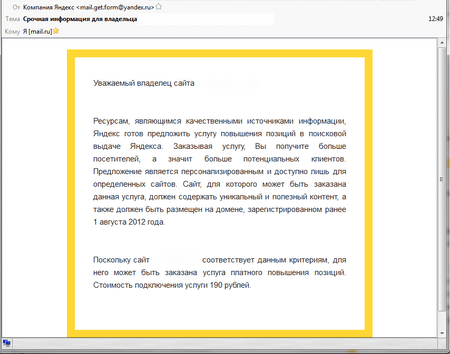

L'année dernière, les cybercriminels ont tenté de tromper non seulement les utilisateurs ordinaires, mais aussi des propriétaires de sites Web. Les pirates leur envoyaient des messages au nom de la société Yandex. Dans leur message, les fraudeurs proposaient au propriétaire d'un site d'améliorer sa position dans les résultats de recherche. Pour cela, les malfaiteurs ont ont créé plus de 500 pages web, dont les liens ont été ajoutés par les spécialistes de Doctor Web aux bases de sites non recommandés.

Les cyber-criminels envoyaient des e-mails frauduleux, non seulement au nom de la société Yandex, mais également au nom de l'enregistreur de domaines RU-Center. Sous prétexte de certains changements dans les règles de l’ICANN, les pirates proposaient à l'administrateur du domaine de créer dans le répertoire racine du site un fichier PHP ayant un contenu particulier pour "confirmer le droit d'utiliser ce domaine par le destinataire du message". Le fichier que les criminels proposaient d'enregistrer dans le répertoire racine du site contenait une commande capable d'exécuter n'importe quel code défini par une variable.

Une autre technique courante de fraude est la promesse de recevoir de grosses sommes d'argent moyennant un petit versement préalable. Doctor Web a déjà illustré ce schéma de fraude dans un article expliquant comment les criminels demandaient aux utilisateurs de saisir sur leur site leur numéro individuel d'assurance (SNILS) ou les données de leurs passeports afin qu'ils puissent recevoir des soi-disant primes d'assurance ou vérifier s'ils avaient droit à une prime.

On peut supposer que les escrocs de réseau vont encore inventer de nouvelles techniques de fraude.

Ciblant les appareils mobiles

Les appareils mobiles restent une cible attractive pour les cybercriminels, il n’est donc pas étonnant que l'année 2017 ait été marquée par l’apparition d’un grand nombre de logiciels malveillants et indésirables. Parmi les principaux objectifs figurent l’enrichissement illicite, ainsi que le vol de renseignements personnels.

Comme depuis plusieurs années, l'une des principales menaces sont les Trojans bancaires. Parmi ces applications malveillantes, il faut citer Android.Banker.202.origin qui a été intégré à des programmes inoffensifs et diffusé sur Google Play. Android.Banker.202.origin utilise un schéma d'attaque « à plusieurs étages ». A son lancement, il extrait un Trojan qu'il contient - Android.Banker.1426, qui télécharge à son tour un autre programme malveillant bancaire. C'est ce programme qui vole des logins, mots de passe et autres informations confidentielles nécessaires pour accéder aux comptes des utilisateurs.

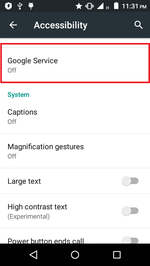

Un Trojan bancaire similaire a reçu le nom Android.BankBot.233.origin. Il extrait de ses ressources et installe de manière invisible le Trojan Android.BankBot.234.origin, qui recherche des informations sur les cartes bancaires. Ce malware surveille le lancement de l'application Play Store et affiche par-dessus sa fenêtre un formulaire frauduleux invitant l’utilisateur à y entrer ses données. Une particularité d'Android.BankBot.233.origin est qu’il tente d’obtenir un accès aux fonctions d'accessibilité (Accessibility Service) des appareils infectés. En utilisant ces fonctions, il peut contrôler des Smartphones et tablettes et gérer leurs fonctionnalités. C'est l'accès à ce mode spécifique du système d'exploitation qui permettait à Android.BankBot.233.origin d'installer discrètement le deuxième Trojan.

Android.BankBot.211.origin est un autre Trojan bancaire qui utilise des fonctions spécifiques de l’OS Android. Le Trojan se nomme administateur de l'appareil et gestionnaire de sms par défaut. De plus, il est en mesure d’enregistrer tout ce qui se passe sur l'écran et il effectue des captures d'écran à chaque pression d'un bouton du clavier. Android.BankBot.211.origin affiche des fenêtres de phishing pour voler des identifiants, et transmet aux pirates d'autres données sensibles.

L'utilisation des fonctions d'accessibilité de l'OS Android par des programmes malveillants rend ces malwares encore plus dangereux. Cette technique inaugure une nouvelle étape dans l'évolution des Trojans ciblant Android en 2017.

Les Trojans qui téléchargent et lancent des applications à l'insu de l'utilisateur ont également été actifs. Au mois de janvier, Android.Skyfin.1.origin s’introduisait dans le processus de l'application Play Store et téléchargeait des logiciels sur Google Play. Android.Skyfin.1.origin augmentait le compteur d'installations et gonflait ainsi la popularité des applications. Au mois de juillet, les analystes de Doctor Web ont détecté et examiné le malware Android.Triada.231, intégré par les pirates à une des bibliothèques système de plusieurs modèles d'appareils Android. Le mlaware s'introduisait dans les processus des programmes en cours d'exécution et pouvait télécharger et lancer discrètement d'autres modules malveillants définis par une commande du serveur de contrôle. Les cybercriminels ont commencé à utiliser ce mécanisme de contamination des processus en 2016 et les analystes de Doctor Web s'attendent à ce qu’ils continuent à utiliser ce type d'attaque à l’avenir.

En 2017, les Trojans publicitaires sont restés relativement présents. Android.MobiDash.44, diffusé via Google Play sous couvert d’applications-instructions pour des jeux populaires, affichait des publicités et pouvait télécharger des composants malveillants. De nouveaux modules publicitaires indésirables ont été détectés, dont Adware.Cootek.1.origin. Ce module a été intégré à une application populaire représentant un clavier et diffusé via Google Play. Adware.Cootek.1.origin affichait des annonces et des bannières.

En 2017, le danger est également venu via les Trojans « extorqueurs ». Ces applications malveillantes bloquent l'écran des Smartphones et tablettes contaminés et demandent de rançon pour le déblocage. Les montant demandés se montent à des centaines voire des milliers de dollars. Au cours des 12 mois écoulés, les produits antivirus Dr.Web pour Android ont détecté plus de 177 000 ransomwares sur les appareils mobiles.

Parmi ceux-ci, Android.Locker.387.origin, dissimulé derrière une application destinée à optimiser le fonctionnement de la batterie. Android.Encoder.3.origin bloquant l'écran des appareils attaqués et chiffrant des fichiers. Android.Banker.184.origin modifie le mot de passe pour débloquer l'écran en plus de chiffrer les fichiers.

L'année 2017 a été marquée par un grand nombre de menaces sur le catalogue Google Play. Au mois d'avril, on y a trouvé le Trojan Android.BankBot.180.origin, L'année 2017 a été marquée par un grand nombre de menaces sur le catalogue Google Play. Au mois d'avril, on y a trouvé le Trojan Android.Dvmap.1.origin tentait d'avoir un accès root pour pouvoir installer discrètement le composant malveillant Android.Dvmap.2.origin.Il téléchargeait d'autres modules du Trojan.

Début juillet, les analystes de Doctor Web ont détecté Android.DownLoader.558.origin qui téléchargeait de façon masquée et lançait des composants complémentaires. Au cours du même mois, sur Google Play, le Trojan Android.RemoteCode.85.origin téléchargeait un plug-in malveillant qui volait des SMS.

En automne, c’est au tour d’Android.SockBot.5 d’être détecté sur GP. Il transformait les Smartphones et tablettes contaminés en serveurs proxy. Plus tard, un downloader qui téléchargeait et proposait aux utilisateur d'installer des programmes a été détecté. Android.DownLoader.658.origin quant à lui, téléchargeait et proposait aux utilisateur d'installer différents programmes. Enfin, Program.PWS.1 a également été l’objet d’une publication. Cette application permettait d'obtenir un accès aux réseaux sociaux bloqués en Ukraine, tels que les réseaux Vkontakte et Odnoklassniki, mais il ne chiffrait pas de données.

L'année dernière, les malfaiteurs ont attaqué les utilisateurs des appareils mobiles Android en utilisant des Trojans espions. Android.Chrysaor.1.origin et Android.Chrysaor.2.origin, ainsi que Android.Lipizzan.2 volaient des courriers et des SMS et suivaient les positions des appareils contaminés grâce à la géolocalisation, ils transmettaient également d'autres informations confidentielles aux pirates. Un autre programme espion a reçu le nom d’Android.Spy.377.origin. Ce malware recevait des commandes via le protocole Telegram et avait une large gamme de fonctionnalités. Il était par exemple capable d'envoyer un SMS avec un texte prédéfini vers les numéros indiqués par les pirates, il collectait des données sur tous les fichiers disponibles et pouvait envoyer tout fichier vers le serveur de contrôle sur demande des malfaiteurs. Il pouvait également passer des appels et suivre la localisation de l’appareil. De plus, Android.Spy.377.origin était en mesure de faire des appels téléphoniques et de suivre l’emplacement des smartphones et tablettes.

Enfin, quelques malwares destinés à l’extracion de crypto-monnaie ont été repérés, dont Android.CoinMine.3 qui extrayait de la crypto-monnaie Monero.

Perspectives et tendances pour demain

Comme auparavant, au cours de l'an nouveau, le plus grand danger pour les utilisateurs représenteront encodeurs et chevaux de Troie bancaires. On peut s'attende à l'apparition de nouveaux vers- ransomwares à chiffrement utilisant pour leur diffusion des erreurs et vulnérabilité des systèmes d'exploitation ou des protocoles réseau.

Avec une haute probabilité on peut prévoir une croissance du nombre et de la diversité de menaces ciblant les dispositifs dits " intelligents " qui fonctionnent sous Linux. Le nombre de modèles de tels dispositifs est en hausse et en combinaison avec leur prix relativement bas, l'Internet des objets sera inévitablement attrayant non seulement pour les utilisateurs ordinaires, mais également pour les cybercriminels.

Apparemment, durant l’année 2018, le nombre de malware ciblant Android ne diminuera pas, au moins aucune tendance pouvant témoigner l'abaissement de l'activité des auteurs de menaces mobiles n'a été observée. Malgré toutes les mesures de protection, des Trojans ciblant les smartphones et tablettes sous Android vont apparaître sur Google Play ainsi que dans le firmware de certains appareils. Le plus grand danger pour les utilisateurs fournira les Trojans bancaires mobiles capables de voler des fonds directement des comptes bancaires ainsi que les ransomwares et ransomware à chiffrement.

Parmi les Trojans downloaders diffusés via les mailing malveillants, des scénarios écrits à l'aide de VBScript, Java Script, Power Shell vont sans doute dominer. Déjà maintenant, on en détecte beaucoup dans les messages email par les produits antivirus Dr.Web. Il y aura de nouveaux moyens d'extraction de crypto-monnaie à l'insu de l'utilisateur ou sans leur consentement explicite. Une chose est certaine : il n'y aura pas moins de menaces informatiques en 2018.