Doctor Web : rapport viral du mois de janvier 2018

Le 31 janvier 2018

Le début de l’année 2018 a été marqué par la détection sur le catalogue Google Play de plusieurs jeux conçus pour Android embarquant un Trojan qui téléchargeait et lançait des modules malveillants. Les analystes ont également examiné plusieurs Trojans miners contaminant des serveurs fonctionnant sous Windows. Ils ont tous utilisé une vulnérabilité présente dans le logiciel Cleverence Mobile SMARTS Server.

Les tendances clés du mois de janvier

- Apparition d'un Trojan ciblant Android sur Google Play,

- Propagation de nouvelles verisons de Trojans miners infectant des serveurs sous Windows

Menace du mois

Cleverence mobile SMARTS serveur est un ensemble d'applications conçues pour automatiser les processsus dans les magasins, entrepôts, institutions et industries. Les analystes de Doctor Web ont détecté une vulnérabilité " zéro-day" dans ces logiciels au mois de juin 2017 et l'ont signalé aux développeurs qui ont publié une mise à jour de sécurité peu de temps après. Cependant, certains administrateurs système n'ont pas installé cette mise à jour, permettant ainsi aux pirates de continuer à lancer des attaques sur les serveurs vulnérables. Pour ce faire, ils envoient vers un serveur une demande spécialisée afin que la commande qu'elle contient soit exécutée. Les pirates utilisent la commande pour créer un nouvel utilisateur dans le système avec les privilèges administrateur, puis à l'aide de cet utilisateur, obtiennent un accès non autorisé au serveur via le protocole RDP. Dans certains cas, les criminels terminent les processus des antivirus fonctionnant sur le serveur à l'aide de l'utilitaire Process Hacker. Une fois obtenu l’accès au système, les pirates y installent un Trojan miner.

Ce dernier est constamment modernisé. Les différentes modifications du Trojan ajoutées à la base virale Dr.Web sont : Trojan.BtcMine.1324, Trojan.BtcMine.1369 et Trojan.BtcMine.1404, Trojan.BtcMine.2024, Trojan.BtcMine.2025, Trojan.BtcMine.2033 et la version actuelle du miner est Trojan.BtcMine.1978.

Le miner démarre en tant que processus système critique et Windows affiche « l'écran bleu de la mort » (BSOD) en cas de tentative de le stopper. Après son lancement, le malware destiné à la récolte de crypto-monnaie Monero (XRM) et Aeon tente d'arrêter les processus et de stopper plusieurs logiciels antivirus. Doctor Web recommande d’installer toutes les mise à jour de sécurité publiées par les développeurs de Cleverence Mobile SMARTS Server, pour en savoir plus sur l'incident, consultez notre article.

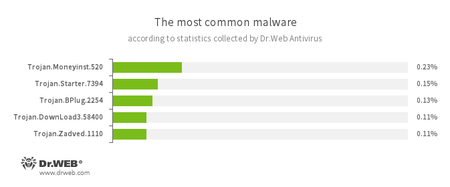

Selon les statistiques de Dr.Web Antivirus

- Trojan.Moneyinst.520

- Programme malveillant qui installe sur l'ordinateur de sa victime différents logiciels, y compris d'autres chevaux de Troie.

- Trojan.Starter.7394

- Son objectif principal consiste à lancer dans le système contaminé un fichier exécutable avec un jeu spécifique de fonctions malveillantes.

- Trojan.BPlug

- Plug-ins conçus pour les navigateurs les plus utilisés et qui affichent des publicités.

- Trojan.DownLoad

- Famille de Trojans conçus pour télécharger d'autres logiciels malveillants sur l'ordinateur infecté.

- Trojan.Zadved

- Plug-ins conçus pour remplacer les résultats des moteurs de recherche et afficher de fausses fenêtres pop-up de réseaux sociaux. De plus, ils peuvent remplacer les messages publicitaires affichés sur différents sites.

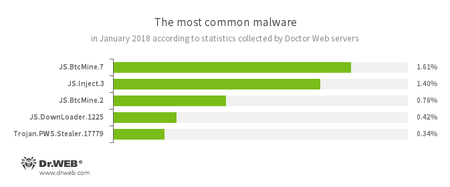

Données des serveurs de statistiques de Doctor Web

- JS.BtcMine.7, JS.BtcMine.2

- Scénario en JavaScript, conçu pour extraire de la crypto-monnaie de manière cachée.

- JS.Inject

- Famille de scripts malveillants écrits en JavaScript. Ils intègrent un script malveillant dans le code HTML des pages web.

- JS.DownLoader

- Famille de scripts malveillants écrits en JavaScript. Ils téléchargent et installent d’autres logiciels malveillants.

- Trojan.PWS.Stealer

- Famille de Trojans conçus pour voler des mots de passe et d'autres données confidentielles.

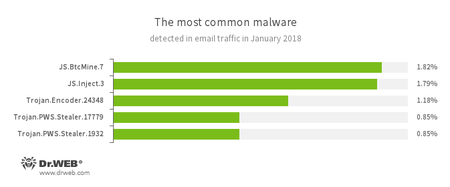

Statistiques relatives aux programmes malveillants détectés dans le trafic email

- JS.BtcMine.7

- Scénario en JavaScript, conçu pour extraire de la crypto-monnaie de manière cachée.

- JS.Inject

- Famille de scripts malveillants écrits en JavaScript. Ils intègrent un script malveillant dans le code HTML des pages web.

- Trojan.Encoder.24348

- Un des représentants de la famille des Trojans-Extorqueurs qui chiffrent les fichiers de l'ordinateur infecté puis extorquent de l'argent pour les déchiffrer.

- Trojan.PWS.Stealer

- Famille de Trojans conçus pour voler des mots de passe et d'autres données confidentielles.

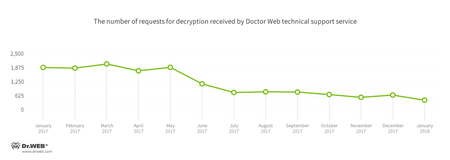

Ransomwares à chiffrement

Au mois de janvier, le Support technique de Doctor Web a reçu de nombreuses requêtes d’utilisateurs touchés par les modifications suivantes de Trojans Encoders :

- Trojan.Encoder.858 — 22.12% des demandes ;

- Trojan.Encoder.567 — 7.83% des demandes ;

- Trojan.Encoder.11539 — 6.45% des demandes ;

- Trojan.Encoder.2267 — 3.46% des demandes ;

- Trojan.Encoder.761 — 3.23% des demandes ;

- Trojan.Encoder.3953 — 3.20% des demandes ;

Dr.Web Security Space 11.0 pour Windows protège contre les ransomwares

Sites dangereux

En janvier 2018, la base de sites non recommandés par Dr.Web s’est enrichie de 309 933 adresses Internet.

| Décembre 2017 | Janvier 2018 | Evolution |

|---|---|---|

| + 241 274 | + 309 933 | +28.4% |

Logiciels malveillants et indésirables ciblant les appareils mobiles

En janvier, les analystes de Doctor Web ont détecté le Trojan Android.RemoteCode.127.origin incorporé dans divers jeux pour Android disponibles en téléchargement sur Google Play. Ce malware téléchargeait et lançait discrètement des modules malveillants pouvant exécuter différentes actions. De son côté, le Trojan bancaire Android.BankBot.250.origin volait des identifiants de comptes sur des banques en ligne. De plus, au mois de janvier, les analystes ont détecté un programme miner nommé Android.CoinMine.8. Ce cheval de Troie utilisait les ressources des Smartphones et tablettes infectés pour l'extraction de crypto-monnaie Monero. Egalement au mois de janvier, plusierus signatures permettant de détecter des espions ciblant Android ont été ajoutées à la base virale Dr.Web. L’un d’entre eux est Android.Spy.422.origin. Les autres spywares sont des modifications du Trojan Android.Spy.410.origin, diffusé en décembre 2017.

Les événements les plus importants concernant la sécurité " mobile " du mois de janvier sont :

- détection sur Google Play d'un nouveau cheval de Troie,

- propagation d’un nouveau miner ciblant Android

- détection de nouveaux Trojans espions.

Pour en savoir plus sur la situation virale et les menaces ciblant les appareils mobiles au mois de novembre, consultez notre Rapport.