Doctor Web : aperçu de l'activité virale du mois de mai 2018

le 31 mai 2018

Au mois de mai, les chercheurs de Doctor Web ont analysé comme chaque mois des milliers de menaces et virus. Certains ont fait l’objet d’une publication pour expliquer leur fonctionnement et attirer l’attention des utilisateurs sur la menace qu’ils peuvent représenter. C’est notamment le cas d’un Trojan ciblant les joueurs de Steam, dont le créateur a créé un système de « location de malwares ».

Parmi les sites web non recommandés, une tendance de sites frauduleux apparaît autour de la Coupe du monde de Football. D’autres malwares volant des données confidentielles ont également été mis en lumière.

Les tendances principales du mois de mai

- Propagation des chevaux de Troie ciblant les utilisateurs de Steam

- Détection d'un grand nombre de sites frauduleux

- Apparition de Trojans espions qui volent des informations personnelles

Menace du mois

L'auteur des programmes malveillants ajoutés à la base virale Dr.Web sous les noms Trojan.PWS.Steam.13604 et Trojan.PWS.Steam.15278 a mis au point un schéma de propagation de ces malwares consistant à les « louer ». Ses « clients » ont juste à payer et à fournir parfois un nom de domaine : le créateur des malwares, masqué sous le pseudo « Faker », leur fournit le Trojan demandé, l’accès au panneau d’administration et à un support technique.

Après avoir contaminé un ordinateur, Trojan.PWS.Steam.13604 affiche une fausse fenêtre d’authentification Steam. Si la victime y entre ses identifiants, le Trojan tente de les utiliser pour s’authentifier. S’il y parvient et que Steam Guard – un système d’authentification à deux facteurs destiné à protéger les comptes utilisateurs – est activé sur l’ordinateur, il affiche une fausse fenêtre où entrer le code d’authentification. Toutes ces données sont envoyées sur le serveur des cybercriminels.

Un autre programme malveillant du même auteur, Trojan.PWS.Steam.15278, vise à voler des inventaires de jeu de Steam. Pour ce faire, sur un certain nombre de forums d'échange, le Trojan substitue le destinataire des objets en utilisant des injections web afin de récupérer les objets. Lorsque les objets de jeu sont échangés sur le site officiel steamcommunity.com, le malware, qui a préalablement attiré le joueur par une offre d’objets précieux et rares, substitue l'affichage des objets sur l'ordinateur de la victime en interceptant et en modifiant le trafic. Ainsi, l'utilisateur pense qu'il acquiert certains objets coûteux, alors qu’en réalité un autre objet beaucoup moins cher apparaît dans son compte de jeu.

Pour plus d’informations sur les méthodes de propagation de ces Trojans et sur les principes de leur fonctionnement, consultez notre article .

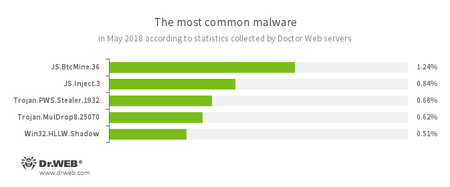

Données des serveurs de statistiques de Doctor Web.

- JS.BtcMine.36

- Scénario en JavaScript conçu pour extraire de la crypto-monnaie de manière cachée.

- JS.Inject

- Famille de scripts malveillants écrits en JavaScript. Ils intègrent un script malveillant dans le code HTML des pages web.

- Trojan.PWS.Stealer

- Famille de Trojans conçus pour voler des mots de passe et d'autres données confidentielles.

- Trojan.MulDrop8.25070

- Trojan-dropper qui installe des autres programmes malveillants dans le système.

- Win32.HLLW.Shadow

- Ver utilisant les supports amovibles et les lecteurs réseau pour se propager. Il peut également être diffusé via le réseau en utilisant le protocole SMB standard. Il est capable de télécharger des fichiers exécutables sur son serveur de gestion et de les exécuter.

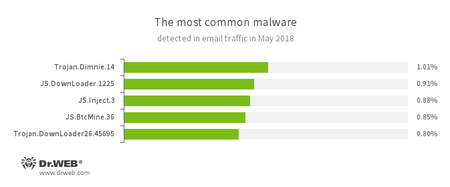

Statistiques relatives aux programmes malveillants détectés dans le trafic email

- Trojan.Dimnie.14

- Trojan espion capable de voler des informations confidentielles de l'appareil contaminé et de fournir un accès non autorisé à la machine infectée. Ce malware inclut également un module bancaire.

- JS.DownLoader

- Famille de scripts malveillants écrits en JavaScript. Ils téléchargent et installent d’autres logiciels malveillants.

- JS.Inject

- Famille de scripts malveillants écrits en JavaScript. Ils intègrent un script malveillant dans le code HTML des pages web.

- JS.BtcMine.36

- Scénario en JavaScript conçu pour extraire de la crypto-monnaie de manière cachée.

- Trojan.DownLoader

- Famille de Trojans conçus pour télécharger d'autres logiciels malveillants sur l'ordinateur infecté.

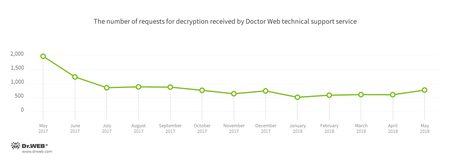

Ransomwares à chiffrement

Au mois de mai, le Support technique de Doctor Web a reçu de nombreuses requêtes d’utilisateurs touchés par les modifications suivantes des Trojans Encoders :

- Trojan.Encoder.11464 — 15.90% des demandes ;

- Trojan.Encoder.858 — 11.33% des demandes ;

- Trojan.Encoder.24249 — 6.16% des demandes ;

- Trojan.Encoder.10700 — 3.78% des demandes ;

- Trojan.Encoder.13671 — 3.70% des demandes ;

- Trojan.Encoder.4592 — 2.39% des demandes .

Dr.Web Security Space 11.0 pour Windows protège contre les ransomwares

Sites dangereux

L’imminence du début de la Coupe du monde de football attire les cybercriminels. Pour attirer les visiteurs, les pirates mettent sur leurs sites les symboles officiels du championnat. Ils proposent également des concours soi-disant organisés par la FIFA, des grandes banques et des fonds d’investissement internationaux.

Les escrocs promettent des voitures de luxe, de grosses sommes d’argent, des voyages en outre-mer et, bien sûr, des billets gratuits pour la Coupe du monde. Le schéma utilisé par les criminels n'est pas nouveau : une victime potentielle reçoit un message l’informant qu’elle peut remporter un gain important, mais qu’elle doit transférer quelques centaines de roubles sur un compte. Il est évident qu'après avoir payé, la victime ne recevra aucun prix. En mai 2018, les analystes de Doctor Web ont ajouté aux bases du Contrôle Parental et d’Office Control quelques dizaines d'adresses de ressources similaires mais des sites de ce type surgissent constamment avec une régularité surprenante.

Au mois de mai, on a pu constater une croissance de la diffusion de liens redirigeant vers des sites frauduleux via des SMS et des messages circulant dans les logiciels IM. Les escrocs proposent aux utilisateurs de recevoir un soi-disant remboursement pour le paiement de services publics ou médicaux ou pour des services d'assurance.

Afin de faire une petite " vérification ", les victimes sont d’abord invitées à saisir dans un formulaire les derniers chiffres d'un document ainsi que leurs nom et prénom. Quelles que soient les données entrées par l'utilisateur crédule, les pirates affichent sur le site un message qui confirme la possibilité de recevoir le remboursement en question mais pour cela, l'utilisateur est invité à transférer une petite somme d'argent. Ce schéma frauduleux est décrit en détail dans notre article.

En mai 2018, la base de sites non recommandés par Dr.Web s’est enrichie de 1 388 093 adresses Internet.

| Avril 2018 | Mai 2018 | Evolution |

|---|---|---|

| + 287 661 | + 1 388 093 | + 382.5% |

Autres événements dans le domaine de la sécurité

Au mois de mai, les analystes de Doctor Web ont examiné de nouvelles modifications de Trojans volant des informations confidentielles. L’un d’eux, qui a reçu le nom de Trojan.PWS.Stealer.23370 analyse les disques de la machine contaminée à la recherche des mots de passe enregistrés et des fichiers cookies des navigateurs web basés sur Chromium. De plus, ce Trojan vole des informations de Telegram Messenger, du client FTP FileZilla, il copie également des fichiers d’images et de documents Office selon une liste prédéterminée. Le Trojan emballe les données obtenues dans une archive et le sauvegarde sur Yandex.Disk.

Une autre modification de ce Trojan espion a été nommée Trojan.PWS.Stealer.23700 . Ce malware vole les mots de passe et les cookies des navigateurs Google Chrome, Opera, navigateur Yandex Browser, Vivaldi, Kometa, Orbitum, Comodo, Amigo et Torch. Il copie également les fichiers ssfn du sous-dossier config de l'application Steam ainsi que les données dont il a besoin pour accéder au compte Telegram. L'espion crée des copies des images et des documents stockés sur le bureau Windows. Il crée également une archive avec toutes les informations aspirées et la met sur le stockage pCloud.

La troisième modification du stealer a reçu le nom Trojan.PWS.Stealer.23732 . Le Trojan se compose de plusieurs éléments : l'un d'eux est un module d'espionnage écrit en Python, comme ses prédécesseurs, et converti en un fichier exécutable. Il dérobe des informations confidentielles. Tous les autres composants du cheval de Troie sont écrits en langage Go. L'un d'eux scanne les disques à la recherche des dossiers dans lesquels des navigateurs web sont installés, et un autre emballe les données volées dans des archives pour les uploader vers le stockage pCloud.

Vous pouvez consulter plus d’information sur la propagation de ce programme malveillant dans l'article publié sur notre site.

Logiciels malveillants et indésirables ciblant les appareils mobiles

Au cours du mois de mai, beaucoup de nouveaux programmes malveillants et potentiellement dangereux ciblant les appareils mobiles ont été détectés, dont certains diffusés via le catalogue officiel Google Play. Au début du mois, les analystes de Doctor Web ont détecté sur Google Play le Trojan connu sous le nom d'Android.248.origin qui télécharge des sites frauduleux pour abonner les utilisateurs à leur insu à des services onéreux. Plus tard, nos experts ont détecté sur Google Play le Trojan FakeApp.Android. Ce malware clique sur des liens reçus des pirates et télécharge des pages web en augmentant de manière artificielle le nombre de visites. De plus, sur Google Play, des programmes malveillants de la famille Android.HiddenAds destinés à afficher des publicités ont également été détectés. Android.Spy.456.origin et Android.Spy.457.origin quant à eux, sont utilisés pour espionner les utilisateurs. Les analystes de Doctor Web ont ajouté à la base virale une entrée pour la détection du logiciel espion Program.Onespy.3.origin.

Les événements les plus importants du mois de mai relatifs à la sécurité des mobiles sont les suivants:

- détection sur Google Play de nouveaux Trojans ciblant Android;

- détection d'une nouvelle version du programme potentiellement dangereux ciblant Android.