Doctor Web : aperçu des menaces mobiles pour le mois d'août 2018

Le 31 août 2018

Parmi toutes les menaces et malwares détectés au mois d’août 2018, les analystes de Doctor Web présentent ici quelques exemplaires plus particulièrement étudiés. Au mois d'août 2018, les analystes de Doctor Web ont examiné un Trojan ciblant Android et capable de remplacer les numéros des porte-monnaies électroniques dans le presse-papier. De plus, beaucoup de Trojans utilisés dans des schémas frauduleux ont été détectés sur Google Play, ainsi que des nouveaux Trojans bancaires et Trojans téléchargeant d'autres malwares sur les appareils mobiles. Enfin, un Trojan espion pouvant être intégré à des applications inoffensives a été propagé ainsi sous le couvert des applications originales.

Les tendances du mois d'août

- Détection d'un Trojan Android remplaçant les numéros de portefeuilles électroniques dans le presse-papier des appareils contaminés

- Propagation de Trojans bancaires

- Détection d'un grand nombre de programmes malveillants sur Google Play

- Détection d'un Trojan espion pouvant être inséré par des criminels dans n'importe quelle application

Menace " mobile "du mois

Au début du mois d'août, les analystes de Doctor Web ont détecté le Trojan Android.Clipper.1.origin. Ce programme surveille le presse-papier et remplace les numéros des portefeuilles électroniques opérant avec des systèmes de paiement et des crypto-monnaies. Ce malware s'intéresse aux portefeuilles Qiwi, WebMoney, Yandex.Money, Bitcoin, Monero, zCash, DOGES, DASH, Etherium, Blackcoin et Litecoin. Lorsqu'un utilisateur copie l'un d'entre eux vers le presse-papier, le Trojan l'intercepte et le transmet à son serveur de gestion. En réponse, Android.Clipper.1.origin reçoit le numéro d'un portefeuille appartenant aux pirates et remplace le numéro de celui de la victime par celui-ci. Pour plus d'information sur cet incident, consultez notre publication.

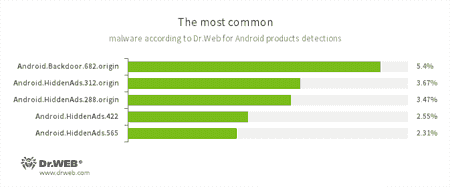

Selon les données fournies par les produits antivirus Dr.Web pour Android

- Android.Backdoor.682.origin

- Trojan qui exécute les commandes des pirates et leur permet de contrôler les appareils mobiles contaminés.

- Android.HiddenAds

- Trojans conçus pour afficher des publicités. Ils sont propagés sous couvert d’applications populaires par d'autres programmes malveillants, qui, dans certains cas, les installent dans le répertoire système à l'insu de l'utilisateur.

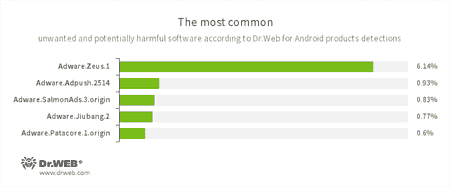

- Adware.Zeus.1

- Adware.Adpush.2514

- Adware.SalmonAds.3.origin

- Adware.Jiubang.2

- Adware.Patacore.1.origin

- Modules de programmes indésirables intégrés à des applications Android et conçus pour afficher des publicités sur les mobiles.

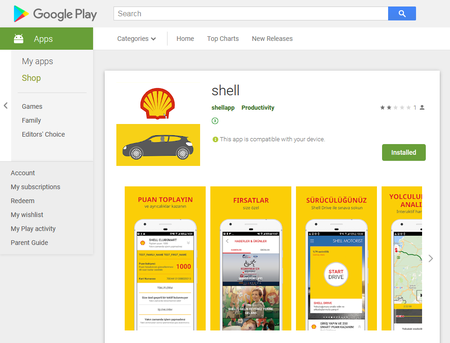

Trojans sur Google Play

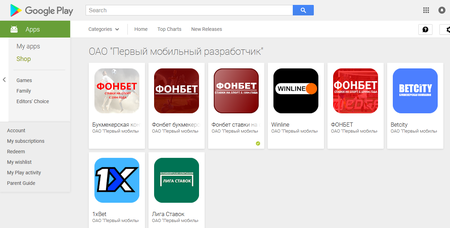

Au cours du mois écoulé, beaucoup de programmes malveillants ont été détectés sur Google Play. Tout au long du mois d'août, les analystes de Doctor Web ont surveillé la propagation des Trojans de la famille Android.Click. Nos spécialistes ont détecté 127 applications malveillantes que les attaquants tentaient de faire passer pour des programmes de bookmakers.

Lors du démarrage, ces Trojans affichent à l'utilisateur un site web indiqué par leur serveur de contôle. Au moment de la détection, tous les représentants détectés de la famille Android.Click ouvraient des portails de bookmaker. Mais, à tout moment ils pouvaient recevoir une commande pour télécharger n'importe quel autre site pouvant éventuellement diffuser d'autres programmes malveillants ou être exploité pour effectuer des attaques de phishing.

Un autre cheval de Troie détecté en août sur Google Play est Android.Click.265.origin . Ce malware a été conçu par les pirates pour abonner les utilisateurs à des services mobiles onéreux. Les cybercriminels ont propagé ce malware en le déguisant en une application officielle de la boutique en ligne du détaillant Eldorado.

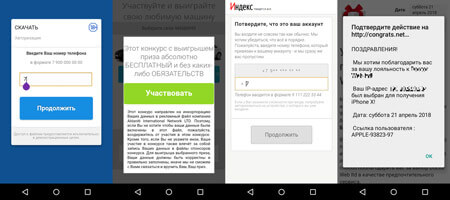

Le Trojan Android.Click.248.origin , connu des analystes de Doctor Web depuis le mois d'avril 2018, à été de nouveau observé sur Google Play. Tout comme avant, il est diffusé sous le couvert d'une application populaire. Android.248.origin télécharge des sites frauduleux qui proposent aux visiteurs de télécharger différents programmes ou les informent qu’ils ont « gagné un prix ». Pour obtenir ce prix ou télécharger une application, la victime potentielle doit entrer son numéro de mobile afin de recevoir un code de confirmation. Une fois le code saisi, le propriétaire de l'appareil est abonné à un service premium. Si le Smartphone (ou tablette) Android est connecté à Internet via une connexion mobile, la victime est abonnée immédiatement et de manière automatique dès que les criminels reçoivent le code.

Pour en savoir plus sur ces Trojans clickers, consultez notre publication на нашем сайте.

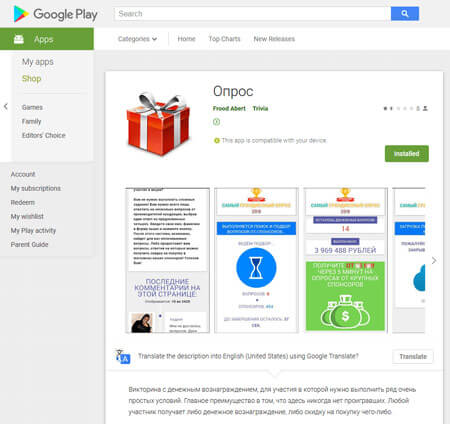

A la fin du mois d’août, les analystes de Doctor Web ont détecté sur Google Play le Trojan Android.FakeApp.110 utilisé par les pirates pour obtenir des gains illicites. Ce malware télécharge un site frauduleux sur lequel les victimes potentielles sont invitées à répondre à un sondage à l’issue duquel ils obtiennent une récompense. Après avoir répondu à toutes les questions, le visiteur se voit demander d'effectuer un paiement d’un montant de 100 à 200 roubles pour son « identification ». Il ne reçoit évidemment rien du tout après ces démarches.

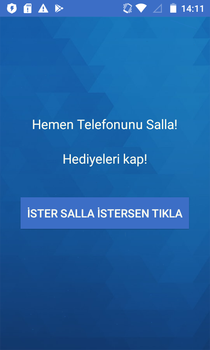

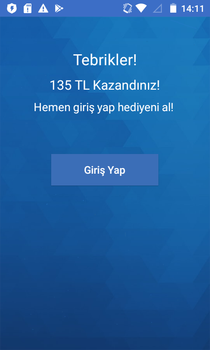

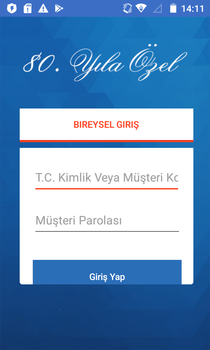

Parmi les logiciels malveillants détectés en août sur Google Play, quelques Trojans bancaires. L'un d'eux a été nommé Android.Banker.2843.origin. Il a été diffusé sous couvert de l’application officielle d'un organisme de crédit turque. Android.Banker.2843 vole les identifiants des comptes bancaires de l’utilisateur pour les transmettre aux pirates.

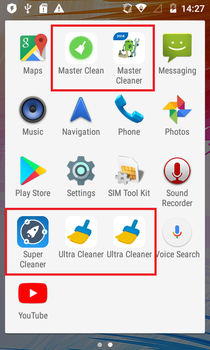

Un autre Trojan ajouté à la base virale Dr.Web sous le nom Android.Banker.2855 a été propagé sous couvert de différents utilitaires de service. Le programme malveillant extrayait de ces propres ressources et lançait le Trojan Android.Banker.279.origin qui volait les données d'authentifications bancaires des utilisateurs.

Certaines modifications d'Android.Banker.2855 ont tenté de masquer leur présence sur les appareils mobiles en affichant après le démarrage un faux message d'erreur et en supprimant leur icône de la liste d'applicaitons sur l'écran d'accueil.

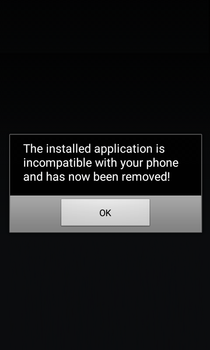

Un autre Trojan bancaire ciblant Android nommé Android.BankBot.325.origin a été téléchargé vers les Smartphones ou tablettes par le Trojan Android.DownLoader.772.origin. Les pirates ont diffusé ce téléchargeur malveillant via le catalogue Googe Play sous couvert d’applications utiles, comme par exempe, un optimiseur de batterie.

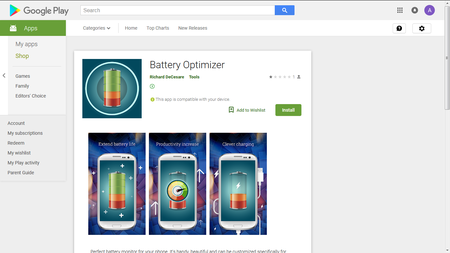

De plus, les analystes de Doctor Web ont détecté sur Google Play le téléchargeur Android.DownLoader.768.origin propagé sous le couvert d'une application de la société Shell. Android.DownLoader.768.origin téléchargeait sur les appareils mobiles des Trojans bancaires.

Également en août, le Trojan téléchargeur ajouté à la base virale sous le nom d'Android.DownLoader.784.origin a été détecté sur Google Play. Il a été intégré à l’application Zee Player permettant de masquer les photos et vidéos stockées sur les appareils mobiles.

Android.DownLoader.784.origin téléchargeait le Trojan Android.Spy.409.origin, qui pouvait être exploité par les pirates à des fin d'espionnage.

Espion Android

Au mois d'août, la base virale Dr.Web s'est enrichie d’une entrée permettant de détecter le Trojan espion Android.Spy.490.origin. Le malware est capable de suivre les échange SMS et l'emplacement de l'appareil contaminé, d'intercepter et d'enregistrer les conversations téléphoniques et de transmettre à un serveur distant des informations sur tous les appels effectués ainsi que sur les photos et vidéos enregistrées par le propriétaire de l'appareil mobile.

Le catalogue Google Play est la source la plus sécurisée d’applications Android. Cependant, les pirates parviennent toujours à l'utiliser pour diffuser des programmes malveillants. Pour protéger les Smartphones et tablettes Android, nous recommandons aux utilisateurs d’installer les produits antivirus Dr.Web pour Android.

Votre Android a besoin d'être protégé

Utilisez Dr.Web

- Le premier antivirus russe pour Android

- Plus de 135 millions de téléchargements sur Google Play !

- Gratuit pour les utilisateurs de produits Dr.Web pour les particuliers