Doctor Web : aperçu des menaces mobiles pour le mois de janvier 2019

Le 1er février 2019

Depuis le début de l’année 2019 et comme de nombreuses années précédentes, les utilisateurs d’Android sont menacés par de nombreux logiciels malveillants. Au début du mois de janvier, les analystes de Doctor Web ont examiné le Trojan Android.Spy.525.origin conçu à des fins de cyber-espionnage. Plus tard, les Trojans publicitaires nommés Android.HiddenAds.361.origin et Android.HiddenAds.356.origin ont été détectés. Au cours du mois, nos experts ont détecté plusieurs clickers de la famille Android.Click que les auteurs de virus ont tenté de faire passer pour des applications officielles de bookmakers. De plus, les cybercriminels ont diffusé les Trojans Downloaders de la famille Android.DownLoader qui téléchargent vers les Smartphones et tablettes des Trojans bancaires ciblant Android.

TENDANCES CLES DE JANVIER

- Détection de programmes malveillants sur Google Play.

- Détection d'un Trojan conçu à des fins d'espionnage,

Menace " mobile " du mois

Au début du mois de janvier, les bases virales Dr.Web se sont enrichies d'une entrée pour la détection du Trojan espion Android.Spy.525.origin. Ce malware se propageait via Google Play sous couvert d’applications utiles, ainsi que via un site pirate dont les visiteurs étaient redirigés vers le site MediaFire où une copie du Trojan était sauvegardée.

Sur commande du serveur de contrôle, Android.Spy.525.origin pouvait suivre l'emplacement d'un Smartphone infecté ou d'une tablette, voler des SMS, des informations sur les appels téléphoniques, des données du répertoire, des fichiers stockés sur l'appareil ainsi qu'afficher des fenêtres de phishing.

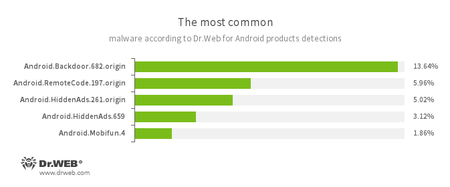

Selon les données fournies par les produits antivirus Dr.Web pour Android

- Android.Backdoor.682.origin

- Trojan qui exécute les commandes des pirates et leur permet de contrôler les appareils mobiles contaminés.

- Android.RemoteCode.197.origin

- Programme malveillant conçu pour télécharger et exécuter n'importe quel code.

- Android.HiddenAds.261.origin

- Android.HiddenAds.659

- Trojans conçus pour afficher des publicités. Ils sont propagés sous couvert d’applications populaires par d'autres programmes malveillants, qui, dans certains cas, les installent dans le répertoire système à l'insu de l'utilisateur.

- Android.Mobifun.4

- Trojan qui télécharge différentes applications

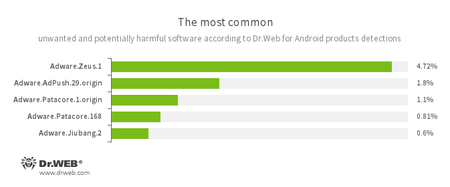

- Adware.Zeus.1

- Adware.AdPush.29.origin

- Adware.Patacore.1.origin

- Adware.Patacore.168

- Adware.Jiubang.2

- Modules de programmes indésirables intégrés à des applications Android et conçus pour afficher des publicités sur les appareils mobiles.

Menaces sur Google Play

Au début du mois, la base de données virales Dr.Web a référencé les Trojans Android.HiddenAds.361.origin et Android.HiddenAds.356.origin. Ces programmes malveillants sont des modifications d'Android.HiddenAds.343.origin qui a fait l'objet d’une analyse dans l'aperçu du mois de décembre 2018. Android.HiddenAds.361.origin et Android.HiddenAds.356.origin ont été propagés sous le couvert de programmes utiles. Après leur lancement, ils retirent leur icône de l’écran d'accueil et affichent des publicités.

D’autres malwares de type « téléchargeurs » masqués derrière des applis dites utiles telles que convertisseurs de devises ou applications bancaires, ont également été repérés en Janvier. Ces Trojans ont reçu les noms Android.DownLoader.4063, Android.DownLoader.855.origin, Android.DownLoader.857.origin, Android.DownLoader.4102 et Android.DownLoader.4107. Ils téléchargeaient et tentaient d'installer sur les appareils mobiles des Trojans bancaires conçus pour dérober des informations confidentielles et de l'argent.

L'un des Trojans les plus fréquemment téléchargés, Android.BankBot.509.origin, est une modification d’Android.BankBot.495.origin. Nous avons publié un article à ce sujet en décembre dernier. Ce Trojan bancaire utilisait les services d'accessibilité pour gérer les applications installées en cliquant sur les boutons et autres éléments de menu. Un autre cheval de Troie nommé Android.BankBot.508.origin affichait des fenêtres de phishing et tentait de voler des logins, des mots de passe et d'autres informations personnelles. De plus, il interceptait des SMS contenant des codes de confirmation des opérations financières.

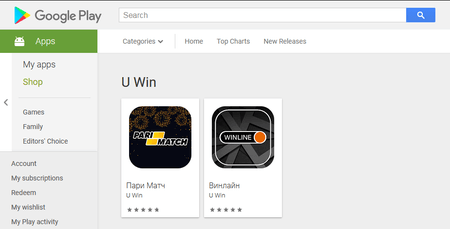

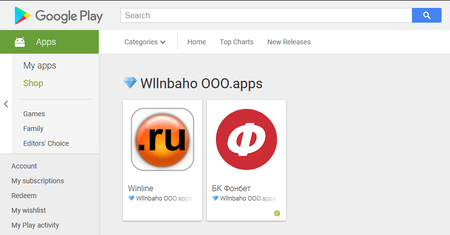

À la fin du mois de janvier, les analystes de Doctor Web ont trouvé des Trojans clickers de la famille Android.Click. Dont Android.Click.651, Android.Click.664, Android.Click.665 et Android.Click.670. Les pirates les propageaient sous le couvert d’applis officielles de bookmakers. Ces applications malveillantes étaient en mesure, sur commande d'un serveur de contrôle, de télécharger n'importe quel site web.

Les experts de Doctor Web continuent de surveiller l'activité des menaces ciblant les appareils mobile et d'ajouter à la base virale Dr.Web des entrées permettant de détecter et de supprimer les programmes malveillants ou indésirables. Grâce à cela, les Smartphones et tablettes utilisant les produits Dr.Web pour Android sont bien protégés.

Votre Android a besoin d'être protégé

Utilisez Dr.Web

- Le premier antivirus russe pour Android

- Plus de 140 millions de téléchargements sur Google Play !

- Gratuit pour les utilisateurs de produits Dr.Web pour les particuliers