Doctor Web présente son Rapport viral sur les menaces ayant ciblé les appareils mobiles au cours du mois de septembre 2019

le 9 octobre 2019

Le mois dernier, les utilisateurs d’Android se sont vus à nouveau menacés par des logiciels malveillants dont une grande partie a été diffusée via Google Play. Ce sont les téléchargeurs Android.DownLoader, les Trojans bancaires et publicitaires Android.Banker et Android.HiddenAds, ainsi que d'autres menaces. De plus, les analystes de Doctor Web ont détecté de nouvelles versions d’applications potentiellement dangereuses, conçues pour espionner les utilisateurs. Parmi ces malwares, on voit Program.Panspy.1.origin, Program.RealtimeSpy.1.origin et Program.MonitorMinor.

Les tendances principales du mois de septembre

- Google Play reste un moyen de diffusion d’applications malveillantes et indésirables

- Les utilisateurs sont toujours menacés par des logiciels espions

Menace " mobile "du mois

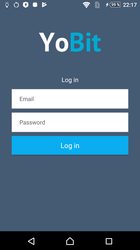

Entre autres logiciels malveillants détectés le mois dernier, le Trojan bancaire Android.Banker.352.origin diffusé sous couvert d'une application officielle de la bourse de cryptomonnaie YoBit.

Au lancement, Android.Banker.352.origin affiche une fausse fenêtre d'authentification et vole les logins et mots de passe saisis. Puis, il affiche un message informant d’une indisponibilité temporaire du service.

Le Trojan intercepte les codes d'authentification à deux facteurs envoyés via SMS ainsi que les codes d'accès transmis par email. De plus, il intercepte et bloque les notifications provenant de différents messengers et clients de messagerie. Android.Banker.352.origin stocke toutes les données volées dans la base de données Firebase Database.

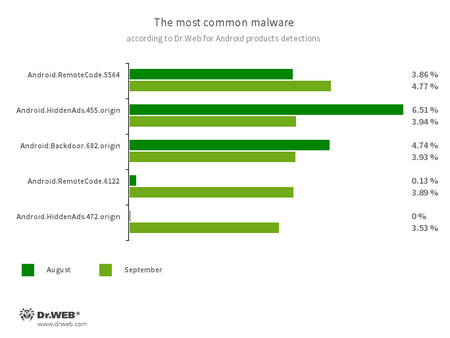

Selon les données fournies par les produits antivirus Dr.Web pour Android

- Android.RemoteCode.6122

- Android.RemoteCode.5564

- Applications malveillantes conçues pour télécharger et exécuter n'importe quel code.

- Android.HiddenAds.455.origin

- Android.HiddenAds.472.origin (nouvelle menace)

- Trojans conçus pour afficher des publicités.

- Android.Backdoor.682.origin

- Trojans qui exécutent les commandes des pirates et leur permettent de contrôler les appareils mobiles contaminés.

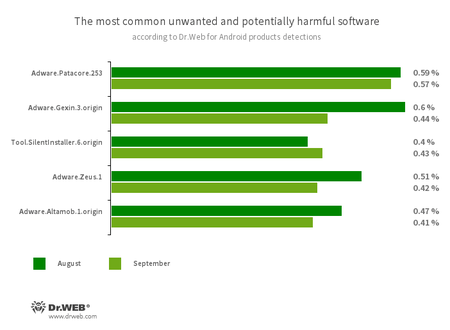

Modules de programmes indésirables intégrés à des applications Android et conçus pour afficher des publicités sur les appareils mobiles.

- Adware.Patacore.253

- Adware.Gexin.3.origin

- Adware.Zeus.1

- Adware.Altamob.1.origin

Programme potentiellement dangereux conçu pour lancer discrètement des applications sans intervention de l'utilisateur.

- Tool.SilentInstaller.6.origin

Menaces sur Google Play

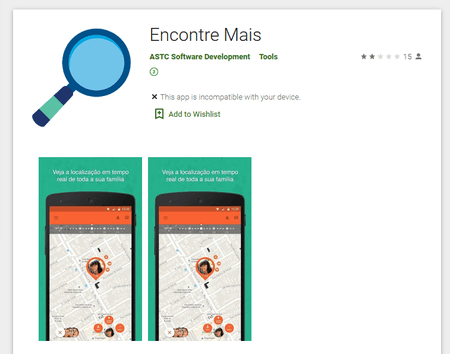

Au mois de septembre, à part le Trojan bancaire Android.Banker.352.origin, les experts de Doctor Web ont trouvé sur Google Play le programme malveillant Android.Banker.347.origin ciblant les utilisateurs d’établissements de crédit au Brésil. Il s’agit d’une modification des Trojans bancaires Android.BankBot.495.origin, Android.Banker.346.origin et d'autres qui ont été décrits dans nos publications antérieures.

Les pirates ont diffusé Android.Banker.347.origin via Google Play sous couvert d'un programme destiné à surveiller les coordonnées GPS d’un appareil.

Le Trojan bancaire exploitait les fonctions spéciales Android (Service d'accessibilité) pour dérober des informations contenues dans les SMS, notamment des codes de confirmation et d'autres données confidentielles. De plus, tout comme les modifications précédentes, il pouvait ouvrir des pages de phishing sur commande des pirates.

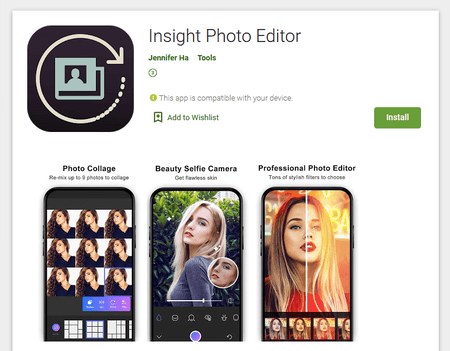

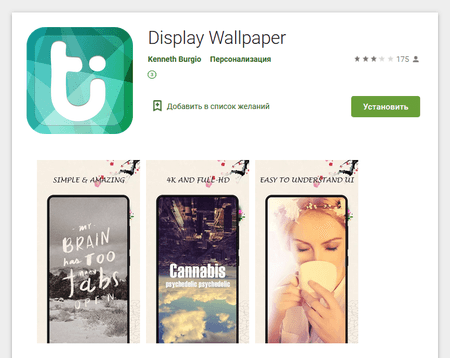

Au cours du mois de septembre, les analystes ont révélé quelques nouveaux Trojans publicitaires sur Google Play, ce sont les Trojans de la famille Android.HiddenAds et notamment, Android.HiddenAds.444.origin. Ce malware était dissimulé derrière des applications et jeux inoffensifs. Une fois lancé, le programme malveillant retirait son icône et se mettait à afficher des bannières publicitaires. Sur commande envoyée de son serveur de contrôle, le programme malveillant pouvait télécharger des fichiers APK qu'il tentait d'installer.

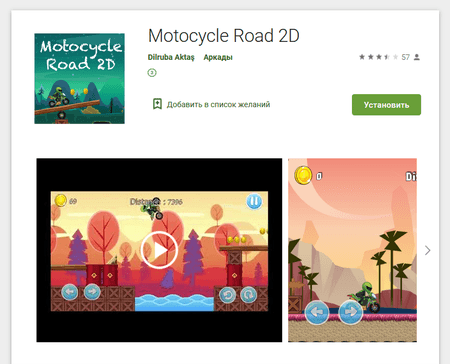

Entre autres programmes malveillants, les analystes ont détecté les Trojans Downloaders Android.DownLoader.920.origin et Android.DownLoader.921.origin. Ils ont été propagés sous couvert de jeux. Sur commande du serveur, les Trojans téléchargeaient et tentaient d'installer différents logiciels ainsi que d'autres programmes malveillants.

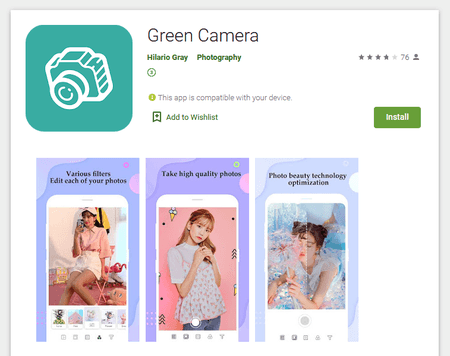

En septembre, quelques modifications des Trojans de la famille Android.Joker ont été trouvées sur Google Play. Ces applications malveillantes se cachaient dans des programmes inoffensifs à première vue, tels que des plugins pour les appareils photo, des collections d’images et des utilitaires système.

Les Trojans sont capables de télécharger et de lancer des fichiers auxiliaires « dex » et d'exécuter n'importe quel code. De plus, ils abonnaient automatiquement les utilisateurs à des services onéreux en téléchargeant des sites web avec un contenu premium et en cliquant eux-mêmes sur les liens nécessaires. Pour confirmer l'abonnement, ils interceptaient les codes de vérification envoyés via SMS. A part cela, les logiciels malveillants Android.Joker transmettaient au serveur de contrôle des données des répertoires de leurs victimes.

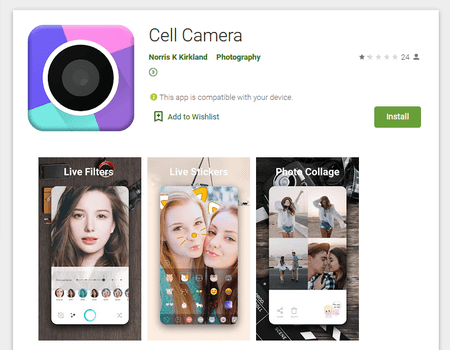

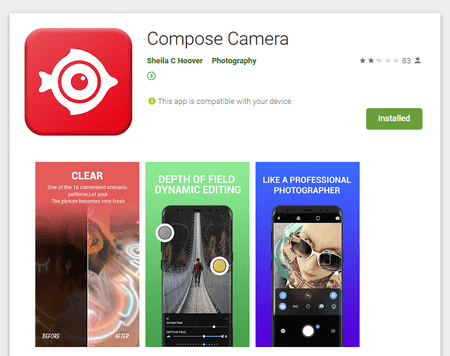

Les autres chevaux de Troie qui abonnaient les utilisateurs à des services coûteux ont reçu les noms Android.Click.781 et Android.Click.325.origin. Ils téléchargeaient également des sites qui abonnaient les visiteurs à des services premium. Sur commande du serveur, ils pouvaient intercepter les notifications de l'OS et d'autres programmes. Ces Trojans ont été propagés par les pirates sous couvert d’applications appareils photo.

Spyware

Au cours du mois de septembre, les analystes de Doctor Web ont également détecté quelques nouvelles versions de programmes potentiellement dangereux et conçus pour espionner les utilisateurs d'appareils Android. Parmi ces malwares, on voit Program.Panspy.1.origin, Program.RealtimeSpy.1.origin et Program.MonitorMinor. Ces logiciels espions permettent de contrôler les échanges via SMS et les appels téléphoniques, ainsi que la correspondance dans des messengers populaires, ils sont également capables de surveiller la position GPS des appareils et d'obtenir d'autres informations confidentielles.

Pour protéger vos appareils Android contre les applications malveillantes et indésirables, nous vous recommandons d’installer des produits antivirus Dr.Web pour Android.

Votre Android a besoin d'une protection.

Utilisez Dr.Web

- Premier antivirus russe pour Android

- Plus de 140 millions de téléchargements sur Google Play

- Gratuit pour les utilisateurs des produits Dr.Web pour les particuliers