Doctor Web présente son Rapport viral sur les menaces ayant ciblé les appareils mobiles au cours du mois d'octobre 2019

le 13 novembre 2019

Le mois d’octobre s'est montré turbulent pour les propriétaires d'appareils Android. Les analystes de Doctor Web ont détecté beaucoup de programmes malveillants sur Google Play dont des Trojans Clickers Android.Click qui abonnent les utilisateurs à des services payants. Parmi les menaces détectées on voit des applications malveillantes de la famille Android.Joker. Elles abonnent les utilisateurs à des services onéreux et peuvent exécuter n'importe quel code. D'autres Trojans ont été identifiés.

LA TENDANCE PRINCIPALE DU MOIS D'OCTOBRE

- Croissance du nombre de menaces détectées sur Google Play

Menace " mobile " du mois

Début octobre, Doctor Web a alerté les utilisateurs sur la propagation de Trojans Clickers ajoutés à la base virale Dr.Web comme Android.Click.322.origin, Android.Click.323.origin et Android.Click.324.origin. Ces applications malveillantes téléchargeaient de manière transparente des sites web via lesquels elles abonnaient leurs victimes à des services mobiles payants. Particularité de ces Trojans :

- Ils sont intégrés à des programmes inoffensifs,

- Ils sont protégés par un outil de compression,

- Ils sont déguisés en SDK populaires,

- Ils ciblent les utilisateurs de certains pays.

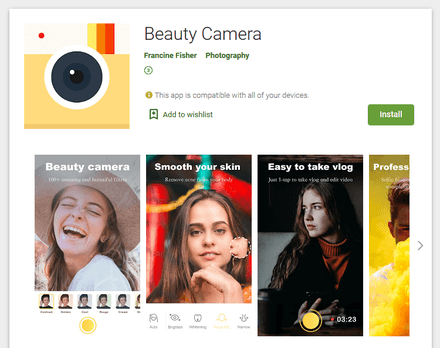

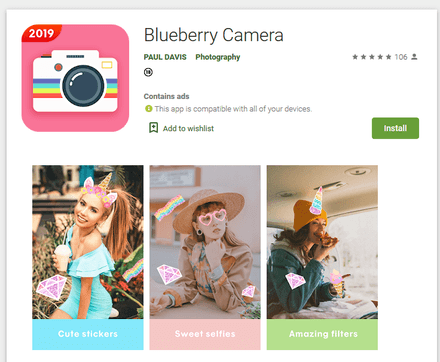

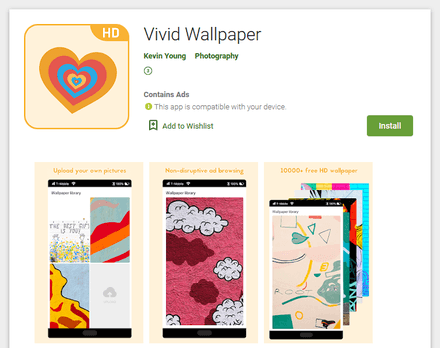

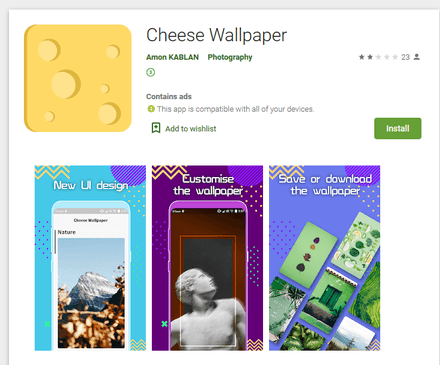

Au cours du mois d'octobre, nos analystes ont détecté d'autres modifications de ces clickers, et notamment, Android.Click.791 , Android.Click.800 , Android.Click.802, Android.Click.808, Android.Click.839 , Android.Click.841. Plus tard, des applications malveillantes similaires ont été détectées et reçues les noms Android.Click.329.origin, Android.Click.328.origin et Android.Click.844. Elles aussi abonnaient leurs victimes à des services payants mais ont pu être développées par d'autres auteurs de virus. Tous ces Trojans ont été dissimulés derrière des programmes à première vue inoffensifs, tels que des caméras, éditeurs photos et collections de fonds d'écran pour le bureau.

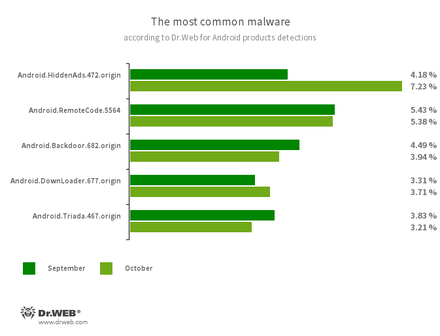

Selon les données fournies par les produits antivirus Dr.Web pour Android

- Android.HiddenAds.472.origin

- Trojan qui affiche des publicités intempestives.

- Android.RemoteCode.5564

- Application malveillante qui télécharge et exécute n'importe quel code.

- Android.Backdoor.682.origin

- Trojans qui exécutent les commandes des pirates et leur permettent de contrôler les appareils mobiles contaminés.

- Android.DownLoader.677.origin

- Télécharge d'autres programmes malveillants.

- Android.Triada.465.origin

- Représentant de Trojans multi-fonctions qui exécutent une variété d'actions malveillantes.

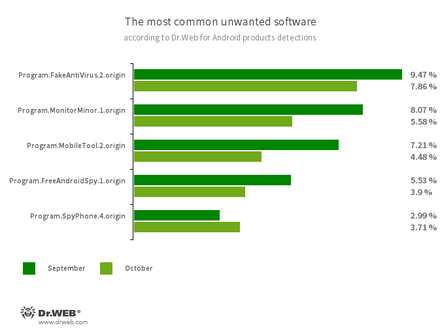

- Program.FakeAntiVirus.2.origin

Détection des applications publicitaires qui imitent le fonctionnement des logiciels antivirus. - Program.MonitorMinor.1.origin

- Program.MobileTool.2.origin

- Program.FreeAndroidSpy.1.origin

- Program.SpyPhone.4.origin

Programmes qui surveillent les propriétaires d'appareils Android et peuvent être utilisés à des fins d'espionnage.

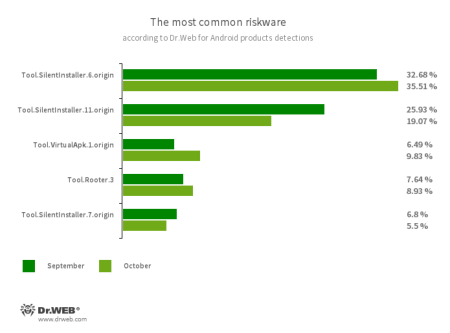

- Tool.SilentInstaller.6.origin

- Tool.SilentInstaller.7.origin

- Tool.SilentInstaller.11.origin

- Tool.VirtualApk.1.origin

Plateforme potentiellement dangereuse qui permet aux applications de lancer des fichiers APK sans les installer. - Tool.Rooter.3

Un outil conçu pour obtenir des privilèges root sur des appareils Android. Il peut être utilisé par les pirates et les logiciels malveillants.

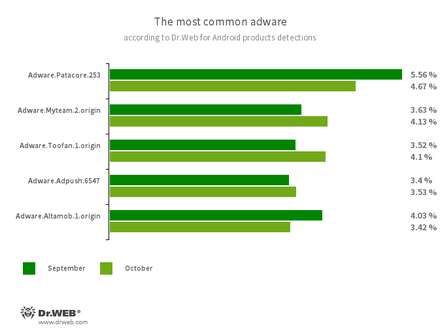

Modules de programmes indésirables intégrés à des applications Android et conçus pour afficher des publicités sur les appareils mobiles:

- Adware.Patacore.253

- Adware.Myteam.2.origin

- Adware.Toofan.1.origin

- Adware.Adpush.6547

- Adware.Altamob.1.origin

Trojans sur Google Play

A part les Trojans Clickers, les analystes de Doctor Web ont détecté beaucoup de nouvelles versions et des modifications d’applications malveillantes connues de la famille Android.Joker sur Google Play. Parmi eux - Android.Joker.6, Android.Joker.7, Android.Joker.8, Android.Joker.9, Android.Joker.12, Android.Joker.18 et Android.Joker.20.origin. Ces chevaux de Troie téléchargent et exécutent des modules malveillants supplémentaires qui peuvent exécuter n'importe quel code et abonnent les utilisateurs à des services mobiles onéreux. Ils sont diffusés sous couvert de programmes inoffensifs, tels que des collections de fonds d'écran pour le bureau ou bien des caméras avec différents filtres, des utilitaires, éditeurs photo, jeux, messageries instantanés et d'autres applications.

De plus, nos experts ont trouvé un Trojan publicitaire de la famille Android.HiddenAds qui a reçu le nom Android.HiddenAds.477.origin. Les pirates le propageaient sous couvert d'un lecteur vidéo et d'une application qui devait fournir des informations sur les appels entrants. Une fois lancé, le cheval de Troie masquait son icône dans la liste des applications sur l'écran principal d'Android et commençait à afficher des publicités.

Les entrées permettant de détecter les Trojans Android.SmsSpy.10437 et Android.SmsSpy.10447 ont également été ajoutées à la base virale Dr.Web. Ces malwares ont été cachés dans une collection d'images et dans une appli de caméra photo. Les deux programmes malveillants interceptaient du contenu des messages SMS entrants, alors qu’Android.SmsSpy.10437 pouvait exécuter du code téléchargé sur son serveur de gestion.

Pour protéger vos appareils Android contre les applications malveillantes et indésirables, nous vous recommandons d’installer des produits antivirus Dr.Web pour Android.

Votre Android a besoin d'une protection.

Utilisez Dr.Web

- Premier antivirus russe pour Android

- Plus de 140 millions de téléchargements sur Google Play

- Gratuit pour les utilisateurs des produits Dr.Web pour les particuliers