Doctor Web présente son Rapport viral sur les menaces ayant ciblé les appareils mobiles au cours du mois de mai 2020

Le 19 juin 2020

En mai, le nombre de menaces détectées sur les appareils Android a augmenté de 3,35% par rapport au mois d'avril. Le nombre de logiciels malveillants détectés a augmenté de 3,75%, celui de programmes potentiellement dangereux, de 8,77%, et le nombre d'applications publicitaires a augmenté de 1,62%. Le nombre de programmes indésirables infiltrés dans les appareils des utilisateurs a diminué de 1,77%.

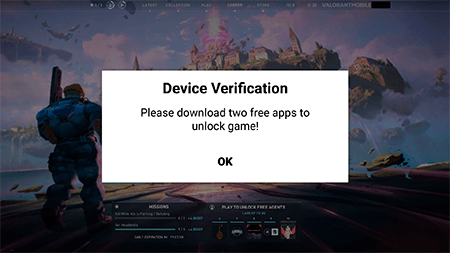

A la fin du mois, Doctor Web a alerté sur la propagation du Trojan Android.FakeApp.176 , que les malfaiteurs tentaient de faire passer pour une version mobile du jeu Valorant. A l'aide de ce malware, ses auteurs gagnaient de l'argent en participant à divers programmes d'affiliation.

De nouvelles modifications des Trojans de la famille Android.Joker ont été trouvées sure Google Play. Ces applications exécutaient n'importe quel code et pouvaient abonner les propriétaires d'appareils Android à des services mobiles payants. C'est également sur Google Play que les analystes ont détecté quelques nouvelles modifications des programmes malveillants de la famille Android.HiddenAds conçus pour afficher des publicités. De plus, on a détecté des applications qui contenaient des modules publicitaires indésirables et un Trojan de la famille Android.Circle . Ce Trojan affichait des publicités et il était en mesure d'exécuter des scripts BeanShell, il téléchargeait différents sites web sur lesquels il cliquait sur des liens et des bannières. Au cours du mois de mai, les pirates ont diffusé d'autres menaces.

LES TENDANCES PRINCIPALES DU MOIS DE MAI

- une légère croissance du nombre total de menaces détectées sur les appareils Android

- apparition de nouvelles menaces sur Google Play

Menace du mois

En mai, Doctor Web a rapporté la détection d'une version contrefaite du jeu Valorant, qui était en fait une des modifications du Trojan Android.FakeApp.176 . Cette modification malveillante est diffusée par les pirates depuis longtemps sous couvert d’applications populaires et elle est utilisée pour obtenir des revenus illicites issus de la participation à différents programmes d'affiliation.

Pour obtenir un accès complet au jeu, le Trojan propose à ses victimes potentielles d'exécuter plusieurs tâches sur le site d'un service partenaire, par exemple, d'installer et d'exécuter d'autres jeux. Pour chaque tâche effectuée avec succès, les pirates sont récompensés, tandis que les utilisateurs trompés ne reçoivent rien.

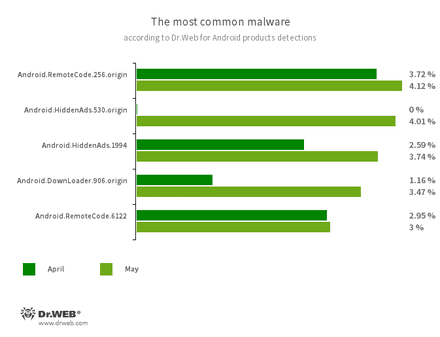

Selon les données fournies par les produits antivirus Dr.Web pour Android

- Android.RemoteCode.256.origin

- Android.RemoteCode.6122

- Programmes malveillants qui téléchargent et exécutent n'importe quel code. Selon leur modification, ces chevaux de Troie sont en mesure de télécharger différents sites web, cliquer sur des liens et des bannières, abonner les utilisateurs à des services payants et effectuer d'autres actions.

- Android.HiddenAds.530.origin

- Android.HiddenAds.1994

- Trojans conçus pour afficher des publicités. Ils sont propagés sous couvert d’applications populaires par d'autres programmes malveillants, qui, dans certains cas, les installent dans le répertoire système à l'insu de l'utilisateur.

- Android.DownLoader.906.origin

- Trojan qui télécharge d'autres logiciels malveillants et des programmes inutiles. Il peut se cacher dans des applications en apparence anodines qui sont diffusées via Google Play ou via des sites malveillants.

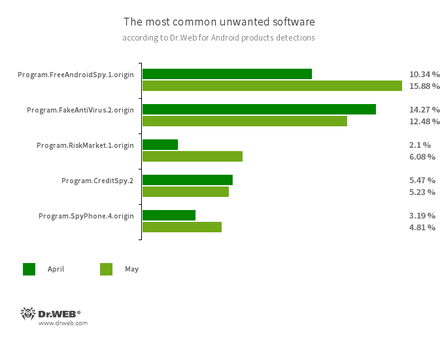

- Program.FreeAndroidSpy.1.origin

- Program.SpyPhone.4.origin

- Logiciels qui surveillent les propriétaires d'appareils Android et qui peuvent être utilisés à des fins d'espionnage. Ils peuvent contrôler les coordonnées gps de l'appareil, récolter des données sur les échanges SMS et conversations sur les réseaux sociaux, ils sont également en mesure de copier les documents, les photos et vidéos, ainsi que d'écouter l'environnement.

- Program.FakeAntiVirus.2.origin

- Détection de programmes publicitaires imitant le fonctionnement des logiciels antivirus. Ces programmes peuvent signaler des menaces inexistantes et tromper les utilisateurs en demandant de payer une version complète.

- Program.CreditSpy.2

- Détection des programmes conçus pour usurper le rating en utilisant des données personnelles des utilisateurs. De telles applications téléchargent sur un serveur distant des SMS, des informations sur les contacts de l'annuaire, l'historique des appels et d'autres informations.

- Program.RiskMarket.1.origin

- Boutique d'applications contenant des Trojans.

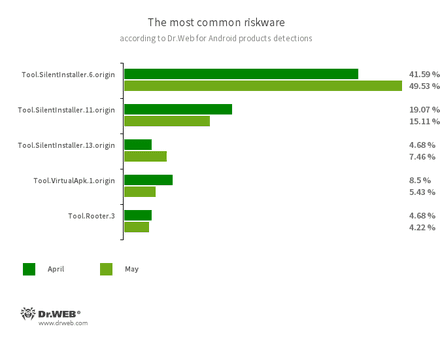

- Tool.SilentInstaller.6.origin

- Tool.SilentInstaller.11.origin

- Tool.SilentInstaller.13.origin

- Tool.VirtualApk.1.origin

- Plateformes potentiellement dangereuses qui permettent aux applications de lancer des fichiers APK sans les installer. Ils créent un environnement virtuel, qui n'a pas d'impact sur l'OS.

- Tool.Rooter.3

- Utilitaire permettant d'obtenir des privilèges root sur les appareils Android et qui utilise des exploits. Il peut être utilisé par les utilisateurs Android, ainsi que par les pirates et les programmes malveillants.

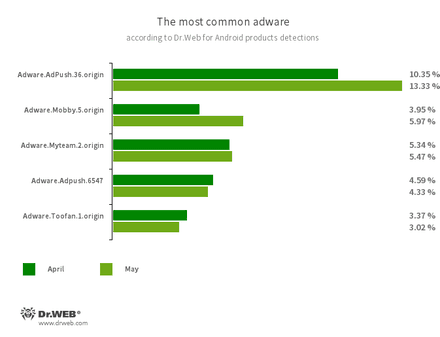

Modules de programmes indésirables intégrés à des applications Android et conçus pour afficher des publicités sur les appareils mobiles. En fonction de la famille et de la modification, ils sont en mesure d'afficher des publicités dans le mode plein écran en bloquant les fenêtres d'autres applications, d'afficher des notifications, de créer des raccourcis et de télécharger des sites web.

- Adware.Adpush.36.origin

- Adware.Adpush.6547

- Adware.Mobby.5.origin

- Adware.Myteam.2.origin

- Adware.Toofan.1.origin

Menaces sur Google Play

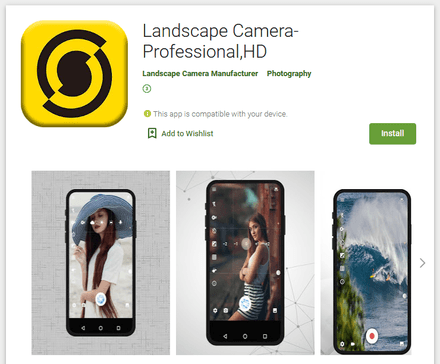

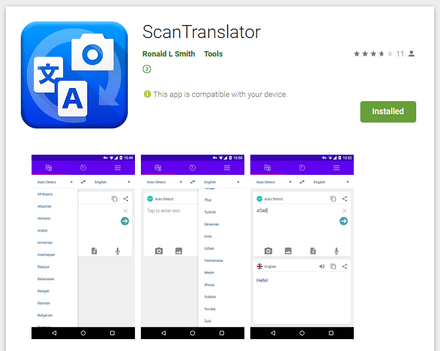

Le mois dernier, les analystes de Doctor Web ont identifié de nombreuses nouvelles modifications des Trojans de la famille Android.Joker : Android.Joker.174 , Android.Joker.182 , Android.Joker.186 , Android.Joker.138.origine, Android.Joker.190 et Android.Joker.199 . Ces modifications ont été intégrées à des applications conçues pour traiter les documents, ainsi que dans des collections d'images, des programmes photo, des utilitaires système, des messengers et d'autres applications d'apparence inoffensive. Cependant, après le lancement, ces chevaux de Troie téléchargeaient et exécutaient un code, ils étaient en mesure d'abonner les utilisateurs à des services onéreux.

De plus, nos experts ont identifié le Trojan Android.Circle.15 qui a été propagé sous le couvert d'un utilitaire conçu pour optimiser les performances du système. Une fois lancé, il affichait des publicités, téléchargeait des sites web et cliquait sur les liens et les bannières publiés sur ces sites. Tout comme les autres représenants de la famille Android.Circle , il était capable d'exécuter des scripts BeanShell.

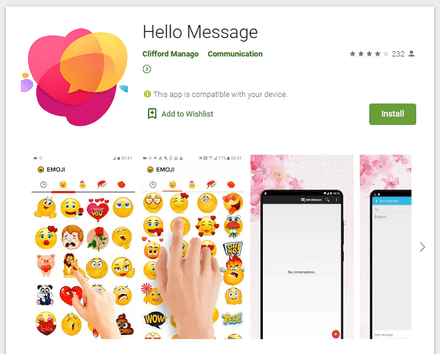

Parmi les menaces détectées, on voit des Trojans publicitaires de la famille Android.HiddenAds : Android.HiddenAds.2134 , Android.HiddenAds.2133 , Android.HiddenAds.2146 , Android.HiddenAds.2147 , Android.HiddenAds.2048 et Android.HiddenAds.2150 . Ils ont été diffusés sous la forme de collections d'autocollants WhatsApp, des jeux, des collections d'images et des répertoires. Au total, les analystes de Doctor Web ont détecté plus de 30 versions différentes des chevaux de Troie, qui ont été installées par près de 160 000 utilisateurs.

Une fois lancé, ces programmes malveillants retiraient leurs icônes de la liste d'applications de l'écran d'accueil Android et commençaient à afficher des bannières publicitaires en mode plein écran ce qui empêchait d'utiliser l'appareil.

Sous couvert de programmes inoffensifs tels que des jeux et des collections d'images, de nouveaux modules publicitaires ont été diffusés, ils ont reçu les noms Adware.AdSpam.4 , Adware.AdSpam.5 et Adware.AdSpam.6. Tout comme les Trojans de la famille Android.HiddenAds , ils affichaient des bannières par-dessus les autres applications. Cependant, ils ne retiraient pas leurs icônes, donc il était plus facile pour les utilisateurs de localiser la source des publicités et de supprimer les applications concernées, dans lesquelles les modules en question étaient intégrés.

Autres menaces

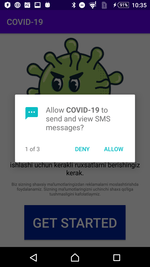

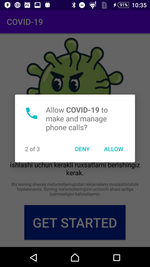

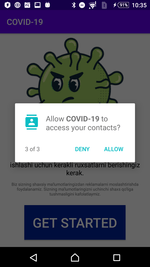

Parmi les applications malveillantes diffusées en mai, on a vu un Trojan qui a exploitait le sujet de la pandémie du SARS-CoV-2. Ce programme malveillant ajouté à la base de données virales Dr.Web comme Android.Spy.660.origin, a été propagé sous le couvert d'un utilitaire qui affichait le nombre de cas de Covid-19. En fait, le vrai but de ce Trojan était le cyberespionnage. La cible principale d'Android.Spy.660.origin sont les utilisateurs de l'Ouzbékistan. Le Trojan volait des informations sur les SMS, sur le journal d'appels et sur les contacts de l'appareil mobile. A son lancement, il demandait des permissions système appropriées, puis il affichait des statistiques du Covid-19 afin de ne pas éveiller les soupçons de ses victimes.

De plus, les attaquants ont continué de cibler les utilisateurs en utilisant différents Trojans bancaires. Notamment, les utilisateurs du Vietnam ont été menacés par le Trojan bancaire Android.Banker.388.origin , qui se téléchargeait sur les appareils Android à la suite de la visite d'un faux site du Ministère de la sécurité publique du pays. Les internautes japonais se sont vus menacés pas les représentants de certaines familles de Trojans bancaires qui sont depuis longtemps diffusés via des sites contrefaits de services de poste et de livraison.

Pour protéger vos appareils Android contre les applications malveillantes et indésirables, nous vous recommandons d’installer les produits antivirus Dr.Web pour Android.

Votre Android a besoin d'une protection.

Utilisez Dr.Web

- Premier antivirus russe pour Android

- Plus de 140 millions de téléchargements sur Google Play

- Gratuit pour les utilisateurs des produits Dr.Web pour les particuliers