Doctor Web présente son Rapport viral sur les menaces ayant ciblé les appareils mobiles au cours du mois de février 2021

Le 16 mars 2021

Parmi les programmes malveillants et indésirables détectés en février par les produits antivirus Dr.Web pour Android, on voit le plus souvent des programmes affichant des publicités intempestives, ainsi que des Trojans capables d'exécuter du code arbitraire et de télécharger différentes applications à l'insu des utilisateurs.

Au mois de février, les analystes de Doctor Web ont détecté de nombreuses menaces sur Google Play. Parmi elles, de nombreuses applications frauduleuses appartenant à la famille Android.FakeApp , des chevaux de Troie multi-fonctionnels Android.Joker, des applications malveillantes de la famille Android.HiddenAds qui affichent des publicités et d'autres programmes dangereux.

Les tendances principales du mois de février

- Apparition de nouvelles menaces sur Google Play

- Activité accrue des applications malveillantes ciblant Android et utilisées dans des schémas frauduleux

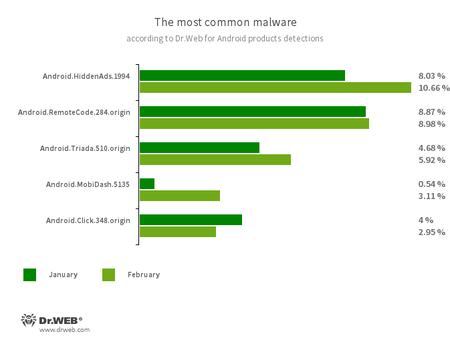

Selon les données fournies par les produits antivirus Dr.Web pour Android

- Android.HiddenAds.1994

- Trojan conçu pour afficher des publicités. Il est propagé sous couvert d’applications populaires par d'autres programmes malveillants, qui, dans certains cas, l'installent dans le répertoire système à l'insu de l'utilisateur.

- Android.RemoteCode.284.origin

- Programme malveillant qui télécharge et exécute n'importe quel code. Selon la version, ce logiciel malveillant est en mesure de télécharger différents sites web, cliquer sur des liens et des bannières, abonner les utilisateurs à des services payants et effectuer d'autres actions.

- Android.Triada.510.origin

- Trojans multi-fonctions qui exécutent une variété d'actions malveillantes et pénètrent dans les processus de tous les programmes en cours d'exécution. Quelques modifications de cette famille peuvent être détectées dans le firmware des appareils Android, où les malfaiteurs les insèrent au stade de la fabrication. De plus, certaines modifications peuvent exploiter des vulnérabilités pour accéder aux fichiers protégés du système et des répertoires.

- Android.Click.348.origin

- Application malveillante qui télécharge elle-même des sites web, clique sur des bannières publicitaires et sur des liens. Elle peut être diffusée sous le couvert de programmes inoffensifs, sans éveiller les soupçons chez les utilisateurs.

- Android.MobiDash.5135

- Trojan qui affiche des publicités intempestives. C'est un module de programme que des développeurs de logiciels intègrent dans des applications.

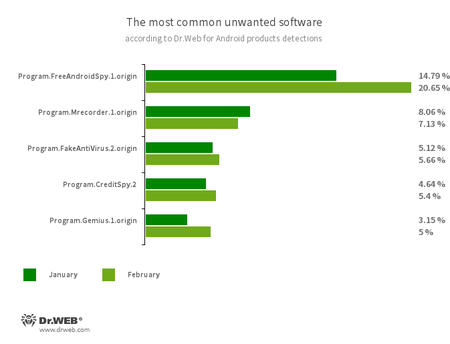

- Program.FreeAndroidSpy.1.origin

- Program.Mrecorder.1.origin

- Logiciels qui peuvent être utilisés à des fins d'espionnage. Ils sont en mesure de contrôler les coordonnées GPS de l'appareil, récolter des données sur les échanges SMS et conversations sur les réseaux sociaux, ils sont également en mesure de copier des documents, photos et vidéos, ainsi que d'écouter les conversations téléphoniques et l'environnement.

- Program.FakeAntiVirus.2.origin

- Programmes publicitaires imitant le fonctionnement des logiciels antivirus. Ces programmes peuvent signaler des menaces inexistantes et tromper les utilisateurs en demandant de payer une version complète.

- Program.CreditSpy.2

- Programmes conçus pour usurper le rating en utilisant des données personnelles. De telles applications téléchargent sur un serveur distant des SMS, des informations sur les contacts, l'historique des appels et d'autres informations.

- Program.Gemius.1.origin

- En plus d’informations techniques sur les appareils mobiles Android, ce programme récolte des données confidentielles, notamment, les coordonnées GPS enregistrées, les favoris enregistrés dans le navigateur web, l'historique des sites visités ainsi que les adresses web saisies par l'utilisateur.

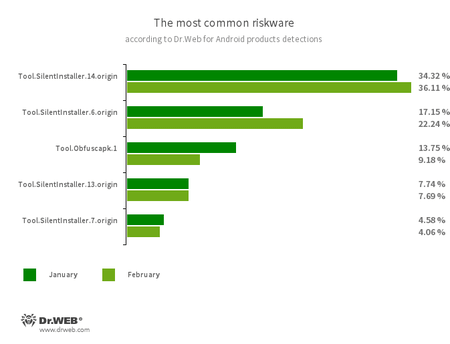

- Tool.SilentInstaller.6.origin

- Tool.SilentInstaller.7.origin

- Tool.SilentInstaller.13.origin

- Tool.SilentInstaller.14.origin

- Plateformes potentiellement dangereuses qui permettent aux applications de lancer des fichiers APK sans les installer. Ils créent un environnement virtuel, qui n'a pas d'impact sur l'OS.

- Tool.Obfuscapk.1

- Applications protégées par l'utilitaire obfuscateur Obfuscapk. Cet utilitaire permet de modifier automatiquement le code source des applications Android afin de l'obscurcir et d'empêcher leur reverse engineering. Les pirates l'utilisent pour protéger leurs logiciels malveillants et d'autres programmes indésirables de la détection par les antivirus.

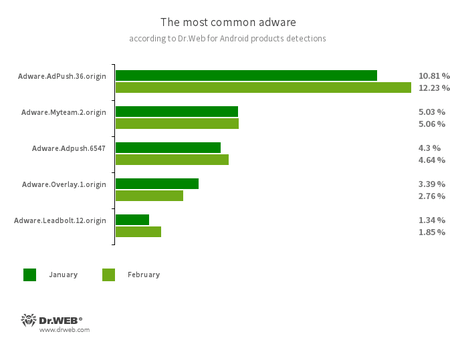

Modules de programmes indésirables intégrés à des applications Android et conçus pour afficher des publicités sur les appareils mobiles. En fonction de la famille et de la modification, ils sont en mesure d'afficher des publicités en mode plein écran en bloquant les fenêtres d'autres applications, d'afficher des notifications, de créer des raccourcis et de télécharger des sites web.

- Adware.Adpush.36.origin

- Adware.Adpush.6547

- Adware.Myteam.2.origin

- Adware.Overlay.1.origin

- Adware.LeadBolt.12.origin

Menaces sur Google Play

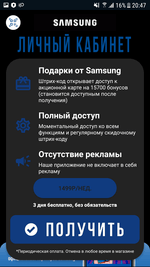

Au cours du mois de février, les analystes de Doctor Web ont enregistré la propagation d'un grand nombre d'applications malveillantes de la famille Android.FakeApp, dont la plupart ont été exploitées par des pirates dans différents schémas frauduleux. Un de ces groupes de Trojans a été diffusé sous le couvert de programmes proposant un accès à des soi-disant remises et bonus, à des cadeaux de marques et à des boutiques populaires. Pour être plus convaincant, ces programmes utilisent des logos et des noms de marques connues, de fabricants de produits électroniques, de stations-service et de chaînes de vente au détail.

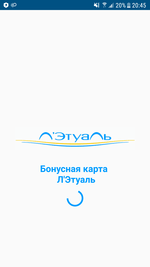

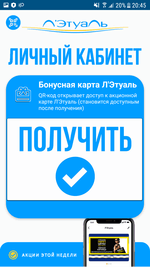

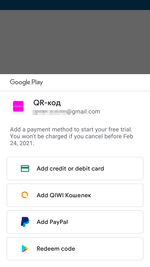

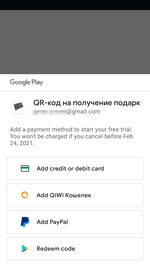

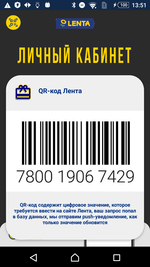

Lorsqu’une victime lance le programme, elle est invitée à s'abonner, pour un montant allant de 449 à 1499 roubles par semaine, à une option permettant de profiter de toutes les fonctions de l'application correspondante afin de recevoir tous les bonus annoncés. Les utilisateurs ne reçoivent que des codes barre ou des QR codes inutiles, les mêmes pour tous les chevaux de Troie, ainsi que la promesse de recevoir de nouveaux codes sous forme de notifications. En réalité, seules quelques modifications de ces applications sont à même de traiter des notifications.

Si un utilisateur accepte de s’abonner, on lui indique qu’il bénéficie d’une période d'essai de 3 jours durant laquelle il peut donc se désabonner ou confirmer l’abonnement. En utilisant ce schéma, les pirates comptent sur le fait que les utilisateurs peuvent facilement oublier la période d’essai parce qu’elle est courte et payer pour un service fantôme.

Diverses modifications de ces chevaux de Troie ont été ajoutées à la base de données virale Dr.Web sous les noms Android.FakeApp.239, Android.FakeApp.240, Android.FakeApp.246 et Android.FakeApp.247. Les images ci-après montrent comment fonctionne une de ces applications :

Messages et exemples du code affichés par les Trojans en cas d'abonnement à un service onéreux :

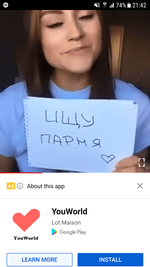

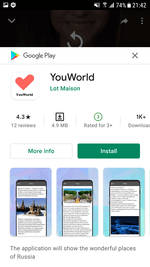

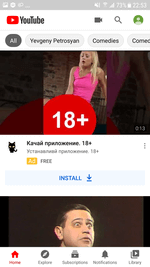

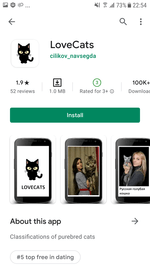

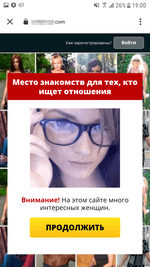

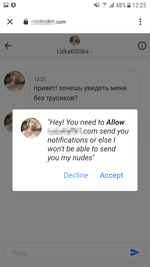

Le deuxième groupe de programmes contrefaits Android.FakeApp regroupe des applications que les pirates tentent de faire passer pour des applications inoffensives. Parmi elles se trouvent des guides sur la mode, les animaux, la nature, différents horoscopes. Leurs fonctionnalités ne correspondent pas aux fonctionnalités déclarées, ces applis ne faisant que télécharger des sites de rencontre ou des sites frauduleux. Ces applis ont été activement promues sur YouTube, et les bannières et vidéos exploitaient des sujets " pour adultes " ou bien tout ce qui concernait les rencontres etc. Au total, les experts de Doctor Web ont identifié plus de 20 variantes de ces programmes contrefaits.

Voici quelques exemples des applications de Trojans Android.FakeApp publiées sur Google Play et des publicités qui pointent sur ces applis malveillantes :

Exemples de sites téléchargés par les programmes énumérés :

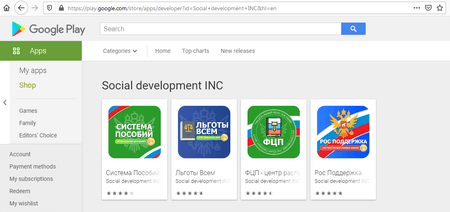

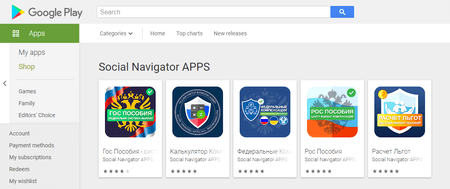

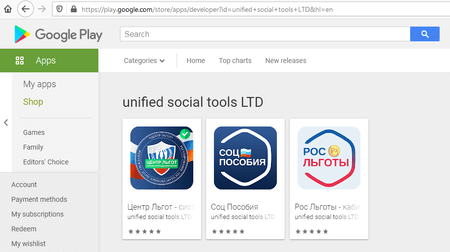

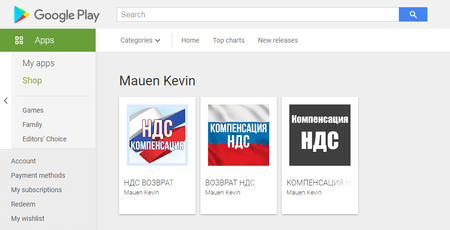

Le troisième groupe de programmes malveillants de la famille Android.FakeApp réunit des variations de Trojans frauduleux propagés sous couvert d’applications soi-disant destinées à gérer les remboursements provenant d’institutions publiques. Ce sont les nouvelles modifications des applications malveillantes connues Android.FakeApp.219 et Android.FakeApp.227.

Comme un certain nombre d'autres logiciels malveillants frauduleux de cette famille, ils ont également été annoncés via YouTube :

A leur lancement, les Trojans téléchargent des sites frauduleux sur lesquels les internautes peuvent trouver des informations sur les supposés remboursements provenant d’institutions publiques disponibles. Là, les visiteurs des sites sont invités à saisir des informations confidentielles et à payer une commission pour bénéficier d’un virement bancaire sur leur compte ou bien à payer une taxe d'Etat. En réalité, ils ne reçoivent bien entendu aucune compensation, mais leur argent et leurs données personnelles tombent entre les mains des pirates.

Les analystes de Doctor Web ont détecté quelques nouveaux Trojans multi-fonctionnels de la famille Android.Joker. Tout comme les autres applications malveillantes de cette famille, ces applis ont été propagées sous le couvert de programmes utiles - éditeur d'images, lecteur de codes barres, applications pour la création de documents PDF, collections d'autocollants pour messagerie instantanée, fonds d'écran animés et d'autres applications. Les chevaux de Troie ont été ajoutés à la base de données virales Dr.Web comme Android.Joker.580, Android.Joker.585, Android.Joker.586, Android.Joker.592, Android.Joker.595, Android.Joker.598 et Android.Joker.604.

Leurs fonctions principales sont le téléchargement et le lancement de code arbitraire ainsi que l'abonnement automatique des utilisateurs à des services onéreux.

Sur Google Play, de nouveaux Trojans publicitaires de la famille Android.HiddenAds ont été détectés, ils ont reçu les noms Android.HiddenAds.610.origin et Android.HiddenAds.2357. Le premier Trojan a été propagé sous couvert d'une collection d'image, et le deuxième, sous couvert d'une appli pour l'édition de photos.

Au lancement, ils retirent leurs icônes de la listes des applications installées dans le menu de l'écran d'accueil Android et se mettent à afficher des publicités. Dans le même temps, Android.HiddenAds.610.origin reçoit des commandes via le service cloud Firebase et est en mesure d'afficher des notifications avec des annonces, ainsi que de télécharger divers sites Web. Parmi eux, des sites publicitaires ainsi que des sites douteux ou bien frauduleux.

Pour protéger vos appareils Android contre les applications malveillantes et indésirables, nous vous recommandons d’installer les produits antivirus Dr.Web pour Android.

Votre Android a besoin d'une protection.

Utilisez Dr.Web

- Premier antivirus russe pour Android

- Plus de 140 millions de téléchargements sur Google Play

- Gratuit pour les utilisateurs des produits Dr.Web pour les particuliers