Doctor Web présente son Rapport viral sur les menaces ayant ciblé les appareils mobiles au cours du mois d'août 2021

Le 8 septembre 2021

Au cours du mois d’août, les analystes de Doctor Web ont révélé de nombreuses menaces sur Google Play. Parmi elles, différentes applications contrefaites de la famille Android.FakeApp, qui téléchargeaient des sites frauduleux. Un cheval de Troie qui volait des logins et des mots de passe des comptes Facebook a également été détecté. Les cybercriminels ont également diffusé des chevaux de Troie de la famille Android.Joker abonnant leurs victimes à des services mobiles payants.

Les tendances principales du mois d'août

- Détection de programmes malveillants sur Google Play.

- Activité de chevaux de Troie publicitaires, ainsi que d’applications malveillantes qui exécutent du code arbitraire.

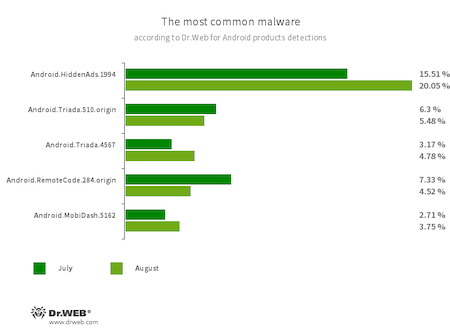

Selon les données fournies par les produits antivirus Dr.Web pour Android

- Android.HiddenAds.1994

- Trojan conçu pour afficher des publicités. Ils sont diffusés sous couvert d'applications inoffensives et, dans certains cas, sont installés dans le répertoire système par d'autres malwares.

- Android.Triada.510.origin

- Android.Triada.4567

- Trojans multi-fonctionnels qui exécutent différentes actions malveillantes. Ils appartiennent à la famille des applications de Trojan pénétrant dans les processus de tous les programmes en cours d'exécution. Quelques modifications de cette famille peuvent être détectées dans le firmware des appareils Android, où les malfaiteurs les insèrent au stade de la fabrication. De plus, certaines modifications peuvent exploiter des vulnérabilités pour accéder aux fichiers protégés du système et des répertoires.

- Android.RemoteCode.284.origin

- Programme malveillant qui télécharge et exécute n'importe quel code. En fonction de la modification, ces logiciels malveillants sont en mesure de télécharger différents sites web, cliquer sur des liens et des bannières, abonner les utilisateurs à des services payants et effectuer d'autres actions.

- Android.MobiDash.5162

- Trojan qui affiche des publicités intempestives. C'est un module de programme que des développeurs de logiciels intègrent dans des applications.

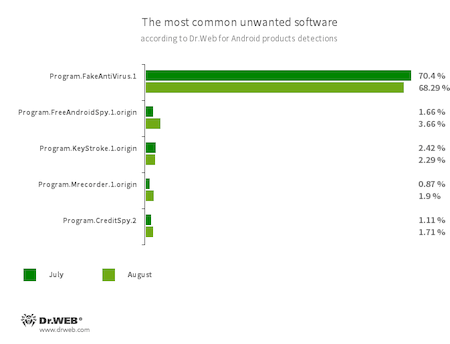

- Program.FakeAntiVirus.1

- Programmes publicitaires imitant le fonctionnement des logiciels antivirus. Ces programmes peuvent signaler des menaces inexistantes et tromper les utilisateurs en demandant de payer une version complète.

- Program.KeyStroke.1.origin

- Application Android capable d'intercepter des informations saisies sur le clavier. Certaines de ses modifications sont également en mesure de surveiller les messages SMS entrants, de contrôler l'historique des appels téléphoniques et d'enregistrer les conversations téléphoniques.

- Program.FreeAndroidSpy.1.origin

- Program.Mrecorder.1.origin

- Logiciels qui surveillent les propriétaires d'appareils Android et qui peuvent être utilisés à des fins d'espionnage. Ils sont en mesure de contrôler les coordonnées gps de l'appareil, récolter des données sur les échanges SMS et conversations sur les réseaux sociaux, ils sont également en mesure de copier des documents, photos et vidéos, ainsi que d'écouter les conversations téléphoniques et l'environnement.

- Program.CreditSpy.2

- Programmes conçus pour usurper le rating en utilisant des données personnelles. De telles applications téléchargent sur un serveur distant des SMS, des informations sur les contacts, l'historique des appels et d'autres informations.

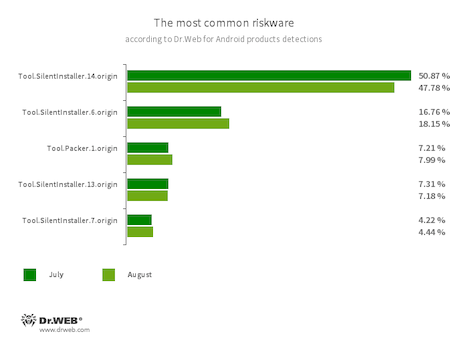

- Tool.SilentInstaller.14.origin

- Tool.SilentInstaller.13.origin

- Tool.SilentInstaller.6.origin

- Tool.SilentInstaller.7.origin

- Plateformes potentiellement dangereuses qui permettent aux applications de lancer des fichiers APK sans les installer. Ils créent un environnement virtuel, qui n'a pas d'impact sur l'OS.

- Tool.Packer.1.origin

- Utilitaire de compression spécialisé destiné à protéger les applications Android contre la modification et contre le reverse engineering. Cet utilitaire n'est pas malveillant mais il peut être utilisé dans le but de protéger des Trojans.

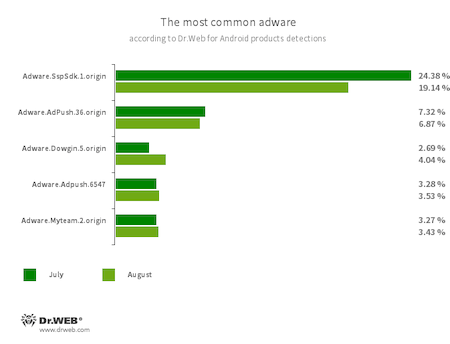

Modules de programmes indésirables intégrés à des applications Android et conçus pour afficher des publicités sur les appareils mobiles. En fonction de la famille et de la modification, ils sont en mesure d'afficher des publicités en mode plein écran en bloquant les fenêtres d'autres applications, d'afficher des notifications, de créer des raccourcis et de télécharger des sites web.

- Adware.SspSdk.1.origin

- Adware.AdPush.36.origin

- Adware.Adpush.6547

- Adware.Dowgin.5.origin

- Adware.Myteam.2.origin

Menaces sur Google Play

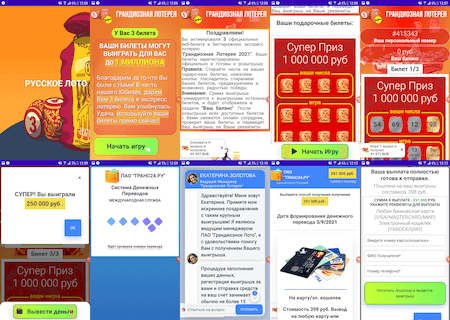

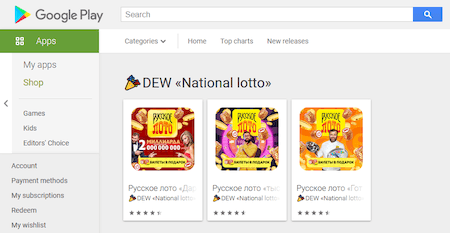

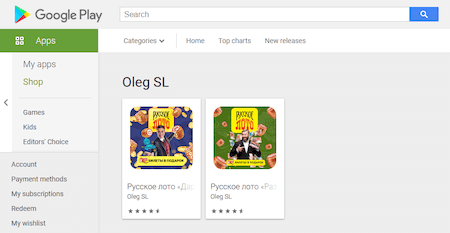

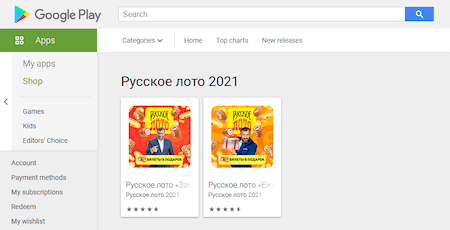

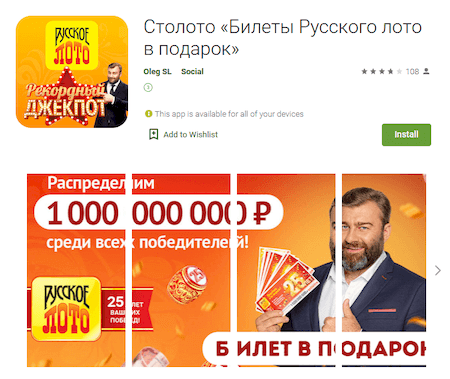

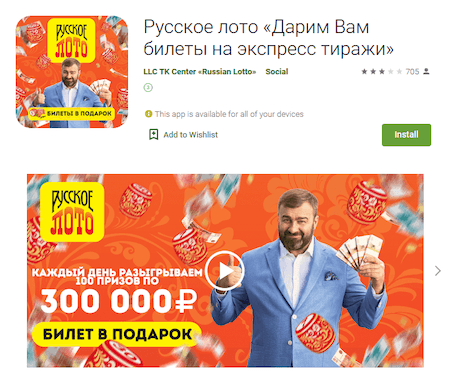

Au cours du mois écoulé, beaucoup de programmes malveillants ont été détectés sur Google Play. Parmi elles, différentes applications contrefaites de la famille Android.FakeApp utilisées par les pirates dans des schémas frauduleux. Certains de ces chevaux de Troie ont notamment été diffusés sous le couvert d'applications officielles de loteries russes populaires, Russian Loto et Gosloto, ainsi que de leur distributeur officiel Stoloto. Les applications contrefaites ont été ajoutées à la base de données virales Dr.Web comme Android.FakeApp.307, Android.FakeApp.308, Android.FakeApp.309, Android.FakeApp.310, Android.FakeApp.311, Android.FakeApp.312, Android.FakeApp.325, Android.FakeApp.328, Android.FakeApp.329, Android.FakeApp.330, Android.FakeApp.332, Android.FakeApp.333, Android.FakeApp.334, Android.FakeApp.335 et Android.FakeApp.341.

Au lancement, ces programmes téléchargent des sites frauduleux sur lesquels les victimes potentielles se voient proposer des soi-disant billets de loterie gratuits et sont invitées à participer à un tirage au sort. En réalité, le jeu est un faux, et afin de recevoir un " gain ", les utilisateurs doivent payer une " commission " ou une " taxe ", reversée aux pirates.

Voici un exemple du fonctionnement de l'un de ces chevaux de Troie :

Exemples d'apparence de ces contrefaçons sur Google Play :

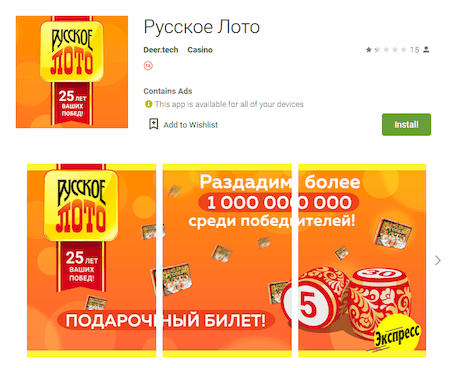

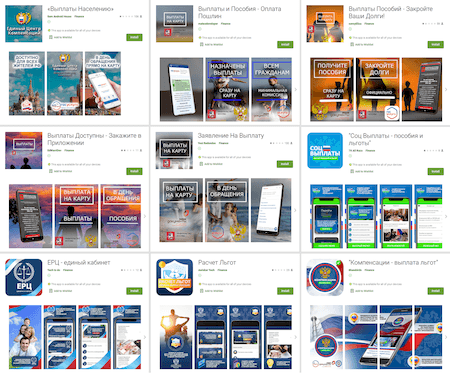

D'autres contrefaçons représentaient des applications à l'aide desquelles les utilisateurs russes pouvaient prétendument trouver des informations sur des reversements sociaux effectués par l'État, ainsi que recevoir directement ces paiements sur leurs cartes et comptes bancaires. Comme dans l'escroquerie avec les billets de loterie, ces programmes ne chargeaient que des sites frauduleux, qui demandaient de payer une soi-disant " commission " pour obtenir un remboursement.

Ces Trojans ont été ajoutés à la base de données virales Dr.Web commeAndroid.FakeApp.306, Android.FakeApp.313 et Android.FakeApp.325.

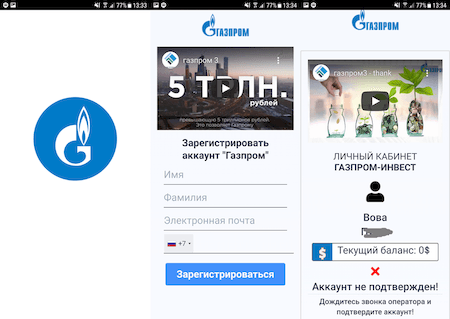

De nouveaux programmes frauduleux ont été trouvés, ils ont été diffusés sous le couvert d'applications destinées à investir et négocier sur les marchés financiers. Certains d'entre eux ont été propagés par les pirates au nom de sociétés bien connues.

Ces chevaux de Troie nommés Android.FakeApp.305, Android.FakeApp.314, Android.FakeApp.315 et Android.FakeApp.316 téléchargeaient différents sites du type " appâts financiers ", où les utilisateurs étaient invités à s'enregistrer afin de commencer à gagner de l'argent. Dans certains cas, on leur demandait leur prénom, nom, adresse e-mail et numéro de téléphone portable, dans d'autres, uniquement un numéro de téléphone. Ensuite, les victimes de la fraude pouvaient être redirigées vers d'autres ressources frauduleuses, elles pouvaient recevoir une notification indiquant qu'il n'y avait plus de places pour de nouveaux clients ou recevoir une demande d'attendre un appel de " l'opérateur ".

Voici quelques exemples de fonctionnement de ces chevaux de Troie :

En utilisant ces fausses applis d'investissement, les attaquants non seulement collectent des informations personnelles et peuvent voler de l’argent, mais ils peuvent également impliquer les utilisateurs dans d'autres schémas frauduleux, notamment en vendant les données obtenues à des tiers.

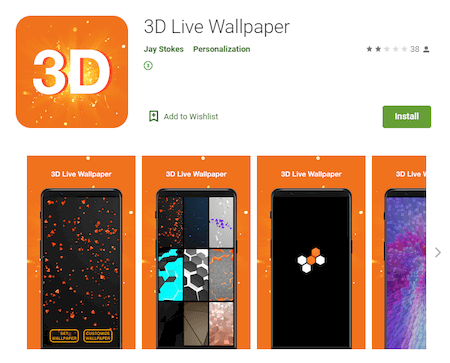

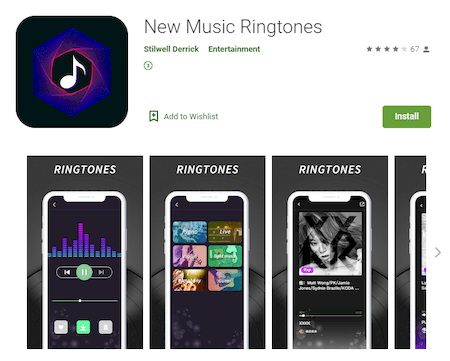

Parmi les menaces identifiées sur Google Play, on voit également de nouveaux membres de la famille de chevaux de Troie Android.Joker ajoutés à la base de données virales Dr.Web comme Android.Joker.320.origin, Android.Joker.858 et Android.Joker.910. Le premier a été propagé sous le couvert de fonds d'écran animés 3D Live Wallpaper, le deuxième était déguisé en une application musicale New Music Ringtones et le troisième s'est présenté comme une application Free Text Scanner pour numériser des textes et créer des documents PDF. Toutes les trois abonnaient les propriétaires d'appareils Android à des services mobiles payants et pouvaient télécharger et exécuter du code arbitraire.

De plus, nos analystes ont détecté un nouveau cheval de Troie conçu pour voler les noms d'utilisateur et les mots de passe des comptes Facebook. Il a été diffusé sous le couvert d’un programme qui protège les applications installées contre l'accès non autorisé. Le Trojan a été ajouté à la base de données virales Dr.Web comme Android.PWS.Facebook.34.

Pour protéger vos appareils Android contre les applications malveillantes et indésirables, nous vous recommandons d’installer les produits antivirus Dr.Web pour Android.

Votre Android a besoin d'une protection.

Utilisez Dr.Web

- Premier antivirus russe pour Android

- Plus de 140 millions de téléchargements sur Google Play

- Gratuit pour les utilisateurs des produits Dr.Web pour les particuliers