Doctor Web présente son Rapport viral sur les menaces ayant ciblé les appareils mobiles au cours du mois de mai 2022

Le 14 juin 2022

Le mois dernier, le Laboratoire Doctor Web a détecté de nouvelles applications malveillantes sur Google Play. Parmi elles, des chevaux de Troie de la famille Android.Subscription, qui abonnent les utilisateurs à des services payants, les programmes frauduleux Android.FakeApp, des chevaux de Troie voleurs de mot de passe de la famille Android.PWS.Facebook, qui aident les cybercriminels à pirater les comptes de réseaux sociaux Facebook, ainsi que les chevaux de Troie publicitaires Android.HiddenAds.

Les tendances principales du mois de mai

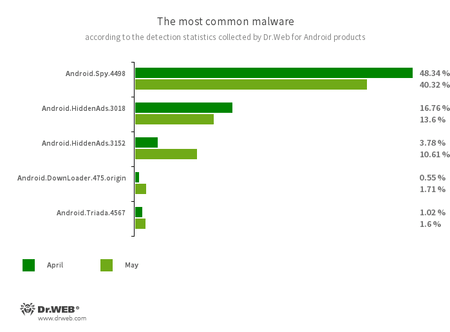

- Diminution de l'activité du Trojan Android.Spy.4498

- Activité accrue des chevaux de Troie publicitaires

- Apparition de nouvelles applications malveillantes sur Google Play

Selon les données fournies par les produits antivirus Dr.Web pour Android

- Android.Spy.4498

- Un cheval de Troie qui vole le contenu des notifications d'autres applications. De plus, il télécharge et invite les utilisateurs à installer d'autres programmes, et peut également afficher diverses boîtes de dialogue.

- Android.HiddenAds.3018

- Android.HiddenAds.3152

- Trojans conçus pour afficher des publicités. Ils sont diffusés sous couvert d'applications inoffensives et, dans certains cas, sont installés dans le répertoire système par d'autres malwares. Une fois sur les appareils Android, ces chevaux de Troie publicitaires masquent généralement leur présence dans le système, notamment, ils « masquent » l'icône de l'application dans le menu de l'écran d'accueil.

- Android.DownLoader.475.origin

- Trojan qui télécharge d'autres logiciels malveillants et des programmes inutiles. Il peut se cacher dans des applications en apparence anodines qui sont diffusées via Google Play ou via des sites malveillants.

- Android.Triada.4567.origin

- Trojans multifonctions qui exécutent une variété d'actions malveillantes, ils pénètrent dans les processus de tous les programmes en cours d'exécution. Quelques modifications de cette famille peuvent être détectées dans le firmware des appareils Android, où les malfaiteurs les insèrent au stade de la fabrication. De plus, certaines modifications peuvent exploiter des vulnérabilités pour accéder aux fichiers protégés du système et des répertoires.

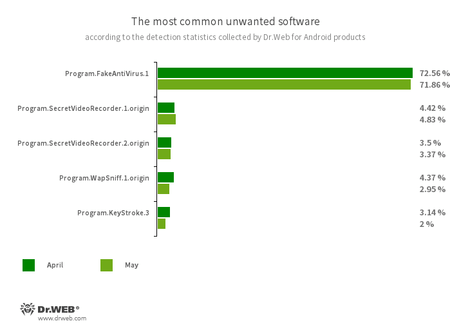

- Program.FakeAntiVirus.1

- Programmes publicitaires imitant le fonctionnement des logiciels antivirus. Ces programmes peuvent signaler des menaces inexistantes et tromper les utilisateurs en demandant de payer une version complète.

- Program.SecretVideoRecorder.1.origin

- Program.SecretVideoRecorder.2.origin

- Détection de différentes versions de l'application conçue pour la prise de photos et de vidéos en tâche de fond via les caméras embarquées des appareils Android. Cette appli peut fonctionner discrètement en permettant de désactiver les notifications sur l'activation de l'enregistrement ainsi que modifier l'icône et la description de l'application. Cette fonctionnalité rend ce programme potentiellement dangereux.

- Program.WapSniff.1.origin

- Programme conçu pour l'interception des communications dans WhatsApp.

- Program.KeyStroke.3

- Application Android capable d'intercepter des informations saisies sur le clavier. Certaines de ses modifications sont également en mesure de surveiller les messages SMS entrants, de contrôler l'historique des appels téléphoniques et d'enregistrer les conversations téléphoniques.

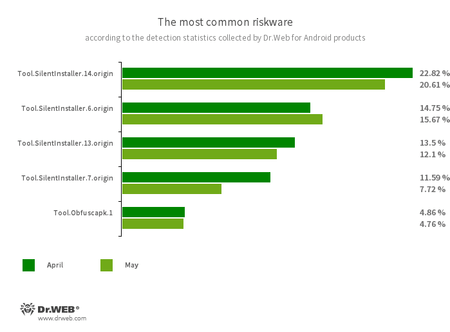

- Tool.SilentInstaller.14.origin

- Tool.SilentInstaller.6.origin

- Tool.SilentInstaller.13.origin

- Tool.SilentInstaller.7.origin

- Plateformes potentiellement dangereuses qui permettent aux applications de lancer des fichiers APK sans les installer. Ils créent un environnement virtuel, qui n'a pas d'impact sur l'OS.

- Tool.Obfuscapk.1.origin

- Applications protégées par l'utilitaire obfuscateur Obfuscapk. Cet utilitaire permet de modifier automatiquement le code source des applications Android afin de l'obscurcir et d'empêcher leur reverse engineering. Les pirates l'utilisent pour protéger leurs logiciels malveillants et d'autres programmes indésirables de la détection par les antivirus.

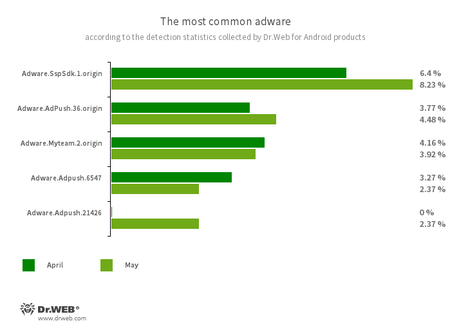

Modules de programmes indésirables intégrés à des applications Android et conçus pour afficher des publicités sur les appareils mobiles. En fonction de la famille et de la modification, ils sont en mesure d'afficher des publicités en mode plein écran en bloquant les fenêtres d'autres applications, d'afficher des notifications, de créer des raccourcis et de télécharger des sites web.

- Adware.SspSdk.1.origin

- Adware.AdPush.36.origin

- Adware.Adpush.6547

- Adware.Adpush.2146

- Adware.Myteam.2.origin

Menaces sur Google Play

Au mois de mai, les experts de Doctor Web ont détecté de nombreuses nouvelles menaces sur Google Play. Parmi eux se trouvent des chevaux de Troie publicitaire Android.HiddenAds.3158 et Android.HiddenAds.3161.

Le premier est une collection d'images de fonds d'écran Wild & Exotic Animal Wallpaper. Pour se cacher de l'utilisateur, ce malware remplace l'icône de l'application dans le menu principal de l'écran par une icône moins visible, il change le nom pour " SIM Tool Kit ". De plus, le programme demande l'autorisation de désactiver la fonction d'économiseur de batterie pour fonctionner constamment en arrière-plan. Cela permet au cheval de Troie d'afficher des publicités même lorsque le propriétaire de l'appareil n’a pas utilisé l'application depuis longtemps.

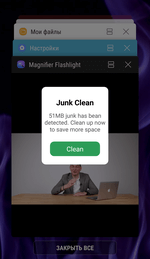

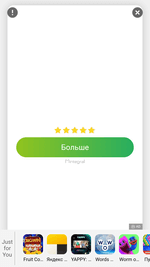

Le deuxième cheval de Troie a été distribué sous le couvert d'application de lampe de poche Magnifier Flashlight. Il masque son icône de la liste des programmes dans le menu de l'écran principal, ensuite il affiche périodiquement des vidéos promotionnelles et des bannières. Exemples d'une telle publicité :

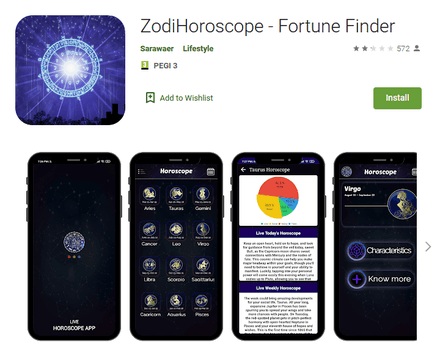

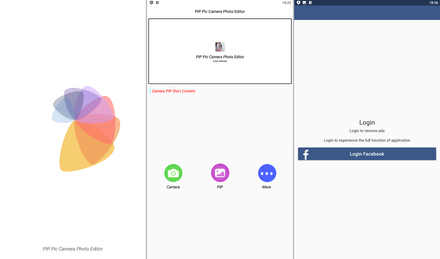

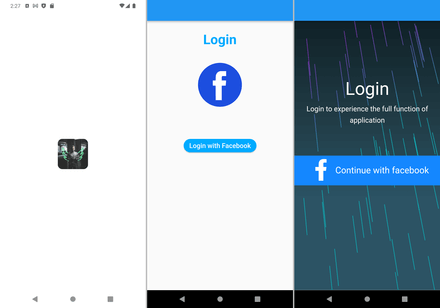

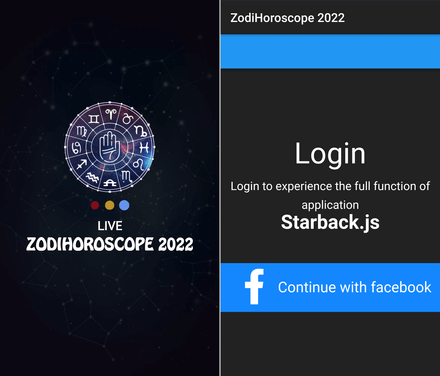

D'autres chevaux de Troie ont également été identifiés ; ils volent des données pour pirater les comptes Facebook (l'activité du réseau social Facebook est interdite en Russie). Ils ont été distribués sous le couvert d'éditeurs d'image PIP Pic Camera Photo Editor (Android.PWS.Facebook.142), PIP Camera 2022 (Android.PWS.Facebook.143), Camera Photo Editor (Android.PWS.Facebook.144) et LIghet Exposure Photo Editor (Android.PWS.Facebook.145), ainsi que le programme astrologique ZodiHoroscope - Fortune Finder (Android.PWS.Facebook.141).

Ces chevaux de Troie, sous divers prétextes (par exemple, prétendument pour accéder à toutes les fonctions de l'application ou désactiver les publicités), proposent aux victimes potentielles de se connecter à leur compte Facebook, après quoi ils interceptent et transmettent les identifiants, mots de passe et autres données d'authentification saisis aux cybercriminels.

Parmi les logiciels malveillants détectés on voit également de nouveaux membres de la famille Trojan Android.Subscription, conçus pour abonner les utilisateurs à des services payants. L'un d'eux, ajouté à la base de données virales Dr.Web sous le nom Android.Subscription.9, a été distribué sous le couvert d'application Recovery conçue pour la récupération de données. L'autre a été diffusé sous le couvert du jeu Driving Real Race : il a reçu le nom Android.Subscription.10. Ces applications malveillantes téléchargent les sites Web des services partenaires via lesquels l'abonnement a été effectué.

De plus, les attaquants ont de nouveau distribué des programmes contrefaits. Parmi eux se trouve l'application " Compensation TVA " (Android.FakeApp.949), prétendument destinée à la recherche et à la réception de remboursements. En fait, l'application en question télécharge des sites web frauduleux via lesquels les pirates peuvent voler des données personnelles et de l'argent.

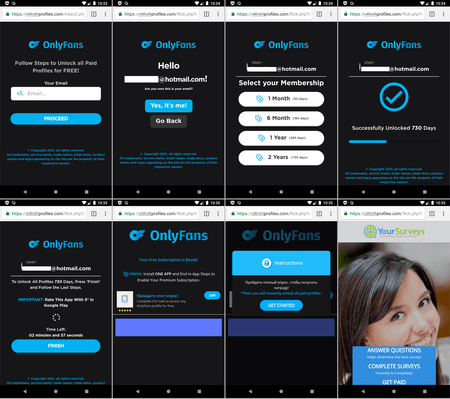

Les attaquants ont fait passer une autre fausse application pour l'application Only Fans App OnlyFans Android, qui aurait permis l'accès gratuit aux profils privés et au contenu payant du service OnlyFans.

Les utilisateurs ont été invités à répondre à un court sondage, puis le programme chargeait un site frauduleux qui simulait le processus d'obtention d'accès. Les victimes potentielles ont été invitées à fournir une adresse e-mail, puis elles ont été invitées à effectuer diverses tâches, telles que l'installation de jeux et de programmes prédéterminés ou à passer un sondage en ligne. En fait, les utilisateurs ne recevaient aucun accès et les pirates eux-mêmes ont bénéficié de tâches accomplies avec succès - ils recevaient un paiement des services partenaires Android.FakeApp.951.

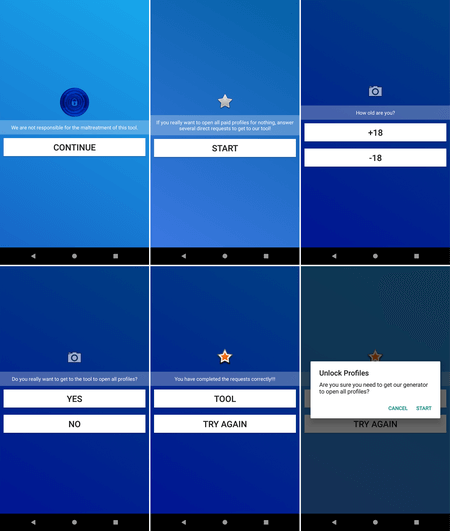

Une enquête intégrée à l'application conçue pour attirer une victime potentielle vers un site frauduleux :

« Obtention » de l’accès à un contenu via un site frauduleux :

Pour protéger vos appareils Android contre les applications malveillantes et indésirables, nous vous recommandons d’installer les produits antivirus Dr.Web pour Android.

Votre Android a besoin d'une protection.

Utilisez Dr.Web

- Premier antivirus russe pour Android

- Plus de 140 millions de téléchargements sur Google Play

- Gratuit pour les utilisateurs des produits Dr.Web pour les particuliers