Doctor Web présente son Rapport viral sur les menaces ayant ciblé les appareils mobiles au cours du mois de juin 2022

le 26 juillet 2022

Au cours du mois de juin, les analystes de Doctor Web ont détecté de nouvelles applications malveillantes sur Google Play. Parmi eux figurent des chevaux de Troie publicitaires, des programmes contrefaits utilisés par des escrocs, des voleurs d'informations confidentielles, etc.

Les principales tendances du mois de juin

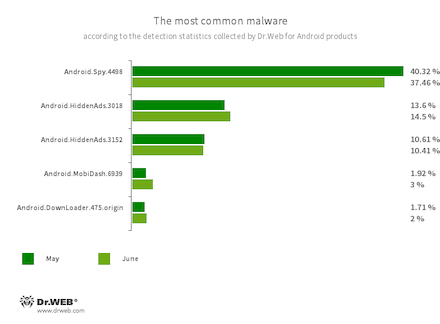

- Diminution de l'activité du Trojan Android.Spy.4498

- Diminution de l'activité des chevaux de Troie publicitaires

- Détection d'un grand nombre de programmes malveillants sur Google Play.

Selon les données fournies par les produits antivirus Dr.Web pour Android

- Android.Spy.4498

- Un cheval de Troie qui vole le contenu des notifications d'autres applications. De plus, il télécharge et invite les utilisateurs à installer d'autres programmes, et peut également afficher diverses boîtes de dialogue.

- Android.HiddenAds.3018

- Android.HiddenAds.3152

- Trojans conçus pour afficher des publicités. Ils sont diffusés sous couvert d'applications inoffensives et, dans certains cas, sont installés dans le répertoire système par d'autres malwares. Une fois sur les appareils Android, ces chevaux de Troie publicitaires masquent généralement leur présence dans le système, notamment, ils « masquent » l'icône de l'application dans le menu de l'écran d'accueil.

- Android.MobiDash.6939

- Trojan qui affiche des publicités intempestives. C'est un module de programme que des développeurs de logiciels intègrent dans des applications.

- Android.DownLoader.475.origin

- Trojan qui télécharge d'autres logiciels malveillants et des programmes inutiles. Il peut se cacher dans des applications en apparence anodines qui sont diffusées via Google Play ou via des sites malveillants.

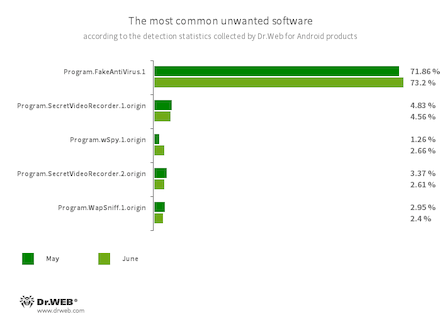

- Program.FakeAntiVirus.1

- Programmes publicitaires imitant le fonctionnement des logiciels antivirus. Ces programmes peuvent signaler des menaces inexistantes et tromper les utilisateurs en demandant de payer une version complète.

- Program.SecretVideoRecorder.1.origin

- Program.SecretVideoRecorder.2.origin

- Détection de différentes versions de l'application conçue pour la prise de photos et de vidéos en tâche de fond via les caméras embarquées des appareils Android. Cette appli peut fonctionner discrètement en permettant de désactiver les notifications sur l'activation de l'enregistrement ainsi que modifier l'icône et la description de l'application. Cette fonctionnalité rend ce programme potentiellement dangereux.

- Program.wSpy.1.origin

- Un logiciel espion commercial conçu pour surveiller secrètement les propriétaires d'appareils Android. Il permet de lire la correspondance de l'utilisateur (messages dans les messageries instantanées populaires et SMS), d'écouter l'environnement, de suivre l'emplacement de l'appareil, de suivre l'historique du navigateur Web, d'accéder au répertoire téléphonique et aux contacts, aux photos et aux vidéos, de prendre captures d'écran et photos via l'appareil photo de l'appareil, et dispose également d'une fonction d'enregistreur de frappe.

- Program.WapSniff.1.origin

- Programme conçu pour l'interception des communications dans WhatsApp.

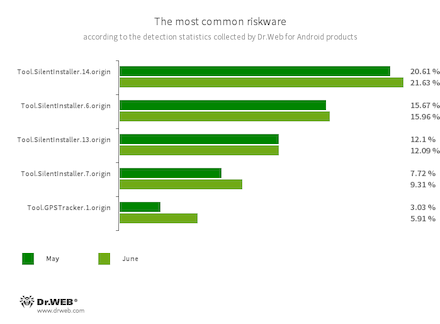

- Tool.SilentInstaller.14.origin

- Tool.SilentInstaller.6.origin

- Tool.SilentInstaller.13.origin

- Tool.SilentInstaller.7.origin

- Plateformes potentiellement dangereuses qui permettent aux applications de lancer des fichiers APK sans les installer. Ils créent un environnement virtuel, qui n'a pas d'impact sur l'OS.

- Tool.GPSTracker.1.origin

- Une plateforme logicielle spécialisée conçue pour le suivi secret de l'emplacement et des déplacements des utilisateurs. Elle peut être intégrée dans diverses applications et jeux.

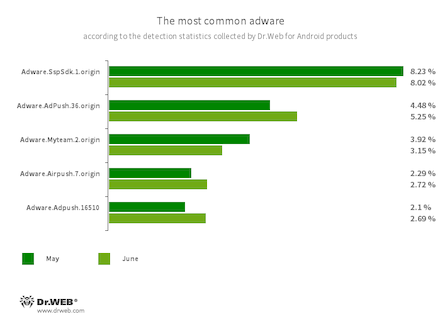

Modules de programmes indésirables intégrés à des applications Android et conçus pour afficher des publicités sur les appareils mobiles. En fonction de la famille et de la modification, ils sont en mesure d'afficher des publicités en mode plein écran en bloquant les fenêtres d'autres applications, d'afficher des notifications, de créer des raccourcis et de télécharger des sites web.

- Adware.SspSdk.1.origin

- Adware.AdPush.36.origin

- Adware.Adpush.16510

- Adware.Myteam.2.origin

- Adware.Airpush.7.origin

Menaces sur Google Play

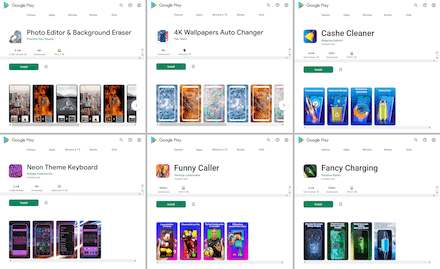

En juin, le laboratoire Doctor Web a détecté une trentaine de chevaux de Troie publicitaires Android.HiddenAds sur Google Play, dont le nombre total de téléchargement a dépassé 9 890 000. Parmi eux se trouvaient de nouveaux membres de la famille ( Android.HiddenAds.3168 , Android.HiddenAds.3169 , Android.HiddenAds.3171 , Android.HiddenAds.3172 et Android.HiddenAds.3207 ), ainsi que de nouvelles modifications du cheval de Troie déjà connu Android.HiddenAds.3158 , que nous avons signalé dans le rapport du mois de mai.

Tous ont été intégrés à une variété de programmes - éditeurs d'images, claviers à l'écran, utilitaires système, applications d'appel, programmes de remplacement de l'image d'arrière-plan de l'écran d'accueil, etc.

Vous trouverez ci-dessous une liste avec les noms des programmes dans lesquels ces chevaux de Troie étaient cachés :

- Photo Editor: Beauty Filter (gb.artfilter.tenvarnist)

- Photo Editor: Retouch & Cutout (de.nineergysh.quickarttwo)

- Photo Editor: Art Filters (gb.painnt.moonlightingnine)

- Photo Editor - Design Maker (gb.twentynine.redaktoridea)

- Photo Editor & Background Eraser (de.photoground.twentysixshot)

- Photo & Exif Editor (de.xnano.photoexifeditornine)

- Photo Editor - Filters Effects (de.hitopgop.sixtyeightgx)

- Photo Filters & Effects (de.sixtyonecollice.cameraroll)

- Photo Editor : Blur Image (de.instgang.fiftyggfife)

- Photo Editor : Cut, Paste (de.fiftyninecamera.rollredactor)

- Emoji Keyboard: Stickers & GIF (gb.crazykey.sevenboard)

- Neon Theme Keyboard (com.neonthemekeyboard.app)

- Neon Theme - Android Keyboard (com.androidneonkeyboard.app)

- Cashe Cleaner (com.cachecleanereasytool.app)

- Fancy Charging (com.fancyanimatedbattery.app)

- FastCleaner: Cashe Cleaner (com.fastcleanercashecleaner.app)

- Call Skins - Caller Themes (com.rockskinthemes.app)

- Funny Caller (com.funnycallercustomtheme.app)

- CallMe Phone Themes (com.callercallwallpaper.app)

- InCall: Contact Background (com.mycallcustomcallscrean.app)

- MyCall - Call Personalization (com.mycallcallpersonalization.app)

- Caller Theme (com.caller.theme.slow)

- Caller Theme (com.callertheme.firstref)

- Funny Wallpapers - Live Screen (com.funnywallpapaerslive.app)

- 4K Wallpapers Auto Changer (de.andromo.ssfiftylivesixcc)

- NewScrean: 4D Wallpapers (com.newscrean4dwallpapers.app)

- Stock Wallpapers & Backgrounds (de.stockeighty.onewallpapers)

- Notes - reminders and lists (com.notesreminderslists.app)

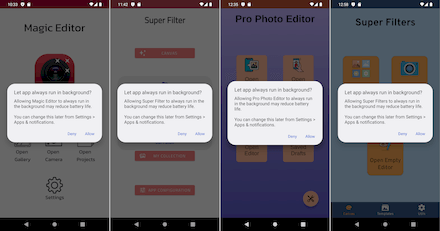

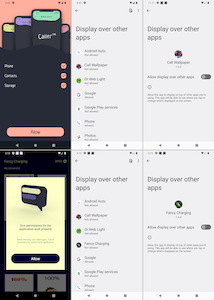

Pour afficher des publicités, certains d'entre eux essaient d'obtenir la permission d'afficher des fenêtres par-dessus d'autres programmes, les autres essaient d'entrer dans la liste d'exclusion de l'économiseur de batterie. Et pour qu'il soit plus difficile pour les utilisateurs de les détecter à l'avenir, les chevaux de Troie masquent leurs icônes dans la liste des applications installées sur l'écran d'accueil ou les remplacent par des applications moins visibles. Par exemple, une icône appelée "SIM Toolkit", qui, lorsqu'elle est sélectionnée, lance le logiciel système du même nom pour travailler avec une carte SIM au lieu de l'application d'origine.

Exemples de la façon dont ces chevaux de Troie tentent d'accéder aux fonctions nécessaires :

Un exemple de changement de l'icône d'une des applications malveillantes :

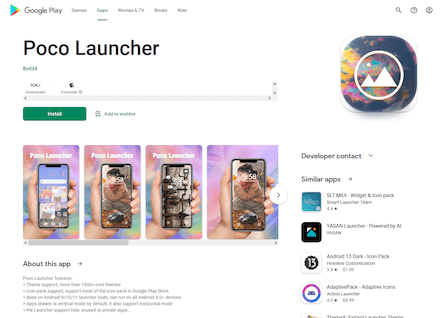

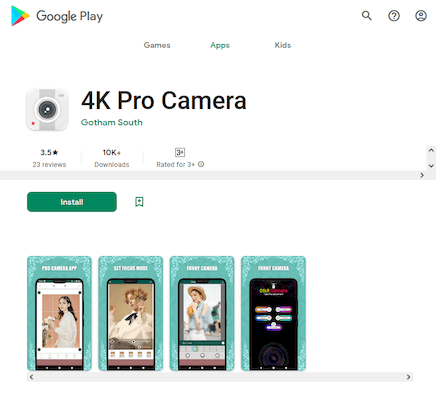

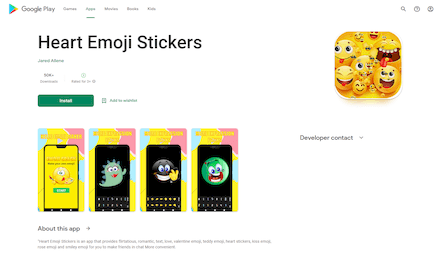

De plus, nos experts ont détecté des Trojans de la famille Android.Joker, qui sont capables de télécharger et d'exécuter du code arbitraire, ainsi que d'abonner les utilisateurs à des services mobiles payants à leur insu. L’un d’eux se cachait dans le Poco Launcher, l’autre dans l’application 4K Pro Camera; le troisième était dissimulé derrière la collection d’autocollants Heart Emoji Stickers. Ces modifications ont été ajoutées à la base virale Dr.Web comme Android.Joker.1435, Android.Joker.1461 et Android.Joker.1466 respectivement.

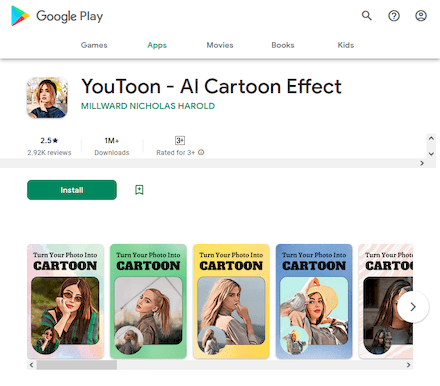

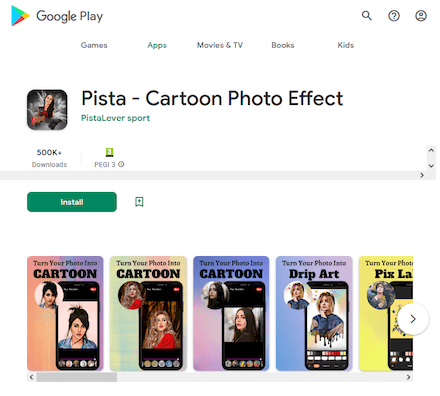

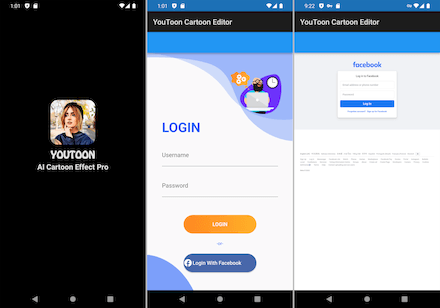

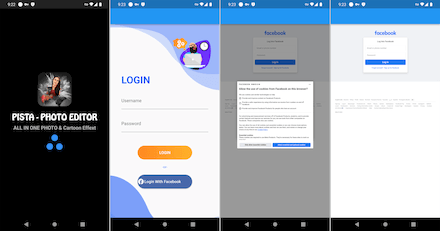

Parmi les menaces identifiées figuraient également de nouvelles applications malveillantes de la famille Android.PWS.Facebook, nommées Android.PWS.Facebook.149 et Android.PWS.Facebook.151. Ces applications volaient des données pour pirater les comptes Facebook (l'activité du réseau social Facebook est interdite en Russie). Les deux chevaux de Troie ont été distribués sous le couvert d’éditeurs d’images. Le premier - comme un programme appelé YouToon - AI Cartoon Effect, le second - Pista - Cartoon Photo Effect.

Une fois lancés, ils invitaient les victimes potentielles à se connecter à leur compte, puis ils téléchargeaient la page d’autorisation Facebook standard. Ils interceptaient ensuite les données d’authentification et les transmettaient aux pirates.

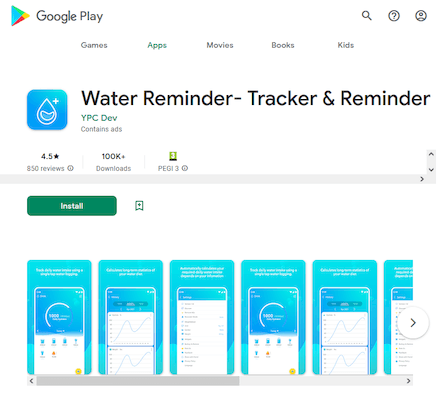

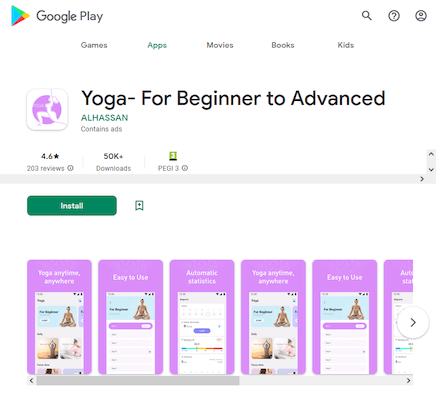

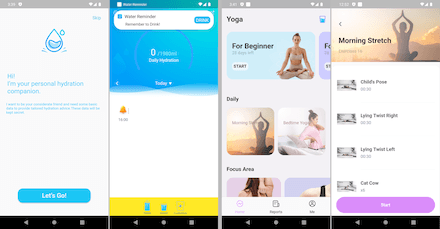

Les experts de Doctor Web ont également trouvé le Trojan Android.Click.401.origin. Il s’est caché dans le programme Water Reminder- Tracker & Reminder, qui est conçu pour rappeler de boire suffisamment, et dans le programme de formation de yoga Yoga- For Beginner to Advanced. Les deux applications étaient pleinement opérationnelles, de sorte que les utilisateurs n’avaient aucune raison de soupçonner une menace derrière eux.

Ce Trojan déchiffre et lance son composant malveillant principal qui se trouve parmi ses ressources (Android.Click.402.origin selon la classification Dr.Web), qui télécharge de manière transparente différents sites web dans WebView. Ensuite, ce composant simule les actions des utilisateurs, en cliquant automatiquement sur des éléments interactifs situés sur les sites, par exemple, des bannières et des liens publicitaires.

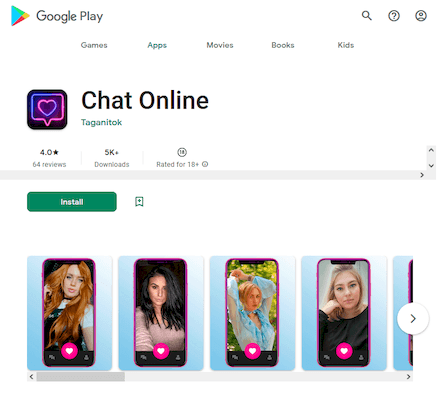

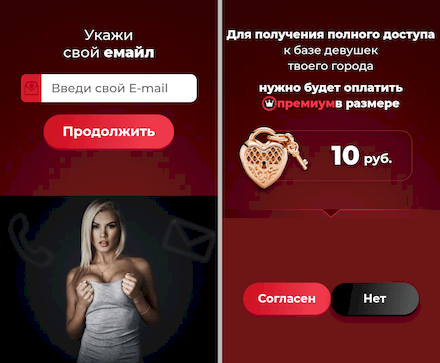

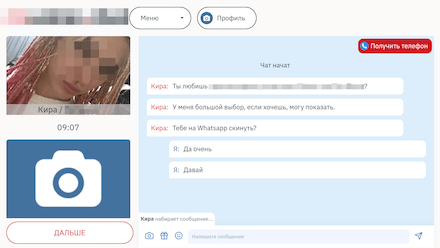

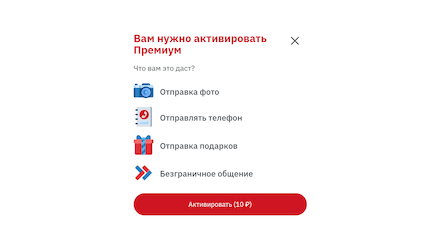

Une autre menace identifiée était la fausse application de communication en ligne Chat Online, dont plusieurs modifications ont été ajoutées à la base de données virales Dr.Web comme Android.FakeApp.963 et Android.FakeApp.964.

Le cheval de Troie n’a pas de fonctionnalité déclarée pour l'application en question. Il ne fait que télécharger divers sites Web, y compris frauduleux. Sur certains, le processus d’enregistrement dans des services de rencontres en ligne est simulé. Les victimes potentielles sont invitées à fournir un numéro de téléphone portable, une adresse e-mail et d’autres données personnelles. À l’avenir, ces informations pourraient tomber sur le marché noir et être utilisées par des fraudeurs.

Sur d’autres sites, un dialogue avec de vrais utilisateurs est simulé, après quoi les victimes se voient invitées à payer un accès premium pour continuer à échanger. Le consentement à cela peut entraîner non seulement un prélèvement d’un certain montant ou un abonnement à un service payant inutile, mais également la perte de tous les fonds si les cybercriminels reçoivent des coordonnées bancaires.

Doctor Web a fourni des informations sur les menaces identifiées à Google. Au moment de la publication de ce rapport, une partie de ces applications malveillantes étaient encore disponibles en téléchargement.

Pour protéger vos appareils Android contre les applications malveillantes et indésirables, nous vous recommandons d’installer les produits antivirus Dr.Web pour Android.

Votre Android a besoin d'une protection.

Utilisez Dr.Web

- Premier antivirus russe pour Android

- Plus de 140 millions de téléchargements sur Google Play

- Gratuit pour les utilisateurs des produits Dr.Web pour les particuliers