Doctor Web présente son Rapport viral sur les menaces ayant ciblé les appareils mobiles au cours du mois d'octobre 2022

le 2 novembre 2022

Une activité importante de chevaux de Troie bancaires et d’applications qui permettent aux attaquants d'espionner les utilisateurs a été constatée. Par exemple, les propriétaires d'appareils Android ont de nouveau rencontré le Trojan Android.Spy.4498 et ses diverses modifications. Ce malware est capable de voler le contenu des notifications d'autres applications, ce qui peut entraîner une fuite de données sensibles.

Dans le même temps, au cours du mois d'octobre, les analystes de Doctor Web ont découvert de nombreuses nouvelles menaces dans le catalogue Google Play, notamment des logiciels malveillants, publicitaires et indésirables.

Les tendances principales du mois d'octobre

- Les applications de Trojan affichant des publicités indésirables restent l'une des menaces Android les plus courantes.

- Apparition de nouvelles menaces sur Google Play

Selon les données fournies par les produits antivirus Dr.Web pour Android

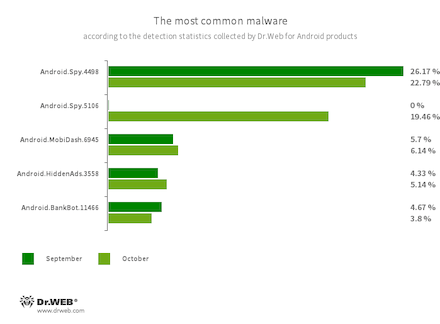

- Android.Spy.4498

- Android.Spy.5106

- Détection de diverses modifications du cheval de Troie qui vole le contenu des notifications d'autres applications. De plus, il télécharge et invite les utilisateurs à installer d'autres programmes, et peut également afficher diverses boîtes de dialogue.

- Android.MobiDash.6945

- Trojan qui affiche des publicités intempestives. C'est un module de programme que des développeurs de logiciels intègrent dans des applications.

- Android.HiddenAds.3558

- Trojan qui est conçu pour afficher des publicités. Les représentant de cette famille sont diffusés sous couvert d'applications inoffensives et, dans certains cas, sont installés dans le répertoire système par d'autres malwares. Une fois sur les appareils Android, ces chevaux de Troie publicitaires masquent généralement leur présence dans le système, notamment, ils « masquent » l'icône de l'application dans le menu de l'écran d'accueil.

- Android.BankBot.11466

- Détection des applications Android protégées par l'outil de compression ApkProtector. Parmi eux figurent des chevaux de Troie bancaires, des logiciels espions et d'autres logiciels malveillants.

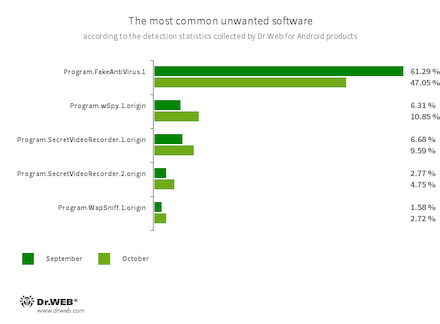

- Program.FakeAntiVirus.1

- Programmes publicitaires imitant le fonctionnement des logiciels antivirus. Ces programmes peuvent signaler des menaces inexistantes et tromper les utilisateurs en demandant de payer une version complète.

- Program.wSpy.1.origin

- Un logiciel espion commercial conçu pour surveiller secrètement les propriétaires d'appareils Android. Il permet de lire la correspondance de l'utilisateur (messages dans les messageries instantanées populaires et SMS), d'écouter l'environnement, de suivre l'emplacement de l'appareil, de suivre l'historique du navigateur Web, d'accéder au répertoire téléphonique et aux contacts, aux photos et aux vidéos, de prendre captures d'écran et photos via l'appareil photo de l'appareil, et dispose également d'une fonction d'enregistreur de frappe.

- Program.SecretVideoRecorder.1.origin

- Program.SecretVideoRecorder.2.origin

- Détection de différentes version de l'application conçue pour la prise de photos et de vidéos en tâche de fond via les caméras embarquées des appareils Android. Cette appli peut fonctionner discrètement en permettant de désactiver les notifications sur l'activation de l'enregistrement ainsi que modifier l'icône et la description de l'application. Cette fonctionnalité rend ce programme potentiellement dangereux.

- Program.WapSniff.1.origin

- Programme conçu pour l'interception des communications dans WhatsApp.

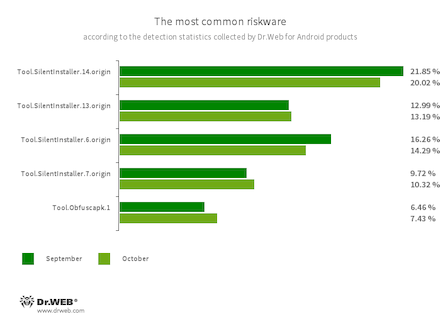

- Tool.SilentInstaller.14.origin

- Tool.SilentInstaller.13.origin

- Tool.SilentInstaller.6.origin

- Tool.SilentInstaller.7.origin

- Plateformes potentiellement dangereuses qui permettent aux applications de lancer des fichiers APK sans les installer. Ils créent un environnement virtuel, qui n'a pas d'impact sur l'OS.

- Tool.Obfuscapk.1

- Applications protégées par l'utilitaire obfuscateur Obfuscapk. Cet utilitaire permet de modifier automatiquement le code source des applications Android afin de l'obscurcir et d'empêcher leur reverse engineering. Les pirates l'utilisent pour protéger leurs logiciels malveillants et d'autres programmes indésirables de la détection par les antivirus.

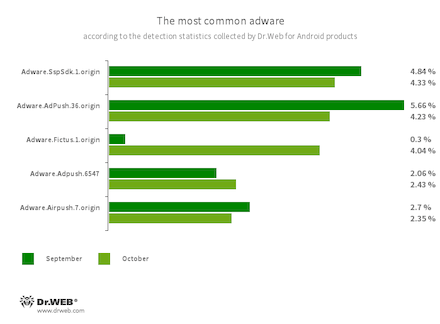

Modules de programmes indésirables intégrés à des applications Android et conçus pour afficher des publicités sur les appareils mobiles. En fonction de la famille et de la modification, ils sont en mesure d'afficher des publicités en mode plein écran en bloquant les fenêtres d'autres applications, d'afficher des notifications, de créer des raccourcis et de télécharger des sites web.

- Adware.SspSdk.1.origin

- Adware.AdPush.36.origin

- Adware.Adpush.6547

- Adware.Fictus.1.origin

- Adware.Airpush.7.origin

Menaces sur Google Play

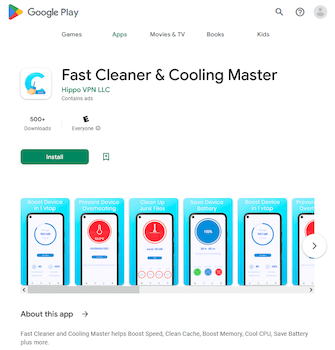

Début octobre, les analystes de Doctor Web ont détecté le Trojan Fast Cleaner & Cooling Master sur Google Play, les pirates l'ont fait passer pour un utilitaire permettant d'optimiser le fonctionnement du système d'exploitation. Il est géré à l'aide de commandes qu'il reçoit via Firebase Cloud Messaging ou le SDK AppMetrica Push. Selon la commande, l'application affiche des publicités ou exécute un serveur proxy sur l'appareil Android pour une utilisation par des tiers qui peuvent rediriger le trafic via celui-ci. Différentes versions de ce cheval de Troie sont détectées par l'antivirus Dr.Web comme Android.Proxy.35, Android.Proxy.36 et Android.Proxy.37.

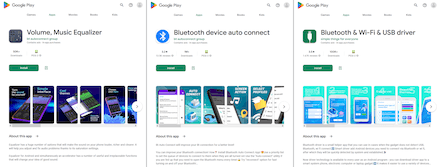

Plus tard, on a détecté des applications contenant un nouveau module publicitaire Adware.FireAd. Il reçoit des commandes via Firebase Cloud Messaging et ouvre les liens qui y sont indiqués dans un navigateur Web. Le module a été intégré dans certaines versions de programmes tels que Volume,Music Equalizer (les versions 2.9-3.5 sont détectées par Dr.Web comme Adware.FireAd.1 ), Bluetooth device auto connect (les versions 46-58 sont détectées comme Adware.FireAd.2 ) et Bluetooth & Wi-Fi & USB driver (les versions 15-19 sont détectées comme Adware.FireAd.2 ).

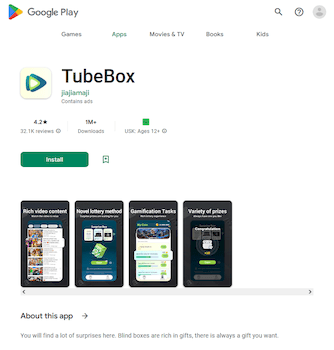

Fin octobre, l'entrée Programme.FakeMoney.3 a été ajoutée à la base virale Dr.Web pour détecter l'application indésirable connue sous le nom de TubeBox. Avec son aide, les propriétaires d'appareils Android pourraient prétendument gagner de l'argent en regardant des vidéos et des publicités.

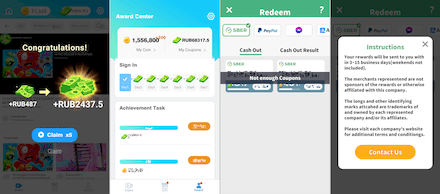

Pour chaque visualisation, ils recevraient des récompenses sur leur compte - des pièces et des coupons pouvant être convertis en argent et retirés par virement bancaire ou via des systèmes de paiement. Mais pour retirer de l'argent, ils doivent accumuler un montant minimum. En réalité, si le montant requis est accumulé au fil du temps, les utilisateurs ne peuvent pas recevoir de paiements en raison de " certains problèmes " signalés par le programme. Les créateurs de l'application ont essayé de garder leurs victimes aussi longtemps que possible afin qu'elles continuent à regarder des vidéos et des publicités, gagnant en fait de l'argent pour les escrocs, et non pour eux-mêmes.

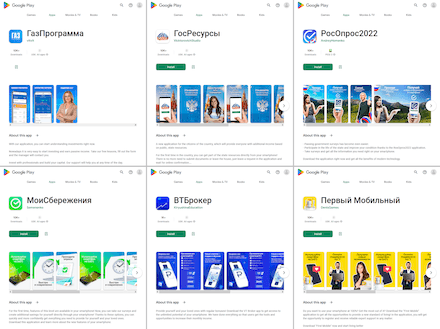

Toujours au cours du mois d'octobre, de nombreux nouveaux programmes contrefaits de la famille Android.FakeApp ont été détectés, ces applis ont été utilisées par les pirates dans divers stratagèmes frauduleux. Les applications Trojan ont été distribuées sous le couvert de programmes d'investissement prétendument liés à des banques et à des sociétés de produits de base russes, et également déguisés en applis de référence et programmes pour participer à des enquêtes. Les fraudeurs promettaient aux victimes potentielles (y compris par le biais de la publicité) qu'elles pourraient recevoir une formation en investissement, faire des investissements rentables, vendre du gaz elles-mêmes et même obtenir gratuitement des actions dans les sociétés concernées. En fait, ces escroqueries chargeaient des sites Web spécialement conçus qui recueillaient des données personnelles sous prétexte de participer à des sondages, d'enregistrer des comptes ou de soumettre des candidatures.

Voici des exemples d'annonces invitant des victimes potentielles à installer des applications de Trojan. Les pirates utilisent des images de personnalités et d'entreprises célèbres. En particulier, ils promettent des revenus élevés et accompagnent la publicité de phrases telles que "Nous donnons 10 actions gratuitement", "Gagnez pendant que vous faites vos études", "Je vous donnerai 100 000 USD si vous ne devenez pas millionnaire en 6 mois" etc.

Pour protéger vos appareils Android contre les applications malveillantes et indésirables, nous vous recommandons d’installer les produits antivirus Dr.Web pour Android.

Votre Android a besoin d'une protection.

Utilisez Dr.Web

- Premier antivirus russe pour Android

- Plus de 140 millions de téléchargements sur Google Play

- Gratuit pour les utilisateurs des produits Dr.Web pour les particuliers