le 23 décembre 2022

Au cours du mois de novembre, les analystes de Doctor Web ont détecté de nombreuses applications malveillantes sur Google Play. Parmi eux figurent des faux programmes que les attaquants utilisent dans divers stratagèmes frauduleux et des chevaux de Troie qui abonnent les victimes à des services mobiles payants.

TENDENCES PRINCIPALES DU MOIS DE NOVEMBRE

- Diminution de l'activité des programmes malveillants et indésirables qui affichent des publicités

- Augmentation de l'activité des applications d'espionnage

- Détection de nouvelles menaces sur Google Play

Selon les données fournies par les produits antivirus Dr.Web pour Android

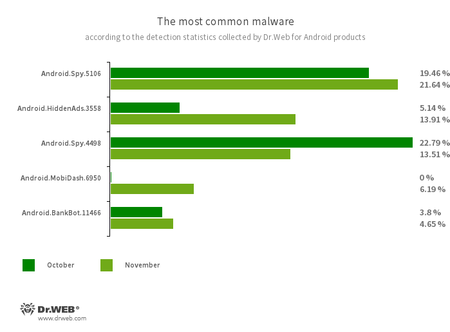

- Android.Spy.5106

- Android.Spy.4498

- Détection de diverses modifications du cheval de Troie qui vole le contenu des notifications d'autres applications. De plus, il télécharge et invite les utilisateurs à installer d'autres programmes, et peut également afficher diverses boîtes de dialogue.

- Android.HiddenAds.3558

- Trojan qui est conçu pour afficher des publicités. Les représentants de cette famille sont diffusés sous couvert d'applications inoffensives et, dans certains cas, sont installés dans le répertoire système par d'autres malwares. Une fois sur les appareils Android, ces chevaux de Troie publicitaires masquent généralement leur présence dans le système, notamment, ils « masquent » l'icône de l'application dans le menu de l'écran d'accueil.

- Android.MobiDash.6950

- Trojan qui affiche des publicités intempestives. C'est un module de programme que des développeurs de logiciels intègrent dans des applications.

- Android.BankBot.11466

- Détection des applications Android protégées par l'outil de compression ApkProtector. Parmi eux on voit des chevaux de Troie bancaires, des logiciels espions et d'autres logiciels malveillants.

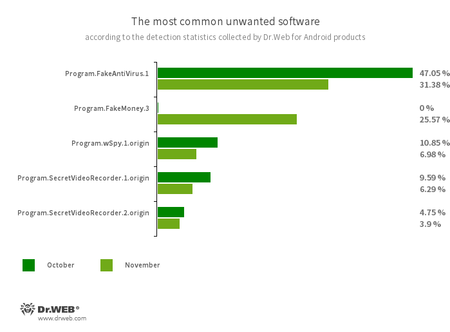

- Program.FakeAntiVirus.1

- Programmes publicitaires imitant le fonctionnement des logiciels antivirus. Ces programmes peuvent signaler des menaces inexistantes et tromper les utilisateurs en demandant de payer une version complète.

- Program.FakeMoney.3

- Programme qui permet prétendument de gagner de l'argent en regardant des vidéos et de la publicité. Il simule l'accumulation de récompenses pour des actions accomplies. Pour retirer l'argent soi-disant gagné, les utilisateurs doivent accumuler un certain montant, mais même lorsqu'ils réussissent, ils ne reçoivent aucun paiement.

- Program.wSpy.1.origin

- Un logiciel espion commercial conçu pour surveiller secrètement les propriétaires d'appareils Android. Il permet de lire la correspondance de l'utilisateur (messages dans les messageries instantanées populaires et SMS), d'écouter l'environnement, de suivre l'emplacement de l'appareil, de suivre l'historique du navigateur Web, d'accéder au répertoire téléphonique et aux contacts, aux photos et aux vidéos, de prendre captures d'écran et photos via l'appareil photo de l'appareil, et dispose également d'une fonction d'enregistreur de frappe.

- Program.SecretVideoRecorder.1.origin

- Program.SecretVideoRecorder.2.origin

- Détection de différentes versions de l'application conçue pour la prise de photos et de vidéos en tâche de fond via les caméras embarquées des appareils Android. Cette appli peut fonctionner discrètement en permettant de désactiver les notifications sur l'activation de l'enregistrement ainsi que modifier l'icône et la description de l'application. Cette fonctionnalité rend ce programme potentiellement dangereux.

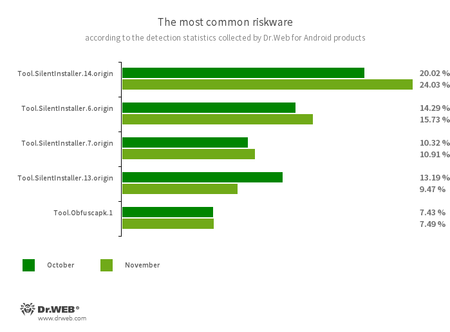

- Tool.SilentInstaller.14.origin

- Tool.SilentInstaller.6.origin

- Tool.SilentInstaller.7.origin

- Tool.SilentInstaller.13.origin

- Plateformes potentiellement dangereuses qui permettent aux applications de lancer des fichiers APK sans les installer. Ils créent un environnement virtuel, qui n'a pas d'impact sur l'OS.

- Tool.Obfuscapk.1

- Applications protégées par l'utilitaire obfuscateur Obfuscapk. Cet utilitaire permet de modifier automatiquement le code source des applications Android afin de l'obscurcir et d'empêcher leur reverse engineering. Les pirates l'utilisent pour protéger leurs logiciels malveillants et d'autres programmes indésirables de la détection par les antivirus.

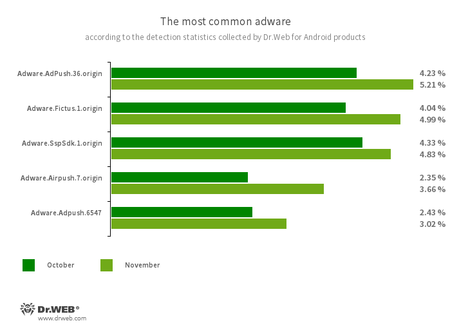

Modules de programmes indésirables intégrés à des applications Android et conçus pour afficher des publicités sur les appareils mobiles. En fonction de la famille et de la modification, ils sont en mesure d'afficher des publicités en mode plein écran en bloquant les fenêtres d'autres applications, d'afficher des notifications, de créer des raccourcis et de télécharger des sites web.

- Adware.AdPush.36.origin

- Adware.Adpush.6547

- Adware.Fictus.1.origin

- Adware.SspSdk.1.origin

- Adware.Airpush.7.origin

Menaces sur Google Play

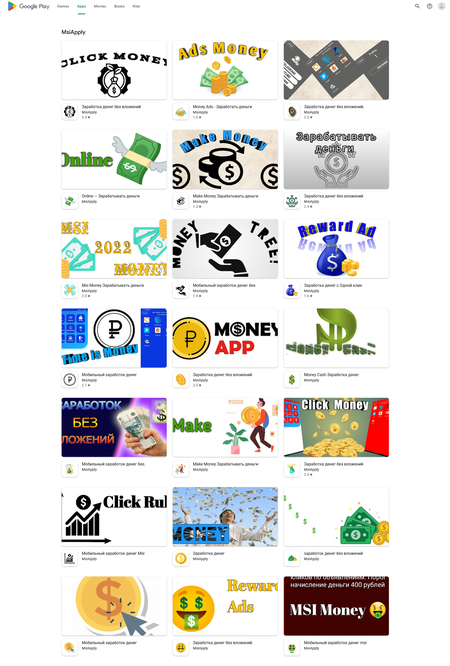

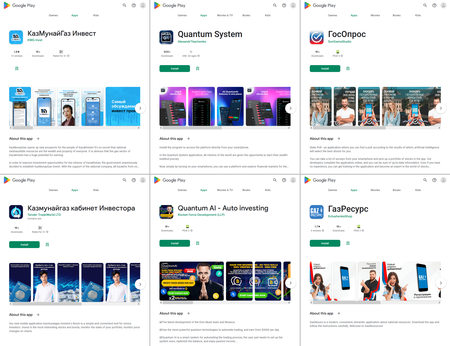

En novembre, les analystes de Doctor Web ont détecté plus de 80 applications malveillantes nouvelles diffusées via Google Play. Parmi eux se trouvaient de nombreux chevaux de Troie de la famille Android.FakeApp que les attaquants ont utilisés dans divers stratagèmes frauduleux. Notamment, les chevaux de Troie Android.FakeApp.1036, Android.FakeApp.1039, Android.FakeApp.1041, Android.FakeApp.1045, Android.FakeApp.1046, Android.FakeApp.1047 et Android.FakeApp.1055 ont été distribués sous le couvert d'applications de recherche d'emploi, mais en réalité ils ne téléchargeaient que des sites Web proposant de faux emplois.

Lorsque les utilisateurs essayaient de répondre aux publicités qu'ils aimaient, on leur demandait des informations personnelles - nom et prénom, adresse e-mail et numéro de téléphone portable. Dans un certain nombre de cas, les victimes potentielles étaient invitées à contacter directement « l'employeur », par exemple, via les messagers WhatsApp et Telegram. Se faisant passer pour des représentants de diverses entreprises, les attaquants invitaient les utilisateurs à devenir membres de services de revenus en ligne douteux, après quoi ils tentaient de leur escroquer de l'argent. Pour plus d'information sur cet incident, consultez l'article sur notre site.

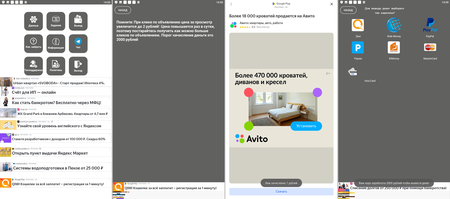

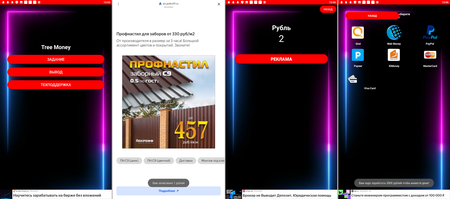

Les malwares Android.FakeApp.1081, Android.FakeApp.1082, Android.FakeApp.1083 et Android.FakeApp.1084, promettent des gains en visionnant des publicités. Ils téléchargent des vidéos promotionnelles et des bannières. Pour chaque visionnage réussi d'une publicité en plein écran, l'utilisateur est " comptabilisé " pour une récompense d’1 rouble. Cependant, en essayant de retirer de l'argent, les programmes signalent le montant accumulé doit être plus important - allant jusqu'à plusieurs milliers de roubles. Dans ce cas, les créateurs des applications contrefaites trompent les victimes afin qu'elles regardent autant de publicités que possible et génèrent des revenus pour les attaquants. Dans le même temps, afin d'augmenter le volume de trafic publicitaire, " la rubrique d'aide " de certaines modifications de chevaux de Troie indique qu'en cliquant sur des publicités, la récompense serait de 2 roubles.

Ces applications malveillantes s'adressent aux utilisateurs russophones, mais leurs auteurs ont commis de nombreuses erreurs grammaticales et lexicales. Parmi elles, des erreurs dans les noms des programmes, ainsi que des erreurs dans les textes.

Nos experts ont identifié plus de 20 modifications de ces chevaux de Troie.

Parmi les applis contrefaites, on a vu des applications de cheval de Troie qui auraient permis de gagner de l'argent sur divers investissements dans la crypto-monnaie et le marché boursier, ainsi que dans le commerce du pétrole et du gaz. Ils étaient distribués sous le couvert de divers outils, tels que des annuaires et des applications pour le commerce, et étaient destinés aux utilisateurs de plusieurs pays, dont la Russie et le Kazakhstan. Ces contrefaçons ont chargé des sites Web frauduleux, induisant en trompant les victimes potentielles.

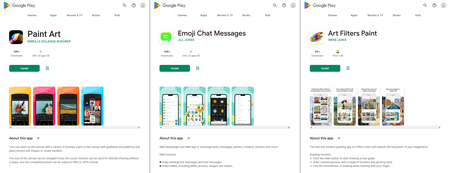

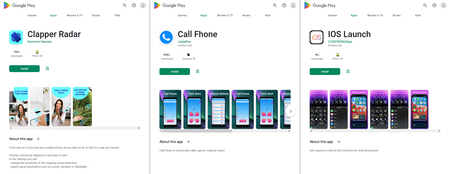

A part cela, les experts de Doctor Web ont identifié des applications de chevaux de Troie dans le catalogue Google Play qui abonnaient leurs victimes à des services payants. Ces applis ont été ajoutées à la base de données virales Dr.Web comme Android.Joker.1917, Android.Joker.1920 et Android.Joker.1921 , ainsi que Android.Subscription.13, Android.Subscription.14 et Android.Subscription.15. Les trois premiers se cachaient dans Paint Art, Emoji Chat Messages et Art Filters Paint. Les autres ont été dissimulées derrière les applications Call Fhone, IOS Launch et Clapper Radar.

Pour protéger vos appareils Android contre les applications malveillantes et indésirables, nous vous recommandons d’installer les produits antivirus Dr.Web pour Android.

Votre Android a besoin d'une protection.

Utilisez Dr.Web

- Premier antivirus russe pour Android

- Plus de 140 millions de téléchargements sur Google Play

- Gratuit pour les utilisateurs des produits Dr.Web pour les particuliers