Doctor Web présente son Rapport viral sur les menaces ayant ciblé les appareils mobiles au cours du mois de décembre 2022

Le 27 janvier 2023

Les tendances principales du mois de décembre

- Augmentation de l'activité des programmes malveillants et indésirables qui affichent des publicités

- Augmentation de l'activité des applications d'espionnage

- Détection de nouvelles menaces sur Google Play

Selon les données fournies par les produits antivirus Dr.Web pour Android

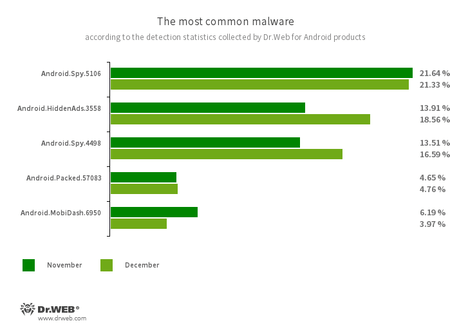

- Android.Spy.5106

- Android.Spy.4498

- Détection de diverses variantes du cheval de Troie, qui sont des versions modifiées des versions non officielles de l'application WhatsApp. Ce malware peut voler le contenu des notifications, proposer d'installer des programmes provenant de sources inconnues et, lors de l'utilisation de la messagerie, afficher des boîtes de dialogue avec un contenu personnalisable à distance.

- Android.HiddenAds.3558

- Trojan qui est conçu pour afficher des publicités. Les représentants de cette famille sont diffusés sous couvert d'applications inoffensives et, dans certains cas, sont installés dans le répertoire système par d'autres malwares. Une fois sur les appareils Android, ces chevaux de Troie publicitaires masquent généralement leur présence dans le système, notamment, ils « masquent » l'icône de l'application dans le menu de l'écran d'accueil.

- Android.Packed.57083

- Applications Android protégées par l'outil de compression ApkProtector. Parmi elles se trouvent des chevaux de Troie bancaires, des logiciels espions et d'autres logiciels malveillants.

- Android.MobiDash.6950

- Trojan qui affiche des publicités intempestives. C'est un module que des développeurs de logiciels intègrent dans des applications.

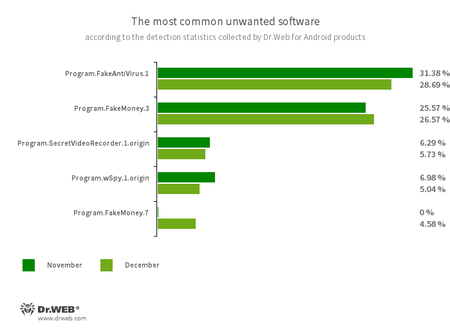

- Program.FakeAntiVirus.1

- Programmes publicitaires imitant le fonctionnement des logiciels antivirus. Ces programmes peuvent signaler des menaces inexistantes et tromper les utilisateurs en demandant de payer une version complète.

- Program.FakeMoney.3

- Program.FakeMoney.7

- Applications qui promettent un gain d’argent en effectuant certaines actions ou tâches. Elles imitent l'accumulation de récompenses, alors que pour retirer l'argent « gagné », il est nécessaire d'accumuler un certain montant. Même lorsque les utilisateurs réussissent, ils ne reçoivent rien.

- Program.SecretVideoRecorder.1.origin

- Détection de différentes versions de l'application conçue pour la prise de photos et de vidéos en tâche de fond via les caméras embarquées des appareils Android. Cette appli peut fonctionner discrètement en permettant de désactiver les notifications sur l'activation d’un enregistrement vidéo ainsi que modifier l'icône et la description de l'application. Cette fonctionnalité rend ce programme potentiellement dangereux.

- Program.wSpy.1.origin

- Logiciel espion conçu pour surveiller secrètement les propriétaires d'appareils Android. Il permet de lire la correspondance de l'utilisateur (messages dans les messageries instantanées populaires et SMS), d'écouter l'environnement, de suivre l'emplacement de l'appareil, de suivre l'historique du navigateur Web, d'accéder au répertoire téléphonique et aux contacts, aux photos et aux vidéos, de prendre captures d'écran et photos via l'appareil photo, et dispose également d'une fonction d'enregistreur de frappe.

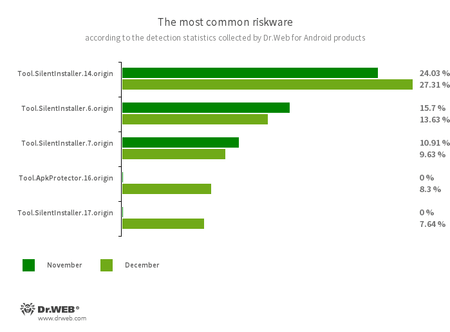

- Tool.SilentInstaller.14.origin

- Tool.SilentInstaller.6.origin

- Tool.SilentInstaller.7.origin

- Tool.SilentInstaller.17.origin

- Plateformes potentiellement dangereuses qui permettent aux applications de lancer des fichiers APK sans les installer. Ils créent un environnement virtuel, qui n'a pas d'impact sur l'OS.

- Tool.ApkProtector.16.origin

- Applications Android protégées par l'outil de compression ApkProtector. Ce packer n'est pas malveillant, mais les attaquants peuvent l'utiliser pour créer des chevaux de Troie et des programmes indésirables afin de rendre plus difficile leur détection par les antivirus.

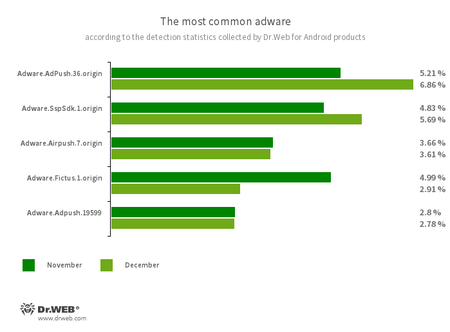

Modules indésirables intégrés à des applications Android et conçus pour afficher des publicités sur les appareils mobiles. En fonction de la famille et de la modification, ils sont en mesure d'afficher des publicités en mode plein écran en bloquant les fenêtres d'autres applications, d'afficher des notifications, de créer des raccourcis et de télécharger des sites web.

- Adware.AdPush.36.origin

- Adware.Adpush.19599

- Adware.SspSdk.1.origin

- Adware.Airpush.7.origin

- Adware.Fictus.1.origin

Menaces sur Google Play

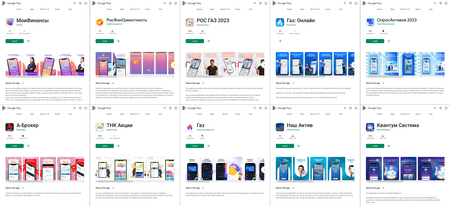

Au cours du mois de décembre 2022, les analystes de Doctor Web ont détecté beaucoup de nouvelles menaces sur Google Play. Parmi elles, des dizaines de chevaux de Troie de la famille Android.FakeApp. Ils se connectent à un serveur distant et, conformément aux paramètres provenant de celui-ci, au lieu de fournir les fonctions attendues, peuvent afficher le contenu de différents sites, y compris de sites de phishing.

Certains de ces faux programmes ont été distribués sous couvert de demandes d'investissement, de guides et de questionnaires. Avec leur aide, les utilisateurs pouvaient prétendument améliorer leurs connaissances financières, investir dans les marchés boursiers et des crypto-monnaies, vendre directement du pétrole et du gaz et même obtenir gratuitement des actions de grandes entreprises. Au lieu de tout cela, ils étaient invités à fournir des données personnelles pour soumettre une "demande" d'enregistrement d'un compte ou pour contacter un "spécialiste".

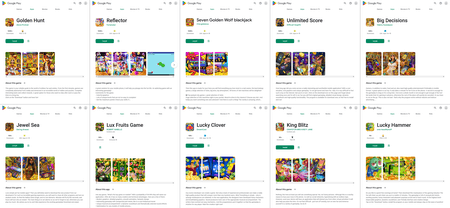

D'autres faux programmes se cachaient dans de nombreux jeux.

Selon la configuration reçue d'un serveur de contrôle, ils pouvaient afficher divers sites de casino en ligne ou un jeu inoffensif, comme illustré dans les exemples ci-dessous.

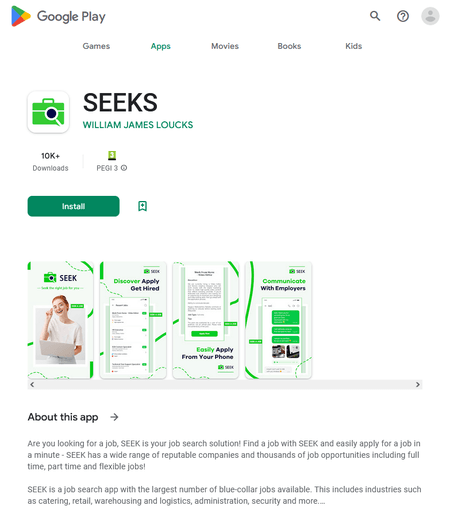

Un autre programme contrefait a également été identifié, distribué sous le couvert d'une application de recherche d'emploi appelée SEEKS. En fait, l'application chargeait des sites Web avec des emplois fictifs et attirait des victimes potentielles. Cette application contrefaite a été ajoutée à la base virale Dr.Web comme Android.FakeApp.1133.

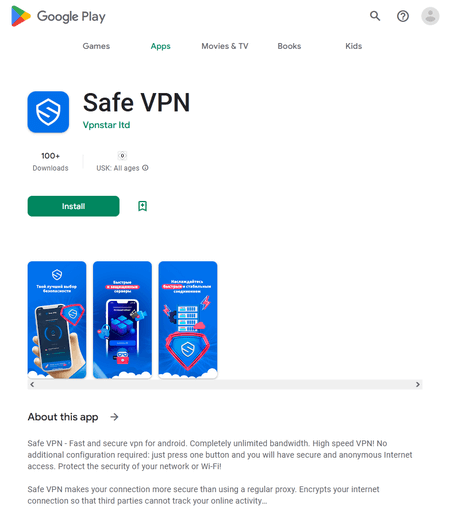

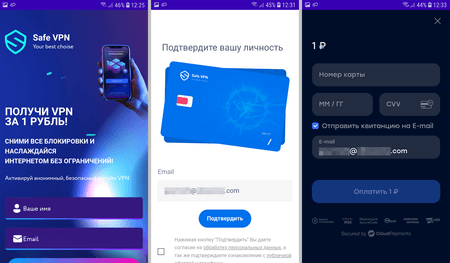

Nommé Android.FakeApp.1141 le programme malveillant a été présenté par les pirates comme le client VPN - Safe VPN. En réalité c'est une application contrefaite.

Lors de son lancement, le programme affichait le contenu d'un site qui proposait aux victimes potentielles d'accéder à un service VPN pour 1 rouble seulement. Pour ce faire, ils devaient créer un compte et payer avec une carte bancaire. En fait, les victimes achetaient une version d'essai de trois jours du service, et après l'expiration de la période d'essai, un montant de 140 roubles devait être débité quotidiennement de leur compte. Des informations sur ces conditions étaient présentes sur le site, mais elles étaient situées de telle manière que la plupart des victimes de la tromperie ne pouvaient pas les remarquer.

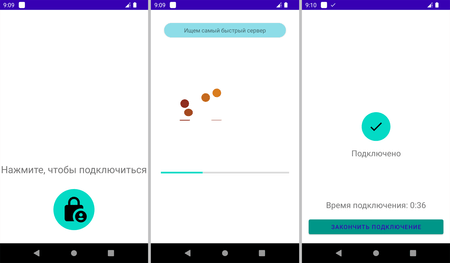

En même temps, cette application simulait la possibilité de se connecter à un réseau sécurisé, informant les utilisateurs d'une connexion réussie. En réalité, la fonctionnalité déclarée était absente du programme.

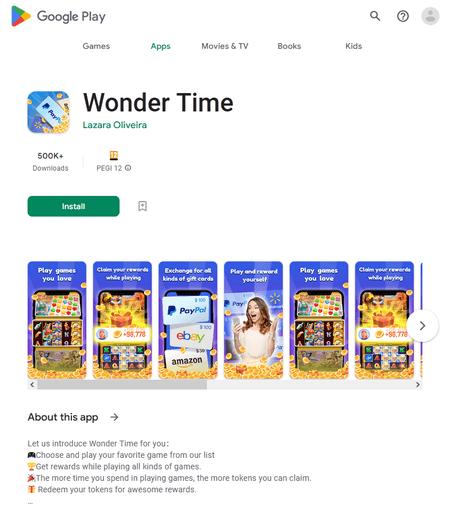

D'autres programmes frauduleux ont également été découverts, censés permettre de gagner de l'argent à l'exécution de certaines tâches. Ainsi, l'application Wonder Time proposait d'installer, d'exécuter et d'utiliser d'autres programmes et jeux. Pour cela, les utilisateurs devaient recevoir une récompense virtuelle - des jetons qui pouvaient soi-disant être échangés contre de l'argent réel. Cependant, pour retirer l'argent " gagné ", il était nécessaire d'accumuler des millions de récompenses, alors que seule une petite quantité de jetons était attribuée pour l'accomplissement de tâches. Ainsi, même si les utilisateurs pouvaient collecter le montant requis, ils consacreraient trop de temps, d'efforts et d'autres ressources par rapport au bénéfice attendu. En fonction de la version, cette application est détectée par Dr.Web comme Program.FakeMoney.4, Program.FakeMoney.5 et Program.FakeMoney.6.

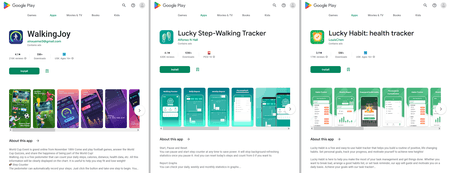

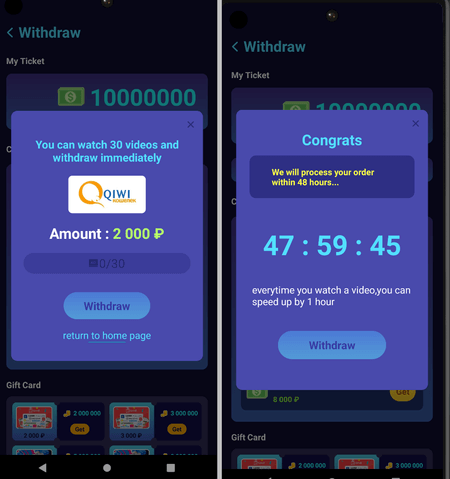

Plusieurs programmes avec un principe de fonctionnement similaire ont été inclus à la base de données virale Dr.Web comme Program.FakeMoney.7. Notamment, cette entrée détecte les applications Lucky Habit : health tracker, WalkingJoy et certaines versions de Lucky Step-Walking Tracker. La première appli a été diffusée sous forme de programme pour développer de bonnes habitudes, d'autres sous forme de compte-pas. Les applis attribuaient des récompenses virtuelles (" tickets " ou " pièces ") pour diverses réalisations - la distance parcourue par les utilisateurs, le respect de la routine quotidienne, etc., et leur permettaient également de recevoir des récompenses supplémentaires pour l'affichage de publicités.

Comme dans le cas précédent, pour démarrer le processus de retrait des récompenses gagnées, il était nécessaire d'en accumuler une quantité importante. Si l'utilisateur parvenait à collecter la somme nécessaire, les programmes lui demandaient de regarder encore des dizaines de publicités. Puis ils lui proposaient de visionner quelques dizaines d'annonces supplémentaires pour " accélérer " le processus de retrait de l'argent. Aucune vérification des données de paiement indiquées par l'utilisateur n’avait lieu, c'est pourquoi on peut considérer que la probabilité de recevoir des paiements de ces programmes était extrêmement faible.

De plus, les premières versions de Lucky Step-Walking Tracker, qui sont détectées par l'antivirus Dr.Web, proposaient de convertir les récompenses en cartes-cadeaux valables sur une boutique en ligne. Cependant, avec la publication de la mise à jour de l'application, les développeurs ont supprimé la possibilité d'échanger des récompenses contre de l'argent réel, et ont retiré les éléments d'interface correspondants. Dans le même temps, Lucky Habit: health tracker, Lucky Step-Walking Tracker et WalkingJoy ont un serveur de contrôle commun [string]richox[.]net[/string]. Cela peut indiquer qu'ils sont connectés les uns aux autres.

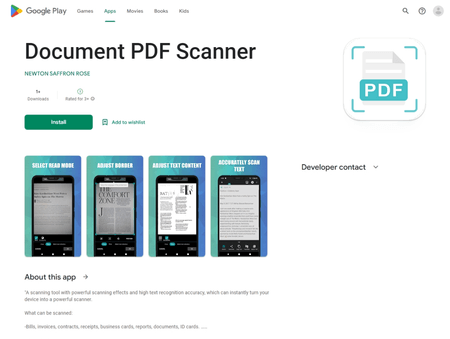

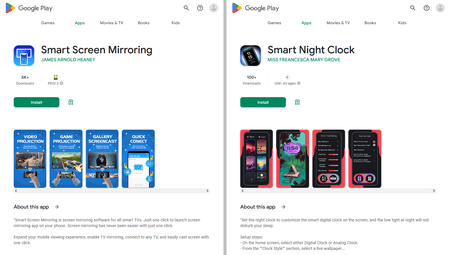

Les menaces détectées comprenaient également de nouvelles applications de la famille Android.Joker, qui abonnent les internautes à des services payants. Ils étaient dissimulées derrière des programmes tels que Document PDF Scanner (Android.Joker.1941), Smart Screen Mirroring (Android.Joker.1942) et Smart Night Clock (Android.Joker.1949).

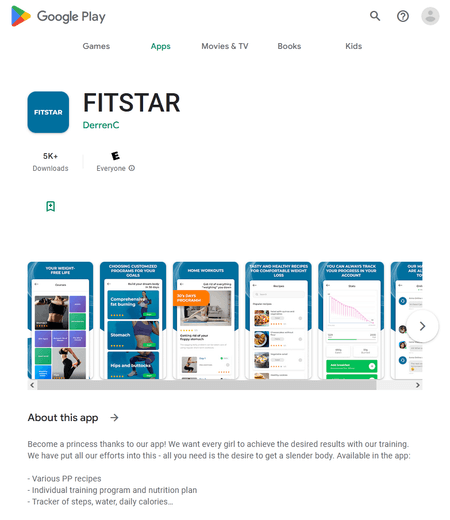

De plus, le programme FITSTAR, positionné comme une application de fitness, a été diffusé dans le catalogue Google Play.

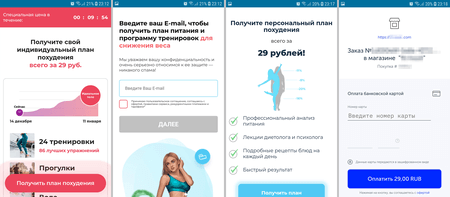

Au lancement, il charge des sites web sur lesquels il est proposé aux utilisateurs d'acheter des programmes de perte de poids individuels pour relativement peu d'argent - 29 roubles. En fait, le prix indiqué n’est pas définitif. Pour ce montant, ils n'ont acheté qu'un accès d'essai au service pour 1 journée. À la fin de la période d'essai, l'abonnement est automatiquement renouvelé pour 4 jours, pour 980 roubles. Le coût d'un accès complet au service pourrait atteindre 7 000 roubles, et les analystes supposent qu’un nouveau renouvellement automatique de l'abonnement se met en place.

Cette application a été ajoutée à la base de données virales Dr.Web comme Program.Subscription.1.

Pour protéger vos appareils Android contre les applications malveillantes et indésirables, nous vous recommandons d’installer les produits antivirus Dr.Web pour Android.

Votre Android a besoin d'une protection.

Utilisez Dr.Web

- Premier antivirus russe pour Android

- Plus de 140 millions de téléchargements sur Google Play

- Gratuit pour les utilisateurs des produits Dr.Web pour les particuliers